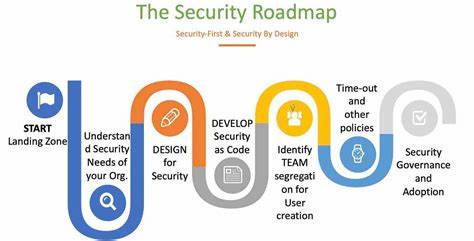

Startups stehen in der heutigen digitalen Landschaft vor einer Vielzahl von Herausforderungen, wenn es darum geht, ihre Cloud-Infrastruktur sicher zu gestalten. Der rasante Wandel in der Technologie, kombiniert mit begrenzten Ressourcen und ständig zunehmenden Bedrohungen, macht eine strukturierte Herangehensweise an Cloud Security unverzichtbar. Eine durchdachte Cloud Security Roadmap dient dabei als strategischer Leitfaden, um potenzielle Schwachstellen frühzeitig zu erkennen, Prioritäten richtig zu setzen und Sicherheitsmaßnahmen effektiv umzusetzen. Gerade für junge Unternehmen, die ihre Cloud-Nutzung erweitern und komplexer gestalten, bietet eine solche Roadmap klare Strukturen und nachvollziehbare Ziele.Viele Startups beginnen ihre Cloud-Sicherheit mit der Implementierung von Tools wie Cloud Security Posture Management (CSPM) oder Cloud Native Application Protection Platform (CNAPP), um ihre Cloud-Konten zu überwachen.

Schnell sehen sie sich jedoch mit einer Flut von Warnmeldungen konfrontiert, die scheinbar unüberschaubar ist. Fehlkonfigurationen, nicht eingehaltene Best Practices und ungewöhnliche Aktivitäten sorgen oft für Überforderung, ohne dass sich daraus konkrete Fortschritte ableiten lassen. Das Problem liegt häufig darin, dass die Maßnahmen nicht systematisch geplant sind. Statt sich auf die wirklich kritischen Risiken zu konzentrieren, wird ad hoc auf Symptome reagiert, ohne die Ursachen zu beseitigen. Eine strukturierte Cloud Security Roadmap kann genau diese Lücke schließen, indem sie eine klare Priorisierung ermöglicht und kontinuierliche Verbesserungen anregt.

Der Zweck einer Cloud Security Roadmap besteht darin, die Sicherheit der Cloud-Infrastruktur zielgerichtet und effizient zu erhöhen. Sie definiert, welche Maßnahmen in welcher Reihenfolge umgesetzt werden sollten, um Risiken auf ein akzeptables Maß zu reduzieren. Dabei schafft sie eine Verbindung zwischen technischen Sicherheitsinitiativen und den übergeordneten Geschäftszielen des Startups. So ermöglicht die Roadmap nicht nur eine bessere Risikominimierung, sondern sorgt auch dafür, dass Sicherheitsmaßnahmen im Einklang mit der Unternehmensstrategie stehen und nachvollziehbar kommuniziert werden können. Dies erleichtert auch die Einbindung von Führungskräften und anderen Stakeholdern in den Sicherheitsprozess, was für den langfristigen Erfolg unerlässlich ist.

Bevor eine Cloud Security Roadmap erstellt wird, ist es essenziell, grundlegende Fragen zu beantworten, die den Rahmen und die Prioritäten definieren. Zunächst gilt es zu klären, welche Cloud-Plattformen im Einsatz sind. Dies variiert stark von Startup zu Startup und hat Einfluss auf die Auswahl der Sicherheitsmaßnahmen. Neben großen Anbietern wie AWS, Google Cloud oder Microsoft Azure können auch spezialisierte oder kleinere Anbieter eine Rolle spielen, die nicht immer sofort ersichtlich sind. Eine genaue Bestandsaufnahme anhand von Abrechnungen und Absprachen mit den technischen Teams ist unerlässlich.

Die Prioritäten im Bereich Sicherheit sind individuell unterschiedlich und hängen eng mit den Geschäftsanforderungen zusammen. Es gilt herauszufinden, welche Risiken für das Startup existenziell sind, welche Sicherheitsaspekte von der Führung als besonders kritisch eingestuft werden und welche Kompromisse bei der Risikobereitschaft eingegangen werden können. Dabei hilft es, mit Schlüsselpersonen wie CTO, Sicherheitsbeauftragten und Management zu sprechen, um ein konsistentes Bild zu gewinnen, das dann als Leitfaden für die Roadmap dient. Ebenso wichtig ist die Erfassung der Cloud-Services, die mit den priorisierten Sicherheitszielen verknüpft sind. Diese Fokussierung ermöglicht es, gezielt Maßnahmen auf jene Bereiche auszurichten, die den größten Einfluss auf den Schutz des Startups haben.

Ein weiterer wesentlicher Aspekt bei der Erstellung der Roadmap ist die Bestimmung des Umfangs des Sicherheitsprogramms. Manche Startups konzentrieren sich vorrangig auf die Vermeidung von Fehlkonfigurationen in der Cloud, andere verfolgen eine umfassendere Strategie, die auch den Schutz von Clustern, Containern und dem Quellcode umfasst. Das Verständnis über den Umfang definiert die Komplexität der Roadmap und die Ressourcen, die für deren Umsetzung notwendig sind. Gerade bei größeren Teams oder bei Startups mit regulatorischen Anforderungen bedarf es oft eines ganzheitlichen Ansatzes, der weit über die reine Cloud-Konfiguration hinausgeht und beispielsweise DevSecOps-Praktiken, Supply Chain Security sowie Incident Response integriert.Die Reifegradmodelle helfen Startups dabei, ihren aktuellen Sicherheitsstatus zu bewerten und schrittweise Verbesserungen zu planen.

Sie zeigen auf, wie sich die Sicherheitsmaßnahmen organisch aufbauen, von schnellen Sofortmaßnahmen über die Etablierung solider Grundlagen bis hin zu einer optimierten und automatisierten Sicherheitsinfrastruktur. Es gibt verschiedene öffentliche Roadmaps und Reifegradmodelle, die als Basis dienen können. So empfiehlt sich für Startups mit Fokus auf AWS beispielsweise die AWS Security Maturity Roadmap von Scott Piper, die praxisorientierte und umsetzbare Schritte für die Reduzierung von Angriffsflächen bietet. Für umfangreicher aufgestellte Unternehmen oder solche mit Multi-Cloud-Umgebungen eignet sich das holistische Modell von Marco Lancini, das alle Aspekte der Cloud Native Security abdeckt. AWS bietet zudem ein eigenes Sicherheitsmaturity-Modell, das jedoch primär auf die Nutzung eigener Services ausgelegt ist.

Die Wahl des geeigneten Roadmap-Ansatzes hängt stark vom individuellen Bedarf, der Unternehmensgröße und den vorhandenen Ressourcen ab. Eine Kombination aus öffentlichen Vorlagen und maßgeschneiderten Anpassungen hat sich als besonders effektiv erwiesen. Öffentliche Roadmaps bieten bewährte Best Practices und decken unterschiedliche Sicherheitsbereiche ab, während eine Anpassung an die spezifischen Prioritäten eines Startups sicherstellt, dass die getroffenen Maßnahmen auch tatsächlich relevant und praktikabel sind. Wichtig bleibt dabei, dass die Roadmap flexibel gestaltet wird und bei wechselnden Bedingungen, neuen Technologien oder veränderten Geschäftsanforderungen kontinuierlich aktualisiert wird.Bei der Entwicklung einer eigenen Roadmap sollte man sich klar positionieren und die spezifischen Risiken des Startups priorisieren.

Je nach Unternehmenssituation kann beispielsweise die Einhaltung regulatorischer Vorgaben ein existenzielles Thema sein, das oberste Priorität hat. Ebenso können vergangene Sicherheitsvorfälle maßgeblichen Einfluss auf die aktuelle Strategie nehmen. Eine gute Roadmap enthält immer eine Kombination aus präventiven und detektiven Kontrollen. Präventive Maßnahmen helfen dabei, Risiken von vornherein zu minimieren, während detektive Kontrollen sicherstellen, dass Verstöße oder Manipulationen frühzeitig erkannt werden. So entstehen robuste Sicherheitsstrukturen, die einer Vielzahl von Bedrohungen standhalten können.

Durch eine klare Struktur lassen sich zudem Fortschritte beobachte und Erfolge gegenüber der Geschäftsführung transparent machen.Ein weiterer Erfolgsfaktor ist die Einbindung der Unternehmensleitung und anderer Stakeholder im Sicherheitsprozess. Ohne entsprechende Unterstützung und Budgetzuweisungen wirken auch die besten Roadmaps hilflos. Gerade wenn das Sicherheitsprogramm reift und komplexer wird, sind oft Investitionen in neue Tools, Ressourcen für Security Engineering und Schulungen erforderlich. Hier hilft es, den Plan schrittweise und mit klaren Zielsetzungen zu präsentieren, um Verständnis und Engagement zu sichern.

Gleichzeitig sollten die Startup-Teams nicht vernachlässigen, dass es auch weiterhin operativen Security-Aufgaben gibt – etwa die Reaktion auf Vorfälle oder Design-Reviews – die parallel zur Roadmap bearbeitet werden müssen.Die Entwicklung von Cloud Security in Startups ist ein langfristiger Prozess, der kontinuierliche Anpassungen erfordert. Regelmäßige Überprüfungen der Roadmap alle paar Monate helfen dabei, auf neue Risiken oder technologische Veränderungen zu reagieren und die Prioritäten gegebenenfalls neu auszurichten. So bleibt die Sicherheitsstrategie stets aktuell und passt sich dynamisch an die realen Bedrohungslagen an. Eine solche agile Herangehensweise ist gerade für junge Unternehmen mit wachsendem Cloud-Einsatz und wechselnden Anforderungen unverzichtbar, um nachhaltig den Schutz des Geschäfts zu gewährleisten.

Zusammenfassend lässt sich sagen, dass ein klar strukturierter Fahrplan für die Cloud-Sicherheit essenziell ist, um in der komplexen und schnelllebigen Cloud-Welt den Überblick zu behalten und fokussiert auf die wichtigen Sicherheitsziele hinzuarbeiten. Startups sollten daher nicht zögern, sich intensiv mit der Erstellung einer individuellen Roadmap auseinanderzusetzen, die ihre besonderen Herausforderungen und Prioritäten berücksichtigt. Die Kombination bewährter Best Practices mit den spezifischen Anforderungen des eigenen Geschäftsmodells schafft die Grundlage für ein widerstandsfähiges Sicherheitsprogramm, das mit dem Unternehmen wächst. Die damit verbundene Sicherheit bietet nicht nur technischen Schutz, sondern stärkt auch das Vertrauen von Kunden, Partnern und Investoren – und trägt so entscheidend zum langfristigen Erfolg des Startups bei.