Cyberangriffe nehmen weltweit kontinuierlich zu, und Unternehmen aller Branchen stehen vor immer komplexeren Bedrohungen. Besonders kritisch sind dabei gezielte Angriffe auf Infrastrukturen und cloudbasierte Systeme. Die jüngsten Erkenntnisse des Data Breach Investigations Reports von Verizon aus dem Jahr 2025 zeigen eine alarmierende Steigerung an festgestellten Sicherheitsverletzungen um 18 Prozent im Jahresvergleich. Noch deutlicher wächst die Ausnutzung von Sicherheitslücken als Einstiegsmethode – hier liegt der Anstieg gar bei 34 Prozent. Diese Entwicklung verdeutlicht, dass herkömmliche Methoden wie der Einsatz von Sicherheitswerkzeugen und die Einhaltung von Compliance-Standards allein nicht mehr ausreichen, um den Schutz umfassend sicherzustellen.

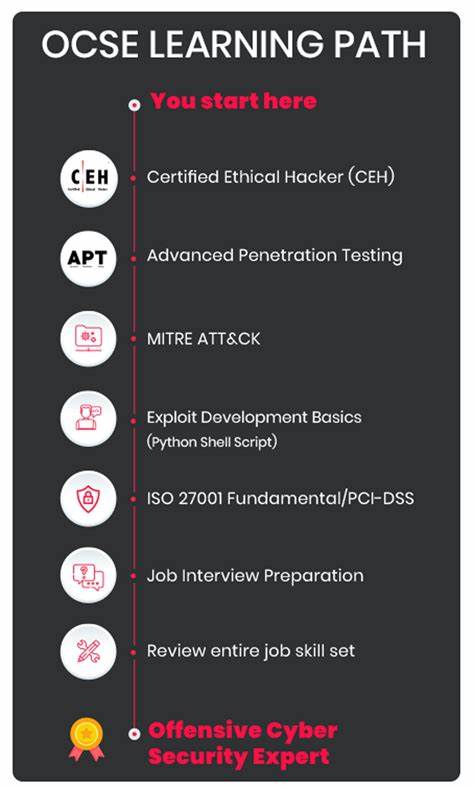

Obwohl diese Elemente essentielle Komponenten der Sicherheitsarchitektur sind, hängt der Erfolg größtenteils von den Menschen ab, die diese Strategien umsetzen. Die menschliche Kompetenz ist der entscheidende Faktor, der darüber bestimmt, wie effektiv technische Maßnahmen greifen. Gerade vor dem Hintergrund dieser Herausforderung gewinnt die offensive Sicherheitsschulung für alle Mitglieder eines Sicherheitsteams an Bedeutung. Häufig wird offensive Sicherheit fälschlicherweise nur als Aufgabe von roten Teams oder Penetrationstestern gesehen. Diese Sichtweise greift jedoch viel zu kurz, da offensive Techniken und ethisches Hacken zahlreiche Vorteile für verschiedene Rollen innerhalb der Sicherheitsebene bieten.

Das Erlernen und Verstehen der Angreifermethoden, der sogenannten Taktiken, Techniken und Vorgehensweisen (TTPs), schafft eine wichtige Wissensbasis, die die gesamte Verteidigungskultur stärkt. Führungskräfte wie Chief Information Security Officers (CISOs) sollten deshalb proaktiv in maßgeschneiderte, praxisorientierte Trainings investieren. Ein solcher Ansatz ermöglicht es, Fachkräfte weiterzubilden, ihre Flexibilität zu erhöhen und Teams auf die dynamischen Bedrohungen von heute und morgen vorzubereiten. Für neue Sicherheitsfachkräfte, die oft aus klassischen IT- oder anderen fachfremden Bereichen kommen, ist der Zugang zu offensiven Trainings besonders wertvoll. Während theoretisches Wissen über Angriffsarten und Schwachstellen die Grundlagen liefert, ist die direkte Erfahrung durch Simulatoren und praxisnahe Übungen unersetzlich.

Eigene Versuche, etwa eine schlecht konfigurierte Webanwendung auszunutzen oder Zugangsschwellen zu überwinden, fördern ein intuitives Verständnis für Risiken. Dadurch entwickeln Einsteiger ein taktisches Bewusstsein, das sie befähigt, Sicherheitsherausforderungen gezielter zu bewerten und zu priorisieren. Zudem erleichtert es die Einschätzung, welche Schwachstellen tatsächlich kritisch sind und welche Alarmmeldungen tatsächlich auf eine Attacke hinweisen. Der Umgang mit echten Angreifertools – von Open-Source-Applikationen bis hin zu kommerziellen Payloads – ermöglicht jungen Fachkräften zudem ein realistisches Bild der Bedrohungslandschaft. Dies wirkt sich positiv auf Aufgaben wie Erkennung, Analyse und Schadensbegrenzung aus.

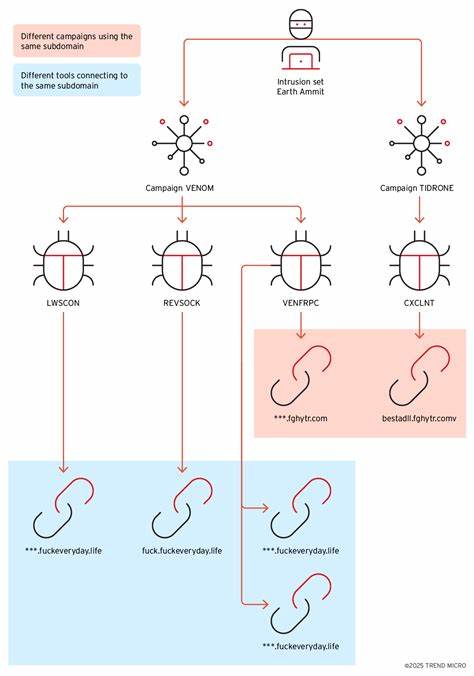

Für Incident-Handler, also jene Experten, die im Ernstfall reagieren und Zwischenfälle managen, ist der Vorsprung durch Verständnis der Angreifermuster entscheidend. Die rasant voranschreitende Integration von generativer Künstlicher Intelligenz in Angriffstechniken führt dazu, dass Cyberangreifer selbst mit einem einzigen Vorfall verheerende Schäden anrichten können. Dies macht schnelles, präzises und überlegtes Handeln erforderlich. Während automatisierte Systeme bei der Erkennung unterstützen, müssen Incident-Responder in der Lage sein, Handlungsmuster zu durchschauen und Angriffen proaktiv entgegenzutreten. Das Üben von Techniken wie Berechtigungsescalation, Verstecken von Spuren oder seitlichem Bewegungsverkehr auf simulierten Plattformen schärft genau dieses Gespür.

Wenn die Experten selbst erfahren haben, wie Angriffe ablaufen und welche Pfade typische Cyberkriminelle nutzen, erkennen sie subtile Hinweise, die standardisierte Erkennungssysteme oft übersehen. Dies erlaubt eine effizientere Ursachenforschung und eine zielgerichtetere Eindämmung des Vorfalls. Das tiefere Verständnis der Angreifergewohnheiten befähigt das Team zudem, proaktiv nach kompromittierten Systemen zu suchen und nachhaltige Gegenmaßnahmen zu empfehlen, die tatsächliche Schwachstellen adressieren. Forensische Analysten, die digitale Spuren nach einem Sicherheitsvorfall untersuchen, profitieren ebenfalls erheblich von offensivem Know-how. Ihre Aufgabe besteht darin, Angriffe durch das Zusammensetzen von Logdateien, Speicherabbildern und Dateisystemspuren nachzuvollziehen.

Zwar stellen moderne Tools Daten bereit, jedoch fehlt oft der Kontext, um diese Informationen richtig zu interpretieren. Analysten mit praktischer Erfahrung im Nachstellen von Angriffen, beim Entwickeln von Schadsoftware oder Umgehen von Protokollierung verstehen den Hintergrund der technischen Indikatoren besser. Dadurch erkennen sie gefälschte Zeitstempel, manipulierte Registrierungseinträge oder unübliche Prozessabläufe schneller und mit größerer Sicherheit. Dieses erweiterte Verständnis führt dazu, dass forensische Berichte aussagekräftiger sind und das tatsächliche Ausmaß und den Verlauf der Attacken präzise darstellen. Für Sicherheitsmanager ergibt der Umgang mit offensiven Fähigkeiten einen nachhaltigen Vorteil, indem er ihnen tiefere Einsichten ermöglicht, die für strategische Entscheidungen unerlässlich sind.

Obwohl sie meist nicht selbst in die technische Umsetzung von Verteidigungsmaßnahmen involviert sind, beeinflussen ihre Priorisierungen und Strategien die Gesamtresilienz eines Unternehmens maßgeblich. Manager, die an ethischem Hackertrainings teilgenommen haben, verfügen über ein klareres Bild von hochwertigen Penetrationstests, realen Angriffsmethoden und potenziellen blinden Flecken im eigenen Team. Diese Perspektive hilft, typische Fehleinschätzungen zu vermeiden und sich nicht allein auf Tools oder Compliance zu verlassen, die trügerische Sicherheit suggerieren können. Ein solides Verständnis davon, wie Angreifer selbst vermeintlich harmlose Schwachstellen orchestrieren, schwache Konfigurationen umgehen oder menschliches Verhalten ausnutzen, erlaubt es Führungskräften, besser zu hinterfragen. Sie können realistischere Ziele für rote Teams setzen, den Nutzen von Tests bewerten und sicherstellen, dass Behebungen sich auf tatsächlich ausnutzbare Lücken konzentrieren.

So steigert sich sowohl die Effektivität der Sicherheitsarchitektur als auch die Reaktionsfähigkeit bei Angriffen. Das Lernen der Angreifermethoden ist also kein isoliertes Fachgebiet mehr, sondern eine Schlüsselkompetenz, die alle Bereiche der Cybersicherheit bereichert. Unternehmen, die ihre Teams umfassend mit solchen Kenntnissen ausstatten, schaffen es, eine widerstandsfähigere und agil agierende Verteidigung aufzubauen, die mit den innovativen Angriffstechniken mithalten kann. Trainingsangebote, wie der SEC560 Enterprise Penetration Testing Kurs von SANS, sind hierfür praxisorientierte Möglichkeiten, um angreiferisches Denken zu verinnerlichen und in die Verteidigungspraxis zu überführen. Das Erleben von Angriffssimulationen verankert Wissen nachhaltiger als trockene Theorie und ermöglicht es Fachkräften, aus der Perspektive der Angreifer zu lernen.

So wird das gesamte Sicherheitsteam gestärkt und auf die Herausforderungen des digitalen Zeitalters vorbereitet. Die Investition in offensive Sicherheitsschulung ist somit eine strategische Entscheidung mit weitreichenden positiven Effekten, die sich in der verbesserten Erkennungsrate, schnelleren Reaktion und nachhaltigeren Prävention bemerkbar macht. Unternehmen, die ihre Belegschaft in die Kunst des ethischen Hackens einführen, erhöhen gleichzeitig ihre Widerstandsfähigkeit und minimieren das Risiko kostspieliger Cybervorfälle – eine Win-win-Situation in einer zunehmend vernetzten und bedrohten Welt.

![3D rendering of the Colosseum captures its architectural genius, symbolic power [video]](/images/F8E9FC5E-24DA-482E-BD7F-116DD718A23C)