In der heutigen digitalen Welt nimmt datenschutzkonforme Sicherheit und zuverlässige Überwachung vernetzter Systeme eine zentrale Rolle ein. Besonders der Schutz von Daten in verschlüsselten Kommunikationskanälen stellt Unternehmen vor große Herausforderungen. Traditionelle Methoden zur Analyse von TLS/SSL-Verbindungen basieren oftmals auf Proxylösungen oder erfordern das Management von Zertifikaten, was den Administrationsaufwand erhöht und in manchen Szenarien kaum praktikabel ist. Hier setzt eine moderne Technologie an, die in der Linux-Kernel-Infrastruktur verankert ist: eBPF (Extended Berkeley Packet Filter). Mit eBPF wird es möglich, den Netzwerkverkehr direkt im Kernel zu analysieren und dabei zuvor verborgene Datenströme im Klartext sichtbar zu machen – ganz ohne die Notwendigkeit, Anwendungen zu modifizieren oder Proxies zu installieren.

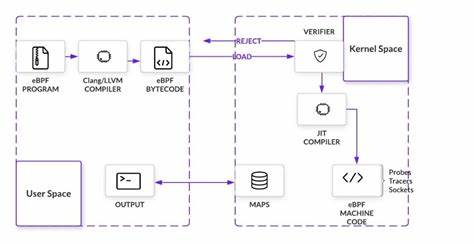

Grundsätzlich handelt es sich bei eBPF um eine Technologie, die es erlaubt, kleine Programme sicher innerhalb des Linux-Kernels auszuführen. Diese Programme können an verschiedenen Stellen des Kernel-Netzwerkstacks angebracht werden, um Datenpakete zu inspizieren, zu filtern oder statistische Auswertungen zu erstellen. Ein besonders innovativer Ansatz ist die Nutzung von eBPF zur Überwachung von TLS- oder SSL-Verschlüsselungen, indem man direkt an den Punkten angreift, an denen die Verschlüsselung stattfindet, also noch vor der eigentlichen Verschlüsselung oder unmittelbar nach der Entschlüsselung. So entsteht transparentes Monitoring, das weder Proxy-Installation noch das externe Management von Zertifikaten benötigt. Diese Fähigkeit eröffnet viele neue Möglichkeiten für verschiedene Zielgruppen.

Für Sicherheitsfachleute ermöglicht eBPF eine tiefgehende Analyse des Netzwerkverkehrs, um sensible Datenlecks oder unautorisierte Datenübertragungen frühzeitig zu identifizieren. Da die Daten bereits im unverschlüsselten Zustand abgefangen werden, lassen sich auch komplexe Angriffsvektoren sicherer analysieren. Entwickler und DevOps-Teams profitieren von der detaillierten Einsicht in die tatsächlich gesendeten und empfangenen Nachrichten, was die Fehlersuche bei fehlerhaften API-Kommunikationen oder unerwarteten Antworten erheblich erleichtert und so die Qualität von Software erhöht. Qtap ist ein konkretes Beispiel für eine eBPF-basierte Agent-Software, die diese Technologie praktisch umsetzt. Die Software wird auf dem Linux-Kernel mit aktiviertem eBPF-Modul installiert und nutzt Hooks an TLS/SSL-Funktionen, um Daten direkt vor der Verschlüsselung oder nach der Entschlüsselung mitzuschneiden.

Dank der Integration von Kontextinformationen wie Prozess-ID, Container-Name, Benutzer oder Host lässt sich der Netzwerkverkehr präzise zuordnen. Dabei arbeitet Qtap als out-of-band-Agent, der kaum Einfluss auf die Performance einzelner Anwendungen nimmt und auch die Latenzzeiten im Netzwerk minimal erhöht – ein oft kritisches Kriterium in produktiven Umgebungen. Die Anwendungsbereiche solcher eBPF-basierten Lösungen sind vielfältig. In komplexen IT-Umgebungen, in denen Hunderten oder Tausenden von Microservices miteinander kommunizieren, liefert der offene Blick auf vermeintlich verschlüsselte Verbindungen eine verbesserte Transparenz. So können Netzwerkfehler oder Fehlkonfigurationen schneller entdeckt werden.

Auch für Unternehmen, die Integrationen mit Drittanbietern pflegen oder APIs von externen Dienstleistern nutzen, ist die Möglichkeit entscheidend zu verstehen, welche Daten tatsächlich ausgetauscht werden – ungeachtet der Dokumentation oder Offenlegung durch den Anbieter. Ein weiterer Vorteil liegt in der Vereinfachung des Troubleshootings bei Legacy-Systemen oder schlecht dokumentierten Anwendungen. Oftmals ist es in solchen Szenarien schwierig, auf Quellcode oder vollständige technische Informationen zuzugreifen. Mit eBPF-Tools wie Qtap können Administratoren dennoch die Kommunikationsmuster nachvollziehen und so gezielt Probleme angehen oder Optimierungen einführen. Die technische Voraussetzung für diese Vorgehensweise ist ein moderner Linux-Kernel ab Version 5.

10, in dem BPF Type Format (BTF) aktiviert ist. Das BTF bietet die notwendigen Debug-Informationen, um eBPF-Programme sinnvoll einzusetzen. Zur Installation und zum Betrieb sind in der Regel erhöhte Rechte notwendig, etwa über sudo oder entsprechende Linux-Capabilities in Containerumgebungen. Die Konfiguration kann auch innerhalb von Docker-Containern erfolgen, wenn dort entsprechende Berechtigungen und Netzwerkzugriffe gesetzt sind. Die Entwicklung von eBPF-Programmen, die genau an kritischen Stellen der TLS/SSL-Kommunikation ansetzen, ist jedoch nicht trivial.

Sie erfordert tiefgehendes Wissen über Linux-Kernel-Interna, Systemprogrammierung in C sowie die Verwendung von Tools zur Erstellung und Verifikation von eBPF-Code. Darüber hinaus ist die Integration in eine benutzerfreundliche Schnittstelle, die die Rohdaten sinnvoll kontextualisiert, entscheidend für die breite Akzeptanz solcher Lösungen im professionellen Umfeld. Qtap verfolgt dabei einen Open-Source-Ansatz mit einer AGPLv3-Lizenz, was es für Entwickler und Unternehmen attraktiv macht, die eine transparente und anpassbare Sicherheits- und Beobachtungslösung suchen. Gleichzeitig besteht die Möglichkeit, eine kommerzielle Lizenz für den integrierten Einsatz in Unternehmensprodukten zu erwerben – damit werden Support und ergänzende Features angeboten. Neben Sicherheits- und Entwicklungszwecken ist die Nutzung der eBPF-Technologie auch im Bereich der Validierung und des Auditings interessant.

Vor jeder größeren Software- oder Infrastrukturänderung kann durch die detaillierte Protokollierung mit Qtap überprüft werden, ob sich Kommunikationsmuster verändert haben oder potenziell unerwünschtes Verhalten auftaucht. Somit hilft diese Methode, Risiken zu minimieren und Compliance-Vorgaben besser einzuhalten. Die praktische Anwendung von Qtap und vergleichbaren Tools kann über einfache Commandozeilenbefehle erfolgen. Für erste Tests steht ein Demo-Modus zur Verfügung, der es erlaubt, interaktive Echtzeit-Einblicke in den Netzwerkstrom zu erhalten. Für den produktiven Einsatz wird der Agent installiert und als Dienst mit den passenden Rechten ausgeführt.

Neben der reinen Sichtbarkeit von Netzwerkdaten bietet die Software auch Pluginsysteme zur Integration in bestehende Observability- oder SIEM-Lösungen, was den Wert der Datenaggregation und das Monitoring zusätzlich erhöht. Insgesamt ist die Kombination aus eBPF und intelligenter Netzwerküberwachung ein wegweisender Schritt, um der immer komplexer werdenden Welt der verschlüsselten Kommunikation gerecht zu werden. Dabei wird der Spagat zwischen Sicherheit, Transparenz und Performance entscheidend gemeistert. Dienste wie Qtap zeigen die Innovationskraft opensource-basierter Projekte und eröffnen neue Perspektiven, die Netzwerkanalyse und Fehlerbehebung deutlich effizienter und effektiver zu gestalten. Für die Zukunft ist zu erwarten, dass die eBPF-Technologie weiter an Bedeutung gewinnen wird, da sie sich zunehmend als flexible und leistungsfähige Plattform zur Überwachung verschiedenster Systemebenen etabliert.