ASUS hat kürzlich sicherheitsrelevante Updates für seine Software DriverHub veröffentlicht, nachdem Sicherheitsforscher mehrere kritische Schwachstellen entdeckt haben, die von Angreifern ausgenutzt werden konnten, um Systeme auf Basis von ASUS-Motherboards zu kompromittieren. DriverHub ist ein Hilfsprogramm, das automatisch das Motherboard-Modell eines Computers erkennt und relevanten Treiberupdates bereitstellt. Die Kommunikation mit der ASUS-eigenen Webseite driverhub.asus.com ist fundamental für den Prozess, doch genau hier lagen zwei Sicherheitsdefizite, die nun adressiert wurden.

Die entdeckten Schwachstellen tragen die Bezeichnungen CVE-2025-3462 und CVE-2025-3463. Während CVE-2025-3462 eine Fehlerhafte Validierung der Herkunft von HTTP-Anfragen beschreibt, handelt es sich bei CVE-2025-3463 um eine unsachgemäße Prüfung von Zertifikaten bei der Kommunikation mit der Serverinfrastruktur. Beide Schwachstellen erhielten hohe CVSS-Bewertungen von 8.4 beziehungsweise 9.4 und stellten eine ernsthafte Bedrohung hinsichtlich eines Remote Code Execution-Angriffs dar.

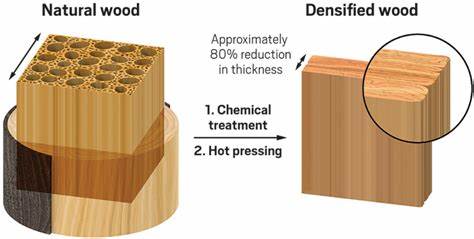

Die technische Lage gestaltet sich folgendermaßen: DriverHub arbeitet mit einem UpdateApp-Endpunkt, der das legitime ASUS-Setup-Programm AsusSetup.exe startet, welches eine INI-Datei namens AsusSetup.ini einliest. Diese Datei enthält wichtige Metadaten über die Treiberinstallation. Kritisch ist, dass das Setup mit einem sogenannten -s-Flag betrieben wird, was eine stille Installation ohne Nutzerinteraktion ermöglicht.

In dieser INI-Datei kann der Parameter SilentInstallRun festgelegt werden, welcher beim Ausführen des Setups jedes gewünschte Skript oder Programm starten kann. Ein Angreifer könnte eine manipulierte Domain erzeugen, die etwa in der Form driverhub.asus.com.<zufälliger String>.

com gestaltet ist, um Nutzer mit scheinbar legitimen ASUS-Webadressen zu täuschen. Auf der eigenen Infrastruktur würde der Angreifer die manipulierte AsusSetup.ini sowie eine Schadsoftware bereitstellen, die vom Setup-Programm auf dem Zielrechner ausgeführt wird. Diese Technik erlaubt es, beliebigen Code auf dem Zielsystem auszuführen, sobald ein unvorsichtiger Nutzer den geschickten Angriff auslöst. Der Angriff erfordert somit nur einen einzigen Klick, was die Gefahr besonders hoch macht.

Das Verfahren ist vergleichbar mit einem sogenannten One-Click-Exploit und hebt die Relevanz von sicheren Herkunftsprüfungen und zertifikatsbasierten Verbindungen hervor. Zudem wird das Vertrauen in automatisierte Update-Programme erschüttert, da diese in der Vergangenheit häufiger als Angriffsvektor genutzt wurden. Dank verantwortungsvoller Offenlegung durch den Sicherheitsforscher MrBruh am 8. April 2025 konnten die ASUS-Entwickler innerhalb eines Monats einen Patch erarbeiten und am 9. Mai 2025 veröffentlichen.

Es gibt bisher keine Berichte, dass diese Schwachstellen bereits in der Praxis durch bösartige Akteure ausgenutzt wurden. Dennoch unterstreicht der Vorfall die Notwendigkeit, Software immer auf dem aktuellsten Stand zu halten, speziell wenn es um Komponenten mit direktem Systemzugriff geht. ASUS empfiehlt allen Nutzern von DriverHub dringend, die Software schnellstmöglich zu aktualisieren, um sich gegen derartige Remote Code Execution-Angriffe abzusichern. Das Update lässt sich über die vorhandene Benutzeroberfläche der Software beziehen, indem die Schaltfläche „Update Now“ aktiviert wird. Anwender sollten zusätzlich generell Sicherheitsbewusstsein walten lassen und bei verdächtigen Webseitenbesuchen, vor allem im Umfeld von Systemtools und Treiberinstallationen, Vorsicht walten lassen.

Dieser Vorfall zeigt exemplarisch, wie modernste Sicherheitsmechanismen durch Unsicherheiten in der Implementierung von Vertrauensketten und Validierungen ausgehöhlt werden können. Die kritischen Fehler bei DriverHub standen im Zusammenhang mit mangelhafter Herkunftsprüfung, die es erlaubte, HTTP-Anfragen von nicht vertrauenswürdigen Quellen entgegenzunehmen und zu verarbeiten. Die unzureichende Überprüfung von Sicherheitszertifikaten führte dazu, dass selbst manipulierte Verbindungen als authentisch erachtet wurden. In der Praxis bedeutet dies, dass ein Angreifer mit technischen Kenntnissen eine präparierte Infrastruktur aufbauen kann, um die Installation von Schadsoftware ohne Nutzerwarnung und -wissen zu initiieren. Solche Angriffe sind besonders gefährlich, da sie sich nahe an legitimen Prozessen orientieren und somit traditionelle Antivirus- und Sicherheitslösungen häufig umgehen können.

Endanwender und IT-Administratoren sollten die Geschehnisse rund um diese Schwachstellen als wichtigen Weckruf verstehen, die Sicherheit von automatischen Software-Update-Tools kritisch zu überprüfen, zu hinterfragen und bei Bedarf geeignete Maßnahmen zu ergreifen. Besonders in Unternehmensnetzwerken, in denen große Anzahl von ASUS-Geräten und DriverHub im Einsatz sind, könnten kompromittierte Treiberaktualisierungen zu größeren Sicherheitsvorfällen führen. Auf der technologischen Ebene bringt die Schwachstelle wichtige Lehren für die Softwareentwicklung mit sich. Ein zentraler Punkt bleibt, dass bei jeder Kommunikation über Netzwerke konsequente Herkunfts- und Identitätsprüfungen implementiert werden müssen. Der alleinige Einsatz von verschlüsselten Verbindungen reicht nicht aus, wenn die Vertrauenskette fehlerhaft geprüft wird.

Das Beheben dieser Fehler ist oft komplex, kann aber katastrophale Auswirkungen haben, wenn dies unterbleibt. Gleichzeitig verdeutlicht der Fall auch die Bedeutung einer kooperativen Sicherheitsforschung, bei der Experten und Firmen zusammenarbeiten, um Gefahren wie Remote Code Execution schnell zu erkennen und zu beseitigen. Die kurze Zeitspanne zwischen Meldung und Behebung zeugt von einem professionellen und verantwortungsbewussten Umgang mit Sicherheitslücken bei ASUS. Abschließend lässt sich sagen, dass Software wie DriverHub in der Form, wie sie automatische Systemaktualisierungen ermöglicht, zwar enorm komfortabel und zeitsparend ist, jedes mögliche Sicherheitsrisiko aber ernst genommen werden muss. Die Kombination aus technischen Schutzmaßnahmen, regelmäßigem Software-Patching und wachsamem Nutzerverhalten bildet ein solides Fundament, um zukünftige Angriffe wirksam zu verhindern.

Für Nutzer gilt es also, unverzüglich die neuesten Updates zu installieren, auf offizielle Quellen beim Download von Treibern und Software zu achten und bei ungewöhnlichem Verhalten ihres Systems sofort anzusetzen. Nur so kann das Potential von Remote Code Execution an kritischen Stellen dauerhaft entschärft werden, womit Sicherheit und Stabilität des Systems gewährleistet bleiben.