Die Cloud hat mit ihrem enormen Potential die Art und Weise, wie Unternehmen Daten speichern und verarbeiten, grundlegend verändert. Amazon S3 ist als skalierbarer Objekt-Storage-Dienst eines der meistgenutzten Tools für Cloud-Speicherung weltweit. Allerdings bringt diese wachsende Nutzung auch neue Sicherheitsherausforderungen mit sich, wovon S3 Ransomware Angriffe ein besonders eklatantes Beispiel sind. Durch die zunehmende Verschlüsselungstechnologie in S3 Objekten haben Angreifer eine Methode gefunden, gezielt Cloud-Daten zu kompromittieren, ohne physisch auf Server zugreifen zu müssen. Sie nutzen Sicherheitsfeatures gegen die Anwender selbst und können so erhebliche Schäden anrichten.

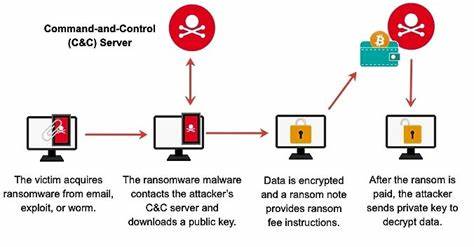

Um der steigenden Bedrohung durch solche Cloud-Ransomware Kampagnen effektiv begegnen zu können, ist es entscheidend, die Mechanismen hinter dem Angriff zu verstehen. Amazon S3 bietet seit Anfang 2023 standardmäßig serverseitige Verschlüsselung mit Amazon S3 verwalteten Schlüsseln (SSE-S3) an. Dennoch existieren weitere Verschlüsselungsarten wie clientseitige Verschlüsselung oder serverseitige Verschlüsselung mit AWS KMS-Schlüsseln (SSE-KMS). Besonders das sogenannte SSE-C, bei dem Kunden eigene Schlüssel bereitstellen und AWS diese Schlüssel nicht speichert, ist ein interessanter Ansatz, der aber auch von Angreifern ausgenutzt werden kann. S3 Ransomware Täter verschlüsseln gezielt Datenobjekte mit eigenen generierten Schlüsseln, die nur ihnen zugänglich sind.

Damit erzwingen sie die Rückgabe eines Lösegeldes, da ohne den Schlüssel der Zugriff auf wichtige Daten unmöglich wird.Die Simulation eines solchen Angriffs ist der erste Schritt, um eigene Systeme auf Verwundbarkeiten zu prüfen. Mithilfe von Werkzeugen wie dem S3 Ransomware Simulator ist es möglich, das Verhalten eines Angreifers nachzubilden: Von der Auflistung vorhandener Buckets bis hin zu den nötigen rechten, um Objekte herunterzuladen und mit neunen eingeschränkten Zugriffsschlüsseln wieder hochzuladen und zu überschreiben. Solche Simulatoren nutzen unter anderem den CopyObject API-Aufruf, durch den ein Objekt an gleicher Stelle kopiert und mit neuer Verschlüsselung versehen werden kann. Damit zeigt sich, dass eine rein ressourcenorientierte Analyse nicht ausreicht.

Es braucht auch ein tiefes Verständnis für die Schnittstellen und Manipulationsmöglichkeiten auf API-Ebene.Die Erkennung von S3 Ransomware Angriffen ist eine große Herausforderung. Klassische Event-Benachrichtigungen in S3 sind für größere Umgebungen unpraktisch und oft nicht skalierbar genug, wenn viele Buckets überwacht werden müssen. Stattdessen bietet AWS CloudTrail eine deutlich bessere Lösung. CloudTrail zeichnet Management- und Datenereignisse zu AWS-Ressourcen auf und kann so erkennen, wenn etwa ungewöhnliche CopyObject Aktionen stattfinden.

Zwar sind S3-Datenereignisse im Gegensatz zu Management-Ereignissen nicht automatisch aktiviert und verursachen Kosten, aber mit gezielten Filtern lassen sich diese Ereignisse auf relevante Buckets und Aktionen einschränken, was die Kosten begrenzt und die Reaktionszeit minimiert. Ein solcher Ansatz kann als skalierbare Detect-and-Respond Plattform fungieren.Die Reaktion auf einen erkannten Angriff sollte so schnell wie möglich erfolgen, um weiteren Schaden zu verhindern. Dank der umfangreichen CloudTrail-Daten lässt sich genau nachvollziehen, welche AWS Identitäten (IAM-User, assumierte Rollen oder Identity Center Nutzer) die verdächtigen Aktivitäten ausgelöst haben. Je nach Typ der Identität sind unterschiedliche Maßnahmen möglich.

Bei IAM-Usern können die Zugriffs-Schlüssel sofort deaktiviert werden, während bei Rollen die Zugriffsrechte beschränkt oder angepasst werden können. Manche Unternehmen bevorzugen zudem automatisierte Workflows, die bei verdächtigen Ereignissen proaktiv reagieren, andere setzen lieber auf manuelle Freigaben durch Sicherheitsteams.Neben der akuten Reaktion ist die Prävention aber der wichtigste Baustein. Organisationen sollten sich bewusst mit Verschlüsselungskonzepten auseinandersetzen und insbesondere die Nutzung von SSE-C kritisch prüfen. Wo möglich, sollten Bucket Richtlinien das Hochladen mit serverseitiger Kunde-Schlüsselverschlüsselung unterbinden, sofern es nicht unbedingt nötig ist.

Auch das Blockieren von CopyObject Operationen über Bucket-Policies ist eine sinnvolle Schutzmaßnahme, da dieser API-Befehl zentral für die Ransomware-Attacken genutzt wird. Die Aktivierung der Objektversionierung bietet zudem einen hervorragenden Schutzschild, da durch sie gelöschte oder verschlüsselte Objekte wiederhergestellt werden können. Um Manipulationen an älteren Versionen zu verhindern, sollten zudem restriktive Policies für Löschen von Objektversionen gesetzt werden.Ein weiterer wesentlicher Aspekt der Cloud-Sicherheit ist der Umgang mit Zugangsdaten. Hardcodierte Secrets in Applikationen oder Skripten sind ein häufig unterschätztes Risiko, das leider immer wieder zu Kompromittierungen führt.

Eine regelmäßige Suche nach solchen Schlüsselmaterialien in CI/CD Pipelines und deren konsequente Entfernung muss Standard sein.Angesichts des steigenden Cloud-Einsatzes in Unternehmen und der zunehmenden Verlagerung sensibler Daten in die Public Cloud, wird die Bedrohung durch Ransomware stetig wachsen. AWS-Nutzer sind daher gut beraten, ihr Sicherheitskonzept regelmäßig zu evaluieren, indem sie eigenen Simulationen von S3 Ransomware Angriffen durchführen und darauf basierend Erkennungs- und Reaktionsmechanismen implementieren. Nur so lässt sich die Sicherheit und Compliance auch in einer dynamischen Cloud-Umgebung gewährleisten.Abschließend ist festzuhalten, dass S3 Ransomware ein Paradebeispiel dafür ist, wie Angreifer Sicherheitsfeatures missbrauchen, die eigentlich Schutz gewährleisten sollen.

Unternehmen, die sich intensiv mit den angebotenen Sicherheitsmechanismen auseinandersetzen, ihre Infrastruktur kontinuierlich überwachen und automatisierte Reaktionen implementieren, haben die besten Chancen, Datenverlust und Betriebsstörungen durch Ransomware weitestgehend zu verhindern. Cloud-Sicherheit sollte immer ganzheitlich gedacht werden – Prävention, Früherkennung und schnelle Reaktion bilden das Fundament eines modernen Schutzkonzepts in Zeiten zunehmender Cyberbedrohungen.