In Zeiten, in denen Cloud-Sicherheit eine zentrale Rolle in der IT-Infrastruktur spielt, gewinnt die Erstellung gehärteter Amazon Linux 2 AMIs (Amazon Machine Images) zunehmend an Bedeutung. Insbesondere für produktive Umgebungen, in denen EC2-Instanzen oft skaliert und automatisiert ausgerollt werden, ist ein konsistentes Sicherheitsniveau unverzichtbar. Das manuelle Konfigurieren einzelner Instanzen erweist sich nicht nur als zeitaufwendig, sondern birgt auch das Risiko von Fehlern und Inkonsistenzen. Hier setzt das automatisierte Erstellen von gehärteten AMIs mit dem AWS EC2 Image Builder an, um Sicherheitsanforderungen systematisch umzusetzen und dadurch Risiken zu minimieren. Amazon Linux 2 stellt eine bewährte und sichere Basis dar, die jedoch in vielen Fällen eine weitere Absicherung benötigt, um den strengen Vorgaben in Unternehmensnetzwerken gerecht zu werden.

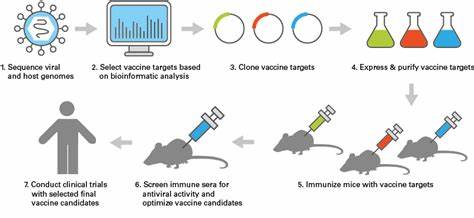

Die Kernvorteile der Erstellung eines solchen gehärteten AMIs liegen in der einheitlichen Basiskonfiguration aller EC2-Instanzen, der Deaktivierung unnötiger Dienste, der Durchsetzung erweiterten Metadaten-Schutzes mittels IMDSv2, sowie der Einrichtung von Monitoring- und Auditing-Tools, die eine lückenlose Nachvollziehbarkeit gewährleisten. Automatische Updates und Versionskontrolle der AMIs sind zudem ein wesentlicher Bestandteil der Sicherheitsstrategie, um kontinuierlich alle relevanten Patches und Sicherheitsverbesserungen einzuspielen. EC2 Image Builder bildet für diese Zwecke den idealen Rahmen. Als AWS-verwalteter Service automatisiert es den gesamten Lebenszyklus von AMIs – vom Basisimage über die Anwendung von Sicherheits- und Konfigurationsmaßnahmen bis hin zu umfassenden Compliance-Tests. Die Workflows der Image Builder Pipelines ermöglichen es, alle notwendigen Schritte wie Patch-Management, CIS-Benchmark-Validierung und eigene Hardening-Komponenten modular und wiederholbar zu implementieren.

Die Wahl des Basisimages fällt meist auf das offizielle Amazon Linux 2, das bereits viele Sicherheitsfeatures bietet. Darauf bauen die Komponenten auf, die gezielt Patches einspielen und Anpassungen vornehmen. So werden etwa unnötige Dienste deaktiviert, sicherheitskritische Kernel-Parameter gesetzt und SSH-Konfigurationen verschärft. Besonders wichtig ist die Umsetzung von IMDSv2 (Instance Metadata Service Version 2). Die Abschaltung von IMDSv1 verhindert Angriffe, die über Server Side Request Forgery (SSRF) Risiken in der Metadatenabfrage ausnutzen könnten.

Die Einbindung von auditd gewährleistet, dass sämtliche Systemaktivitäten erfasst und über AWS CloudWatch Logs zentralisiert analysiert werden können. Weiterhin erhöhen Monitoringagenten wie der CloudWatch-Agent oder osquery die Transparenz und ermöglichen ein früheres Erkennen von Anomalien. Diese Komponenten können entweder direkt aus der Community bezogen oder individuell in EC2 Image Builder angelegt werden. Dabei ist es entscheidend, dass Skripte idempotent sind, also bei mehrfacher Ausführung keine unerwünschten Nebeneffekte verursachen. Die Planung der Image Pipeline berücksichtigt sowohl das regelmäßig geplante Ausspielen von Updates als auch eine Validierung der Sicherheitsstandards im Anschluss an jeden Build.

CIS-Benchmark-Checks dienen dabei als bewährte Messlatte, die automatische Akzeptanztests für alle kritischen Sicherheitsregeln durchführt. Die Pipeline kann so konfiguriert werden, dass bei Nichterfüllung bestimmter Kriterien die Erstellung des Images fehlschlägt. Für Produktions- und Skalierungsszenarien ist es zudem von Vorteil, dass die daraus resultierenden AMIs über mehrere AWS-Konten und Regionen verteilt werden können. Die sorgfältige Vergabe von Tags und Versionsnummern erleichtert die Nachverfolgbarkeit im Deployment-Prozess. Nach der Fertigstellung und Validierung finden gehärtete AMIs vielfache Anwendung.

Sie dienen als Grundlage für produktive EC2-Instanzen, Auto Scaling Gruppen oder auch für Container-Hosts innerhalb von Amazon ECS. Der regelmäßige Wechsel und die Versionierung der AMIs garantieren fortwährenden Schutz gegen neue Bedrohungen. Ergänzend zu EC2 Image Builder unterstützt AWS Systems Manager Automation den lebenslangen Patchprozess von laufenden Instanzen, was eine ganzheitliche Sicherheitsstrategie abbildet. Neben der technischen Umsetzung ist eine ausführliche Dokumentation der Build-Prozesse und der Auswahl der Sicherheitsmaßnahmen unabdingbar. Transparenz im Sicherheitskonzept erleichtert Audits und erleichtert es Teams, die Nebeneffekte von Änderungen zu bewerten und Best-Practices zu etablieren.

Das konsequente Verwenden von IMDSv2 gilt heute als unverzichtbare Schutzmaßnahme zur Verhinderung von kritischen Angriffen. Gleichzeitig empfiehlt es sich, die Überwachung der EC2-Instanzen mit CloudWatch und AWS Config Regeln zu ergänzen, die Compliance-Abweichungen frühzeitig erkennen lassen. Mit diesem gesamtheitlichen Ansatz bauen Unternehmen eine robuste Grundlage für ihre AWS-Infrastruktur. Die Kombination aus Automatisierung, kontinuierlicher Überwachung und dokumentierten Sicherheitsprozessen sorgt für einen effizienten und skalierbaren Betrieb. Somit erleichtert das Erstellen und Pflegen gehärteter Amazon Linux 2 AMIs den Weg zu sicheren, stabilen und wartbaren Cloud-Umgebungen erheblich.

Die Sicherheitslandschaft in der Cloud verändert sich permanent. Daher ist es sinnvoll, diesen Prozess iterativ zu gestalten, klein anzufangen und die Automatisierung Schritt für Schritt auszubauen. Die Fähigkeit, Kompetenz und Kontrolle über die EC2-Basisimages zu erlangen, stellt für verantwortungsvolle Teams einen bedeutenden Wettbewerbsvorteil dar und ermöglicht es, sowohl regulatorischen Anforderungen als auch betrieblichen Sicherheitsansprüchen gerecht zu werden. So wird nicht nur die Sicherheit erhöht, sondern auch die Effizienz bei der Entwicklung sowie dem Betrieb von Anwendungen in der AWS-Cloud spürbar verbessert.