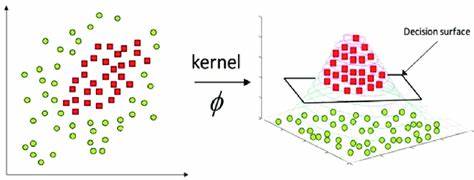

In modernen Softwareanwendungen spielt die Verwaltung von Ausnahmebehandlungen eine entscheidende Rolle. Insbesondere in komplexen Umgebungen, in denen zahlreiche Bibliotheken und Drittanbieter-Module zusammenwirken, kann die zuverlässige Erfassung von Fehlern und Abstürzen zur Herausforderung werden. Ein interessantes und in der Praxis oft übersehenes Problem betrifft die Manipulation und Kontrolle von Kernel-Funktionsaufrufen innerhalb des eigenen Prozesses. Obwohl die Mechanismen von Kernel-Funktionen und deren Interaktionen tief in das Betriebssystem eingebettet sind, gibt es dennoch Techniken, die Entwicklern helfen, das Verhalten bestimmter Funktionen gezielt zu beeinflussen – und damit eine kontrolliertere Fehlerbehandlung zu ermöglichen. Der Fall von SetUnhandledExceptionFilter ist ein Paradebeispiel dafür.

Dieser Windows-API-Aufruf erlaubt es einem Prozess, eine benutzerdefinierte Routine für unbehandelte Ausnahmen zu registrieren. Doch was passiert, wenn andere Komponenten wie Direct3D oder Flash ebenfalls ständig versuchen, ihre eigenen Filter zu setzen? Hier gerät die Fehlerberichterstattung ins Stocken, weil die letzte Chance auf eine Fehlererfassung immer wieder überschrieben wird. Die naheliegende Idee, selbst in jedem Frame SetUnhandledExceptionFilter erneut aufzurufen, wirkt pragmatisch, ist jedoch ineffizient und birgt das Risiko weiterer Komplikationen. Abhilfe schafft stattdessen ein cleverer Eingriff auf Code-Ebene: Das gezielte Modifizieren der Funktion SetUnhandledExceptionFilter, sodass alle nachfolgenden Aufrufe ins Leere laufen. Für viele mag Code-Patching zunächst wie dunkle Magie erscheinen, doch mit detailliertem Wissen über den Ablauf und die Struktur von Windows-APIs lassen sich Prozesse verbessern, ohne ein komplettes Rewrite.

Der typische Prolog vieler Windows-Funktionen etwa besteht aus einer charakteristischen Folge von Maschinenanweisungen wie mov edi, edi, push ebp und mov ebp, esp. Diese bilden die Basis für Hotpatching und Stack-Frame-Standardisierung. Das Ersetzen dieser ersten fünf Bytes mit einer einfachen Rückgabeanweisung (xor eax, eax; ret 4) sorgt effektiv dafür, dass zukünftige Aufrufe der Funktion sofort mit einem Rückgabewert 0 beendet werden, ohne weitere Aktionen zu initiieren. Dabei ist es essentiell, zunächst die ursprünglichen Bytes zu überprüfen, um unerwartete Seiteneffekte auszuschließen. Windows-spezifische Funktionen wie VirtualProtect und FlushInstructionCache gewährleisten hierbei, dass die Speicherrechte angepasst und der Prozessor-Cache konsistent gehalten werden.

Dieser Low-Level-Eingriff sorgt dafür, dass die eigene Exception-Filterfunktion dominant bleibt und nicht mehr von anderen Komponenten überschrieben werden kann. Gleichzeitig bewahrt die Technik die Stabilität des Systems, da der Kernel und andere Systemressourcen unverändert bleiben. Die Änderung betrifft ausschließlich den Speicherbereich des Prozesses selbst, dank des Copy-on-Write-Prinzips von DLL-Mappings in Windows. Somit haben andere Prozesse keinen Einfluss auf diese Modifikation, und es entstehen keine systemweiten Sicherheitsrisiken. Allerdings stößt die Methode bei moderneren Betriebssystemversionen und Architekturen, insbesondere Windows x64, an Grenzen.

Sicherheitsmechanismen und Code-Signaturen erschweren oder verhindern das direkte Modifizieren von ausführbarem Code. Alternative Ansätze wie das Hooking der Import Address Table (IAT) bieten meist elegantere und portabelere Lösungen. Dabei wird der Verweis auf die zu ändernde Funktion in den Importtabellen einzelner Module umgeschrieben, sodass gezielt und kontextbezogen die Aufrufe umgelenkt werden können. Diese Technik erlaubt eine präzise Steuerung, ohne den eigentlichen Funktionscode zu manipulieren. Interessanterweise ist der Einsatz solcher Techniken nicht auf Malware oder bösartige Zwecke beschränkt.

In professionellen Anwendungen mit Plugins oder externen Bibliotheken, die in den eigenen Prozess eingebunden sind, ist es oft notwendig, deren Verhalten zu kontrollieren oder zu beschneiden, um konsistente und verlässliche Abläufe sicherzustellen. Auch im Bereich der Fehleranalyse, Crash-Reporting und Performance-Monitoring sind solche Eingriffe wertvoll, um aussagekräftige Daten zu gewinnen. Praktische Implementierungen nutzen häufig Hilfsbibliotheken wie Detours oder madCHook, die das Hooking und Patching von Schnittstellen vereinfachen. Obwohl kommerzielle Lösungen wie Microsoft Detours mit Lizenzkosten verbunden sind, existieren zahlreiche Open-Source-Alternativen, deren Einsatz ebenfalls effizient und wartbar ist. Dennoch erfordert jedes dieser Verfahren Kenntnisse über Speicherverwaltung, Maschinencode und Prozessgrenzen, um Stabilität und Sicherheit zu garantieren.

Auch wenn diese Strategien eine höhere technische Komplexität als herkömmliche Programmierung aufweisen, sind sie heute für Softwareentwickler in spezialisierten Bereichen ein wertvolles Rüstzeug. Die Fähigkeit, Kernel-Funktionen oder System-APIs in der eigenen Laufzeitumgebung auf Anwendungsebene zu manipulieren, verleiht eine bisher selten genutzte Ebene der Kontrolle und ermöglicht individuelle Lösungen jenseits von Standard-APIs und Frameworks. Nicht zuletzt verdeutlicht der diskussionsreiche Austausch in Entwickler-Communities und Open-Source-Projekten, dass das Verständnis und der sorgfältige Umgang mit solchen Techniken ständig wachsen. Die Balance zwischen Praktikabilität, Sicherheit und Wartbarkeit bleibt dabei ein zentrales Thema. Sicher ist jedoch, dass das gezielte Deaktivieren oder Umleiten von Kernel-Funktionsaufrufen für zahlreiche bewährte Programme heute unverzichtbar ist, um eine zuverlässige Fehlerberichterstattung und Prozesskontrolle zu gewährleisten.

Die Auseinandersetzung mit low-level Code-Modifikationen und deren Auswirkungen auf die Prozesslaufzeit bietet zudem wertvolle Einblicke in die Architektur moderner Betriebssysteme und deren Schutzmechanismen. Wer als Entwickler diese Techniken beherrscht, hat einen klaren Vorteil bei der Lösung komplexer Probleme, die tief in das Zusammenspiel von Software und Betriebssystem eingreifen. Obwohl sie nicht Teil des Standardstudiums sind, erweitern Fähigkeiten wie das gezielte Patching von Kernel-Bibliotheken das professionelle Toolkit erheblich und öffnen den Blick für innovative Ansätze in der Softwareentwicklung. Zusammenfassend lässt sich festhalten, dass das Deaktivieren von Kernel-Funktionen im eigenen Prozess nicht nur machbar, sondern in bestimmten Szenarien auch höchst sinnvoll ist. Je nach Windows-Version, Architektur und Sicherheitsmechanismen muss die Herangehensweise angepasst werden, wobei Code-Patching, IAT-Hooking oder der Einsatz spezialisierter Hooking-Bibliotheken zu den gängigsten Methoden gehören.

![Teen swimmer caught in rip current rescued by drone [video]](/images/F10B2781-D853-4806-BCB5-8BBF87177BB8)