In der heutigen digitalen Welt ist die Sicherheit von Nutzerkonten essenziell, insbesondere bei der Verwaltung von Passwort-Zurücksetz-Prozessen. Leider kommen in vielen Anwendungen sogenannte benutzerdefinierte Passwort-Zurücksetz-Token zum Einsatz, die oft Schwachstellen aufweisen. Solche tokenbasierten Mechanismen sollen eigentlich sicherstellen, dass nur autorisierte Benutzer ihr Passwort ändern können. Doch Fehler in der Implementierung eröffnen Angreifern oftmals Möglichkeiten, diese Sicherheitsmechanismen zu unterlaufen und die Kontrolle über fremde Konten zu erlangen. Oftmals basiert das Problem auf mangelhaften Algorithmen zur Token-Generierung oder auf der Tatsache, dass diese Tokens nicht mit ausreichend kryptografischer Zufälligkeit versehen sind.

Dies führt dazu, dass sie vorhersehbar sind oder sich durch systematische Analyse rekonstruieren lassen. In besonders kritischen Fällen ließen sich sogar aus öffentlich einsehbaren Informationen die Berechnungsschlüssel ableiten, die die Integrität und Echtheit der Tokens garantieren sollten. Ein typisches Szenario betrifft APIs, die Passwort-Zurücksetz-Anfragen abwickeln. Hier werden oft verschiedene Endpunkte verwendet: Einer dient dazu, das Zurücksetzen zu initiieren, ein weiterer zur Validierung des Tokens und ein dritter zum tatsächlichen Zurücksetzen des Passworts. Wenn sensible Parameter wie etwa eine Nutzerkennung (UID) schon früh im Prozess unverschlüsselt und ohne weitere Absicherung preisgegeben werden, können Angreifer diesen Umstand nutzen, um die Schutzmechanismen zu umgehen.

Beispielsweise wenn die Passwortzurücksetzung ohne erneute Validierung des Tokens durchgeführt wird, sobald die UID bekannt ist, ist das System schwerwiegend angreifbar. Ein weiterer Schwachpunkt lässt sich in der Berechnung sogenannter Anti-Tampering-Parameter erkennen, die in manchen Implementierungen clientseitig generiert werden. Diese Parameter, häufig Hashwerte oder Checksummen, sollen verhindern, dass Angreifer Anfragen manipulieren. Werden die dafür nötigen Werte jedoch aus leicht zugänglichen oder vorhersehbaren Daten erstellt, kann die Berechnung nachvollzogen und damit auch ausgenutzt werden. So wird es möglich, Anfragen zu fälschen, ohne dass die Sicherheitsprüfung schlägt.

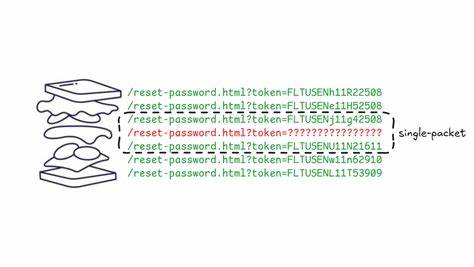

Derartige Lücken machen eine Accountübernahme durch gezieltes Zurücksetzen des Passworts möglich – und zwar ohne das eigentliche Passwort oder ein sicheres Token zu kennen. Selbst wenn das Passwortänderungsverfahren später angepasst wird, beispielsweise indem die Nutzerkennung nicht mehr zurückgegeben wird und stattdessen ein vermeintlich sichererer Token verwendet wird, können Schwächen im Token selbst weiterhin ausgenutzt werden. Eine gängige Strategie zur Analyse ist die Beobachtung und Rekonstruktion von Passwort-Zurücksetz-Tokens über längere Zeiträume. Dabei lassen sich Muster und feste Strukturen in der Token-Zusammensetzung erkennen. Beispielsweise könnte ein Token eine feste Präfixkette enthalten, gefolgt von einem Buchstaben, der Monatsnummer, einem weiteren Buchstaben, einer Ziffer und der Angabe von Minuten und Sekunden.

Werden genug dieser Tokens gesammelt und analysiert, wird klar, dass ihre Variabilität eingeschränkt ist und sie mit einer gewissen Wahrscheinlichkeit innerhalb eines vorhersagbaren Zeitfensters verglichen werden können. Die in solchen Tokens enthaltene Zeitpräzision gibt Angreifern eine wertvolle Information, denn sie ermöglicht es, die zeitlichen Fenster einzugrenzen, in denen mögliche gültige Token generiert werden. Bei einer unzureichenden Zufallskomponente in der Token-Generierung lässt sich so der Suchraum für mögliche gültige Tokens sehr stark reduzieren. Diese Verkürzung des Suchfensters und die Vorhersehbarkeit führen zu Angriffen wie der sogenannten Sandwich Attack, bei der Token für eigene kontrollierte Accounts geschickt um eine Zielanfrage platziert werden, um deren Token einzugrenzen und die möglichen Kombinationen des Zieltokens zu bestimmen. Der Einsatz moderner Protokolle wie HTTP/2 bietet dabei eine weitere Angriffsmöglichkeit.

Durch das Senden mehrerer gleichzeitig über dieselbe Verbindung abgewickelter Passwort-Zurücksetz-Anfragen kann ein Angreifer versuchen, Token zu erzeugen, die zeitgleich vom Server vergeben werden. Das Ziel ist es, Übereinstimmungen zu finden, die Hinweise auf den gültigen Token des Opfers liefern. Obwohl manche Server die Anfragen sequenziell und nicht parallel abarbeiten, können sie dennoch Hinweise zum Zeitfenster der Token-Erstellung liefern, was die Angriffsmethodik wahrscheinlicher und effizienter macht. Zur praktischen Umsetzung solcher Angriffe werden oftmals Tools genutzt, die speziell für automatisierte und zeitoptimierte Brute-Force-Angriffe auf API-Endpunkte entwickelt wurden. Dabei werden Listen potenzieller Tokens generiert – unter Berücksichtigung der vorher analysierten Muster – und dann systematisch als Teil von Passwort-Zurücksetz-Requests ausprobiert.

Wenn der Server auf einen bestimmten Token mit einer positiven Rückmeldung reagiert, liegt der korrekte Token vor und der Angreifer kann das Passwort des Opfers zurücksetzen. Natürlich begegnen Entwickler solchen Angriffen mit Gegenmaßnahmen wie etwa der Einführung wirklich kryptographisch sicherer, zufällig generierter Tokens, einer besseren Handhabung von Token-Lebenszyklen und einer stringenten Validierung jedes Passwort-Zurücksetz-Requests. Darüber hinaus sollten sensible Informationen wie UID oder Token niemals vorzeitig preisgegeben und clientseitige Berechnungen von Sicherheitsparametern vermieden werden. Andererseits zeigen die Untersuchungen auch die Herausforderungen für die Entwicklung und das Sicherheitsmanagement von Webanwendungen auf: Schnell gewählte, nicht ausreichend durchdachte Hotfixes und schlichte Beseitigung bestimmter Angriffsflächen, ohne das grundlegende Problem anzugehen, reichen nicht aus. Nur durch tiefgreifende Überprüfung und Verbesserung der Mechanismen lassen sich nachhaltige Sicherheitsverbesserungen erzielen.

Abschließend lässt sich festhalten, dass das Verständnis der genauen Funktionsweise und Muster von benutzerdefinierten Passwort-Zurücksetz-Token eine wesentliche Voraussetzung ist, um potentielle Schwachstellen zu erkennen und erfolgreich auszunutzen. Während Angreifer mithilfe von zeitbasierten Angriffen, Sandwich-Methoden und automatisiertem Brute-Forcing selbst komplexere Token-Generierungen überwinden können, kann eine robust implementierte, sichere Token-Strategie in Kombination mit besten Sicherheitspraktiken solche Angriffe effektiv abwehren und die Kontensicherheit gewährleisten. Für Entwickler und Sicherheitsexperten gilt somit: Nur wer die internen Abläufe genau kennt und regelmäßig durch Penetrationstests überprüft, kann seine Anwendungen vor Angreifern schützen und das Vertrauen der Nutzer nachhaltig sichern.