Shell-Skripte sind ein unverzichtbares Werkzeug für Systemadministratoren, Entwickler und IT-Professionals. Sie automatisieren Abläufe, erleichtern das Management komplexer Systeme und ermöglichen vielseitige Integration. Doch gerade wenn es darum geht, Zugangsdaten in Shell-Skripten zu verwenden, entsteht ein großes Sicherheitsrisiko. Das klassische Hardcoding von Passwörtern oder API-Schlüsseln in Skripten kann zu Datenlecks oder unbefugtem Zugriff führen und stellt somit eine Gefahr für die gesamte IT-Infrastruktur dar. Die Frage, wie man Zugangsdaten in Shell-Skripten sicher verwaltet, ist deshalb von grundlegender Bedeutung für die Cybersicherheit in Unternehmen und Organisationen.

Das Problem mit fest eingebetteten Zugangsdaten liegt auf der Hand: Wenn ein Skript auf mehreren Systemen verteilt oder in Versionskontrollsystemen wie Git gespeichert wird, können die darin enthaltenen Passwörter oder Schlüssel leicht in falsche Hände geraten. Administratoren, die das Skript benutzen, haben vielleicht keinen Zugang zu den tatsächlichen Zugangsdaten, dennoch sind diese im Klartext im Skript vorhanden. Dadurch steigt das Risiko von Datenmissbrauch erheblich. Ein erster wichtiger Schritt in Richtung Sicherheit besteht darin, dass Zugangsdaten niemals direkt im Quellcode hinterlegt werden. Vielmehr sollte man externe Mechanismen zur Verwaltung sensibler Informationen nutzen.

Diese ermöglichen es, sensible Daten verschlüsselt oder kontrolliert zu speichern und zur Laufzeit nur temporär und sicher im Speicher zu laden. Eine verbreitete Strategie ist die Verwendung von Umgebungsvariablen. Zugangsdaten werden hierbei außerhalb des Skripts im Betriebssystem oder in einem Container definiert. Das Skript liest die Variablen bei Ausführung aus und verwendet sie für die Authentifizierung. Diese Methode bietet einen gewissen Schutz, ersetzt aber nicht die Verschlüsselung oder zentralisierte Verwaltung, denn Umgebungsvariablen können je nach Systemzugriffsrechten ebenfalls ausgelesen werden.

Für größere oder sicherheitskritische Projekte kommen spezialisierte Tools zur sicheren Verwaltung von Secrets zum Einsatz. HashiCorp Vault zum Beispiel ist eine moderne Lösung, die Zugangsdaten, Zertifikate und API-Schlüssel zentral verwaltet, verschlüsselt und nur nach strikten Zugriffsrichtlinien bereitstellt. Damit lässt sich sehr genau steuern, welcher Nutzer oder welches System zu welchem Zeitpunkt auf welche Geheimnisse zugreifen darf. Die Integration in Shell-Skripte erfolgt über API-Aufrufe oder spezielle CLI-Tools, was die Sicherheit gegenüber fest im Skript gespeicherten Daten wesentlich erhöht. Eine weitere bewährte Option ist GPG (GNU Privacy Guard).

GPG ermöglicht die Verschlüsselung von Dateien, darunter auch Konfigurationsdateien mit Zugangsdaten. Die Skripte können die verschlüsselten Dateien zur Laufzeit entschlüsseln, vorausgesetzt der nötige private Schlüssel steht zur Verfügung. Diese Methode schützt ebenso vor unbefugtem Zugriff bei Speicherung oder Transport der Daten. Allerdings erfordert sie eine sorgfältige Verwaltung der Schlüssel und eine geeignete Automatisierung, damit die Entschlüsselung sicher und fehlerfrei funktioniert. Das Passwort-Verwaltungstool „pass“ baut auf GPG auf und bietet eine einfach zu bedienende, dateibasierte Lösung zur Verwaltung von Zugangsdaten.

Es eignet sich gut für Einzelbenutzer oder kleine Teams, die ihre Secrets organisiert und verschlüsselt ablegen möchten. Die Herausforderung liegt daran, dass in Umgebungen mit mehreren Benutzern nicht jeder gleichberechtigten Zugang zu allen Secrets haben sollte. Hierfür eignen sich objektorientierte Tools mit granularen Zugriffsrechten besser. Neben der Wahl der richtigen Tools ist es entscheidend, organisatorische Maßnahmen umzusetzen. Zugangsdaten sollten regelmäßig rotiert und nur den Systemen oder Anwendern zugänglich gemacht werden, die sie unbedingt benötigen.

Protokollierung und Monitoring der Zugriffe helfen, ungewöhnliche oder unerwartete Aktivitäten frühzeitig zu erkennen. Außerdem ist es empfehlenswert, skriptinterne Ausgaben über Zugangsdaten zu vermeiden, um Logging- oder Fehlerberichte nicht versehentlich mit sensiblen Informationen zu füllen. In vielen Fällen sind alternative Authentifizierungsverfahren intelligent, zum Beispiel der Einsatz von Zertifikaten oder Token anstelle von Passwörtern. Zwei-Faktor-Authentifizierung (2FA) oder kurzlebige Zugriffstokens können die Sicherheit zusätzlich erhöhen, gerade wenn Automatisierung und Remotezugriff zusammenkommen. APIs vieler Cloud-Anbieter und Dienste unterstützen solche Mechanismen, die sich auch gut in Skripte einbinden lassen.

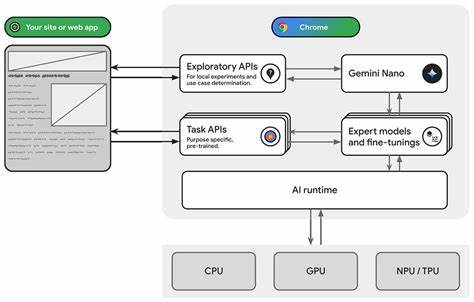

Darüber hinaus gewinnen moderne Container- und Orchestrierungsplattformen an Bedeutung, die eigene Konzepte und Tools für Secrets-Management mitbringen. Kubernetes beispielsweise stellt Secrets als eigene Ressource bereit, die vom Cluster verschlüsselt verwaltet werden können. Die Integration von Shell-Skripten in solche Umgebungen erlaubt eine zentrale Steuerung und dynamische Nutzung von Zugangsdaten, ohne diese hardcoded im Skript zu hinterlegen. Letztlich hängt die beste Lösung von vielen Faktoren ab: der Größe und Komplexität der Infrastruktur, der Zahl der Nutzer, den Zugriffskontrollanforderungen und der vorhandenen Sicherheitsrichtlinien. Durch eine Kombination aus technischer Absicherung mittels Verschlüsselung und zentraler Verwaltung, organisatorischen Prozessen zur Zugriffssteuerung sowie moderner Authentifizierungsmethoden lassen sich Zugangsdaten in Shell-Skripten sicher und flexibel handhaben.