In den letzten Jahren haben sich Cyberangriffe zunehmend weiterentwickelt und bedienen sich immer raffinierterer Methoden, um Sicherheitsvorkehrungen zu umgehen. Eine der jüngsten und alarmierendsten Entwicklungen ist die mehrstufige Malware-Kampagne, die vom bisher wenig bekannten Bedrohungsakteur Water Curse betrieben wird. Diese Offensive hat sich durch die kompromittierende Nutzung von 76 GitHub-Konten hervorgetan und zeigt beispielhaft, wie Hacker legitime Entwicklerplattformen für ihre bösartigen Ziele missbrauchen. Das Ziel ist die Verbreitung von Schadsoftware, die tiefgreifenden Zugang zu befallenen Systemen ermöglicht und letztlich vertrauliche Daten exfiltriert. Das Vorgehen von Water Curse militärisch präzise und gleichzeitig technisch hochkomplex.

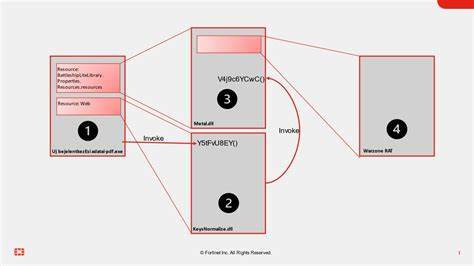

Zunächst sind es unscheinbare Repositories mit harmlos anmutenden Entwicklerwerkzeugen, wie beispielsweise SMTP-Email-Bombern oder Penetrationstest-Tools, die als Tarnung dienen. Doch in den Projektkonfigurationsdateien von Visual Studio verstecken sich hintergründige schädliche Payloads, die den Anfang einer komplexen Infektionskette darstellen. Nach dem Ausführen der Malware gleiten zahlreiche Obfuskations- und Verschleierungstechniken ins Spiel. Die Akteure setzen hier insbesondere auf Visual Basic Script (VBS) und PowerShell-Skripte, um verschlüsselte Archive herunterzuladen und sogenannte Electron-basierte Anwendungen zu starten. Dieser vielschichtige Infektionsprozess sorgt nicht nur für die heimliche Installation der Schadsoftware, sondern ermöglicht auch eine umfangreiche Systemanalyse, was die Malware für spätere Angriffe optimiert.

Ein weiterer wesentlicher Aspekt der Water Curse-Kampagne ist ihr Fokus auf Persistenz. Die Angreifer nutzen Anti-Debugging-Mechanismen und Methoden zur Privilegienerweiterung, um ihre Präsenz auf infizierten Systemen zu sichern, solange wie möglich unentdeckt zu bleiben und sich fehlertolerant gegenüber Sicherheitsmaßnahmen zu verhalten. Zusätzlich schwächen speziell entwickelte PowerShell-Skripte die Abwehrsysteme und verhindern wirksam die Wiederherstellung nach einem Angriff. Alle Maßnahmen zusammengenommen zeigen ein hohes Maß an Kenntnis moderner Angriffstechniken und den Willen zur langfristigen Kontrolle über kompromittierte Systeme. Der finanzielle Antrieb hinter Water Curse liegt vor allem in der Ausbeutung gestohlener Zugangsdaten, dem Hijacken von Session-Tokens und dem illegalen Verkauf kompromittierter Zugänge auf dem Schwarzmarkt.

Die Trend Micro-Forscher, die die Kampagne analysiert haben, berichten, dass die Aktivitäten von Water Curse bereits bis mindestens März 2023 zurückreichen. Trotz der weitreichenden Dimensionen der Operationen gelang es den Akteuren, Attacken über GitHub zu vergeben – eine Plattform, die eigentlich Vertrauen genießt und Entwicklern weltweit als zuverlässiger Ort für den Austausch von Software gilt. Neben der eigentlichen Schadsoftware verteilen die kompromittierten Repositories dabei auch Cheat-Programme für Spiele, Kryptowallet-Tools und OSINT-Scraper, was auf einen breitgefächerten Multi-Vertical-Ansatz hindeutet, der Kriminalität und Opportunismus miteinander verbindet. Durch die Nutzung von legitimen Diensten wie Cloudflare für temporäre Tunnel, OneDrive, MediaFire und Tunnelplattformen wie Ngrok gelingt es Water Curse, die Erkennung durch traditionelle Sicherheitsfilter zu erschweren. Cloudflares temporäre Tunnels etwa erzeugen flüchtige, nicht registrierte Subdomains, wodurch die Malware-Infrastruktur wie legaler DevOps-Verkehr wirkt und schwer vorab zu blockieren ist.

Für Verteidiger stellt das einen immensen Aufwand dar, denn es wird schwierig zu unterscheiden, ob ein Datenstrom bösartig oder harmlos ist. Des Weiteren wird in Zusammenhang mit diesem Angriffsmuster oft auf die sogenannte ClickFix-Strategie verwiesen, bei der durch täuschend echt aussehende Phishing-Mails wie etwa Rechnungsanhänge eine Infektion initiiert wird. Die Opfer werden mithilfe von HTML-SMUGGLING-Techniken dazu gebracht, scheinbar harmlose PDF-Dokumente zu öffnen, die jedoch über verteilte Links auf Cloud-Speicherdienste verweisen. Dort findet im Hintergrund eine Auswertung der Besucheranfragen statt und infizierte Systeme bekommen im nächsten Schritt einen JAR-Datei-Downloader präsentiert, der den berüchtigten Sorillus RAT installiert. Sorillus, ein seit 2019 bekanntes Java-basiertes Remote Access Trojan, hat umfangreiche Fähigkeiten: Er kann Dateien transferieren, Screenshots anfertigen, Audioaufnahmen machen, Tastatureingaben protokollieren und sich sogar selbst deinstallieren.

Er ist plattformübergreifend und vor allem bei Finanz- und Steuerexperten in europäischen Ländern wie Spanien, Italien, Frankreich sowie Portugal aktiv. Die Tatsache, dass viele schädliche Dateien brasilianisches Portugiesisch verwenden, weist auf eine mögliche Herkunft der Akteure hin. Die Kampagne vermittelt so einen Eindruck davon, wie verschiedene Teile der Attackenkette über mehrere legitime Dienste hinweg orchestriert werden, um das Ziel möglichst effizient und heimlich zu erreichen. Gleichzeitig wird deutlich, wie aktuell viele Sicherheitsteams vor der Herausforderung stehen, zunehmend automatisierte, skalierbare und schwer erkennbare Angriffe abzuwehren. Die Water Curse-Kampagne unterstreicht die dringende Notwendigkeit, Entwicklerplattformen und Code-Repositories systematisch auf Sicherheitsverletzungen zu überprüfen und als potenzielle Angriffsvektoren wahrzunehmen.

Die bloße Tatsache, dass Hacker auf vertrauenswürdige Plattformen wie GitHub zurückgreifen, um Malware zu verbreiten, setzt neue Maßstäbe an die Sicherheitspraxis im DevOps-Umfeld. Die Integration von Sicherheitskontrollen in den kompletten Lebenszyklus von Software und die Nutzung moderner Instrumente wie Verhaltensanalysen und Netzwerkintrusionserkennung sind unerlässlich, um das Risiko von Supply-Chain-Angriffen zu minimieren. Zudem müssen Unternehmen wachsam gegenüber untypischem Verhalten im Netzwerk bleiben, das auf die Nutzung von Cloud-Tunneln oder automatisierten Skripten durch Angreifer hinweist. Ein ganzheitlicher, mehrschichtiger Ansatz, kombiniert mit regelmäßiger Sensibilisierung der Mitarbeiter, stärkt die Verteidigung gegen die immer ausgeklügelteren Bedrohungen. Schlussendlich ist Water Curse ein warnendes Beispiel dafür, wie Cyberkriminelle etablierte Infrastruktur als Tarnung ausnutzen und gleichzeitig hochentwickelte Malware einsetzen, um an wertvolle Daten zu gelangen.

Nur durch nachhaltige Sicherheitsstrategien, transparente Kommunikation und fortlaufende Forschung lässt sich die Bedrohung durch solche komplexen Angriffsszenarien wirksam eindämmen. Unternehmen sollten diese Entwicklung als Weckruf verstehen und ihre Schutzmechanismen entsprechend anpassen, um ihre digitalen Ressourcen vor langfristigem Schaden zu bewahren.