Moderne Computerprozessoren sind komplexe Systeme, die mit einer Vielzahl ausgeklügelter Mechanismen zur Steigerung der Leistungsfähigkeit ausgestattet sind. Ein bedeutendes Element moderner CPUs ist der Branch Predictor, der dafür sorgt, dass Verzweigungen im Programmcode vorab vorhergesagt und so die Ausführung beschleunigt wird. Doch genau dieser Mechanismus wird nun zum Einfallstor für eine neu entdeckte Sicherheitslücke namens Branch Privilege Injection, die vor allem Intel-Prozessoren seit der 9. Generation betrifft. Diese Sicherheitslücke reiht sich in die Reihe der spektakulären und hoch relevanten Hardware-Angriffsvektoren ein, wie sie bereits durch die Spectre- und Meltdown-Schwachstellen bekannt wurden.

Im Kern nutzt Branch Privilege Injection eine sogenannte Race Condition zwischen der Aktualisierung des Branch Predictors und dem Wechsel der Privilegienebenen im Prozessor aus, wodurch Schutzmechanismen wirkungslos werden und Angreifer potentiell Zugriff auf sensible Daten im Systemspeicher erhalten können. Das Vorhandensein der Lücke und die Funktionsweise des Angriffs werfen neue Fragen im Bereich der Chip-Architektur und Systemsicherheit auf. Die Technologie des Branch Predictors ist darauf ausgelegt, eine möglichst effiziente Rechenleistung zu gewährleisten. Er analysiert die Programmsteuerung und versucht vorab zu bestimmen, welcher Zweig eines Codes als nächstes ausgeführt wird, damit die Pipeline der CPU stets optimal gefüllt bleibt. Bei Intel-CPUs werden diese Vorhersagen asynchron zum normalen Instruktionsstrom aktualisiert, was bedeutet, dass sie mit einem zeitlichen Versatz und unabhängig vom Programmfluss verarbeitet werden.

Dies steigert zwar die Performance, eröffnet jedoch auch Schwachstellen. Während diese asynchronen Updates an sich keine Sicherheitslücke darstellen, zeigt die aktuelle Forschung, dass es an einer ausreichenden Synchronisation zwischen diesen Updates und den Privilegienwechseln im System mangelt. Privilegienwechsel etwa vom Benutzer- in den Kernelmodus oder vom Gast in den Hypervisor-Modus sollen eigentlich eine klare Trennung der Sicherheitsdomäne gewährleisten. Doch sobald ein Privilegienwechsel während der Ausführung der zeitverzögerten Branch Predictor Updates stattfindet, kann es passieren, dass diese Updates fälschlicherweise dem neuen Privilegienkontext zugeordnet werden. Dadurch werden Branch Predictions, die ursprünglich im niedrig privilegierten Benutzerkontext entstanden sind, im höher privilegierten Sicherheitskontext angewendet, was zu schwerwiegenden Sicherheitsverletzungen führt.

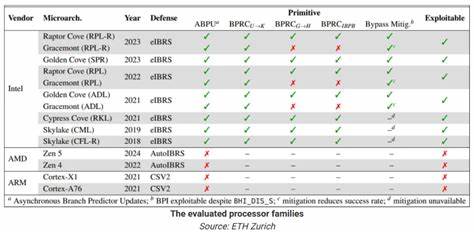

Diese Art von Race Condition ist deshalb besonders gefährlich, da sie die etablierten Hardware-Maßnahmen zur Abwehr von Angriffen auf den Branch Predictor aushebelt. So hat Intel bereits mit der Einführung von eIBRS (Enhanced Indirect Branch Restricted Speculation) und IBPB (Indirect Branch Prediction Barrier) effektive Mechanismen geschaffen, um die Spekulation für Indirect Branches zwischen unterschiedlichen Sicherheitsdomänen zu trennen oder ganze Branch Predictor-Einträge zu invalidieren. Die Branch Privilege Injection jedoch zeigt auf, dass diese Schutzmechanismen durch die unvollständige Synchronisation der Branch Predictor Updates mit Privilegienwechseln erneut umgangen werden können. Insbesondere die Tatsache, dass in-flight Updates während eines IBPB nicht vollständig verworfen, sondern teilweise noch in den Branch Predictor übernommen werden, stellt eine Schwachstelle dar, die von Angreifern systematisch ausgenutzt werden kann. Der Angriff kann so Informationen aus höher privilegierten Speicherschichten abgreifen, die sonst durch die Prozessor-Sicherheitsmechanismen geschützt sind.

Die Auswirkungen dieser Sicherheitslücke sind erheblich, weil sie sich auf eine breite Palette moderner Intel-Prozessoren auswirkt. Die Vulnerabilität betrifft alle Intel CPUs ab der 9. Generation, also seit Coffee Lake Refresh und gilt demnach für viele aktuelle Desktop- und Server-CPUs. Erste Beobachtungen zeigen sogar, dass ähnliche Fehlverhalten des Branch Predictors mit unzureichendem Flushing bereits auf CPUs der 7. Generation, also Kaby Lake, auftreten können.

Ein weiterer relevanter Punkt ist, dass dieser Angriff auf verschiedene Betriebssysteme im Prinzip anwendbar ist, da die Ursache im Hardware-Design selbst liegt und nicht nur in der Softwareimplementierung. Die bisherige Proof-of-Concept-Implementierung wurde auf einem aktuellen Ubuntu 24.04 mit allen Standard-Sicherheits-Mitigierungen demonstriert und erreichte eine Datenrate von bis zu 5,6 KiB pro Sekunde beim Auslesen von geschütztem Speicher, was die praktische Relevanz verdeutlicht. Im Zuge der Veröffentlichung dieser Forschung haben Intel und die IT-Sicherheitsgemeinschaft rasch reagiert. Ein Microcode-Update wurde von Intel bereitgestellt und auf Testplattformen mit Alder Lake CPUs evaluiert.

Dieses Update beseitigt die erkannten Race Conditions und verhindert, dass Branch Predictor Updates in einem falschen Privilegienkontext landen. Die Performance-Einflüsse durch das Update sind relativ gering, mit maximal 2,7 Prozent messbarem Overhead auf den getesteten Plattformen. Zusätzlich wurden auch verschiedene softwarebasierte Ansätze als mögliche alternative Mitigationen untersucht, wobei die Performance-Einbußen je nach Hardware zwischen etwa 1,6 und 8,3 Prozent liegen. Trotz dieses Fortschritts bleibt die Implementierung von Microcode- und Softwarelösungen notwendig, um den Schutz dauerhaft zu gewährleisten. Die enge Zusammenarbeit zwischen Hardwareherstellern, Betriebssystementwicklern und Sicherheitsexperten ist hierbei entscheidend.

Branch Privilege Injection markiert einen weiteren Meilenstein in der andauernden Herausforderung auf dem Gebiet der Hardware-Sicherheit. Die Entdeckung zeigt eindrücklich, dass selbst ausgereifte Hardwareschutzmechanismen auf komplexen Prozessoren keine absoluten Garantien bieten. Sicherheitslücken auf der Mikroarchitektur-Ebene sind schwer zu erkennen, bergen aber oft gravierende Risiken, weil sie grundsätzliche Annahmen der Systemtrennung unterlaufen können. Für Unternehmen, die auf Intel-Hardware setzen, bedeutet dies, die Firmware- und Betriebssystem-Updates stets aktuell zu halten, um von den aktuellen Sicherheitspatches zu profitieren. Auch das Bewusstsein für die Problematik der spekulativen Ausführung und der modernen Angriffstechniken sollte in der IT-Sicherheitsstrategie verankert sein.

Für Anwender kann die Anfälligkeit von Prozessoren gegenüber Branch Privilege Injection Anlass sein, über zusätzliche Schutzmaßnahmen nachzudenken. Dazu zählen beispielsweise die Nutzung von Sicherheitsfunktionen im Betriebssystem, die Einschränkung von privilegierten Zugriffsrechten und die konsequente Überwachung von Systemprozessen. Da der Angriff prinzipiell auch in virtualisierten Umgebungen möglich ist, sind hier besondere Vorsicht und die Implementierung von geeigneten Isolationsmaßnahmen entscheidend. Die Forschungsergebnisse liefern außerdem wertvolle Hinweise für Entwickler, wie zukünftige Prozessorarchitekturen sicherer gestaltet werden können, insbesondere durch eine robustere Synchronisation zwischen Branch-Predictor-Operationen und Privilegienwechseln. Der Fall Branch Privilege Injection zeigt außerdem die Bedeutung einer kontinuierlichen und breit angelegten Sicherheitsforschung in der Hardware-Branche.