Die erweiterte Berkeley Packet Filter-Technologie, besser bekannt als eBPF, hat sich in den letzten Jahren zu einem fundamentalen Bestandteil des Linux-Kernels entwickelt. Ursprünglich als Werkzeug zur Netzwerkpaketfilterung konzipiert, erlaubt eBPF Entwicklern, benutzerdefinierte Programme effizient und sicher im Kernel auszuführen, ohne dass ein kompletter Kernelneustart oder Codeänderungen am Kernel selbst nötig sind. Diese Flexibilität hat eBPF über Netzwerkfilterung hinaus für viele Anwendungsgebiete geöffnet, etwa für Leistungsüberwachung, Sicherheitsmechanismen oder Systemtracing. Gerade wegen dieser tiefen Integration und den privilegierten Ausführungsbedingungen im Kernel birgt eBPF jedoch auch erhebliche Sicherheitsrisiken, vor allem im Bereich der Speichersicherheit, die stetig kritische Aufmerksamkeit erfordern. Die Speichersicherheit ist in der Informatik seit jeher ein komplexes Thema.

Fehlerhafte Speicherzugriffe, wie Pufferüberläufe, Use-after-free oder nicht validierte Pointerzugriffe, bieten Angreifern oft Wege, das System zu kompromittieren, etwa durch das Einschleusen von Schadcode oder das Erlangen erweiterter Rechte. Im Kernel-Kontext sind solche Fehler besonders gravierend, da sie die gesamte Systemintegrität beeinflussen können. eBPF-Programme sind dabei keine klassischen Nutzerschnittstellenprogramme, sondern haben dank ihres Zugriffsumfangs direkten Kontakt zu Kernel-Daten und Kernelfunktionen. Dies macht eine absichernde Validierung essenziell. Linux hat aus dieser Notwendigkeit heraus den sogenannten eBPF-Verifier entwickelt – ein statisches Analysewerkzeug, das vor der Ausführung jedes eBPF-Programms mögliche Verletzungen der Speichersicherheit erkennt und diese Programme entsprechend blockiert.

Der Verifier überprüft, ob etwa alle Speicherzugriffe innerhalb definierter Grenzen liegen und Pointer korrekt verwendet werden. Trotz dieser Sicherheitsmaßnahmen haben Entwicklungen der letzten Jahre gezeigt, dass der Verifier nicht unfehlbar ist und teils komplexe oder speziell konstruierte eBPF-Programme seine Prüfungen umgehen können. Die Folge sind teils schwerwiegende Sicherheitslücken, die sogar als neue Privilegieneskalationsvektoren im Kernel fungieren können. Ein bedeutsamer Faktor, der die Komplexität der Speichersicherheit bei eBPF erhöht, sind die stetig wachsenden Funktionalitäten und die damit verbundenen Anforderungen an den Verifier. Die Codebasis des Verifiers hat sich im Laufe der Zeit deutlich vergrößert, von vergleichsweise wenigen hundert auf über 22.

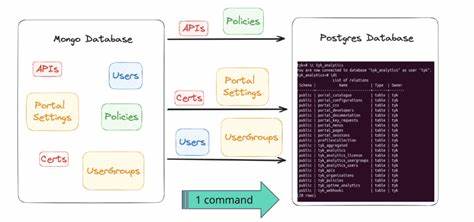

000 Zeilen Code in den neuesten Kernelversionen. Diese Ausweitung sorgte zwar für eine verbesserte Abdeckung verschiedener Prüfszenarien, brachte aber auch Herausforderungen bei der Wartbarkeit und Komplexität der Verifikation mit sich. Angreifer nutzen genau diese Komplexität aus, indem sie Verifikationsschwächen innerhalb spezifischer Prüfungsketten gezielt anvisieren. Ein weiterer wesentlicher Aspekt für die Speichersicherheit im eBPF-Kontext ist die Vielfalt der möglichen Speicherzugriffe selbst. eBPF-Programme greifen auf verschiedene Speicherbereiche zu, darunter eBPF-eigenen Speicher, Kernel- und Nutzerspeicher sowie die sogenannten Map-Datenstrukturen, die für Datenhaltung und Kommunikation zwischen Programmen verwendet werden.

Die korrekte Validierung und Isolation dieser Zugriffe stellt eine enorme Herausforderung dar, da die Grenzen zwischen sicherem und unsicherem Zugriff im Graubereich verlaufen und sich ständig ändern, wenn Kernelerweiterungen neue Verwendungsszenarien ermöglichen. In der Forschung und Kernel-Community gibt es mehrere vielversprechende Ansätze, um die Speichersicherheit von eBPF weiter zu erhöhen und die Schwächen des Verifiers auszugleichen oder zu verbessern. Ein viel diskutierter Weg ist die Anwendung von Isolationstechniken. Dabei soll die Angriffsfläche durch eine Art Sandboxing reduziert werden, das eBPF-Programme in stark kontrollierte Umgebungen kapselt und direkten Zugriff auf kritische Kernelbereiche unterbindet. Diese Isolationsansätze nutzen oftmals moderne Hardwareeigenschaften, etwa Speicherschutzmechanismen, kombiniert mit zusätzlichen Laufzeitkontrollen.

Gleichzeitig werden Laufzeitüberwachungsmechanismen erforscht, die während der Programmausführung Überprüfungen durchführen, um schädliche Speicheroperationen unmittelbar zu erkennen und zu stoppen. Solche Lösungen bieten oft eine ergänzende Sicherheitsebene zum statischen Verifier, sind aber mit Performanceeinbußen verbunden, die in produktiven Umgebungen sorgsam abgewogen werden müssen. Ein weiterer Forschungszweig beschäftigt sich mit der Verbesserung und Erweiterung des Verifiers durch fortgeschrittene statische Analysemethoden. Hierbei werden komplexere und präzisere Prüftechniken verwendet, um beispielsweise kontextabhängige Speicherzugriffe besser nachzuvollziehen und so Fehlalarme zu vermeiden sowie Angriffsmuster frühzeitiger zu erkennen. Dabei wird auch Künstliche Intelligenz und maschinelles Lernen als Möglichkeit diskutiert, Muster in eBPF-Programmen zu erkennen, die konventionelle Prüfregeln übersteigen.

Besonders wichtig in allen Lösungsansätzen ist die Abwägung zwischen Sicherheit, Kompatibilität und Performance. eBPF zeichnet sich gerade dadurch aus, dass Programme mit nahezu nativer Geschwindigkeit laufen können, was gerade in hochfrequentierten Server- oder Netzwerkanwendungen unverzichtbar ist. Erhöhte Sicherheitsprüfungen oder Laufzeitkontrollen dürfen daher nicht zu hohen Latenzen oder einem signifikanten Ressourcenverbrauch führen, der den Einsatz unattraktiv macht. Neben technischen Lösungsansätzen ist auch die kontinuierliche Zusammenarbeit innerhalb der Kernel-Community entscheidend, um neue Schwachstellen schnell zu identifizieren und Behebungen zu integrieren. Die Entwicklung von Best Practices für Programmierer, die eBPF verwenden, sowie die Förderung sicherer Codierungsrichtlinien sind wichtige Bausteine für langfristige Sicherheit.

![SoK: Challenges and Paths Toward Memory Safety for eBPF [pdf]](/images/A151E82B-50E4-43BA-94D0-CA95638BB49D)