In der heutigen digitalen Welt stellt die sichere Verwaltung von Benutzeridentitäten eine der größten Herausforderungen für Entwickler und Unternehmen dar. Cyberangriffe auf Authentifizierungssysteme führen immer wieder zu massiven Datenlecks und finanziellen Verlusten, weshalb der Schutz von Zugangsmechanismen essenziell ist. Authentifizierung und Autorisierung bilden dabei das Fundament für den Schutz von Ressourcen in Webanwendungen und müssen sorgfältig konzipiert und umgesetzt werden. Ein solides Verständnis der verschiedenen Sicherheitsaspekte hilft nicht nur, Gefahren zu minimieren, sondern stärkt auch das Vertrauen der Nutzer und verbessert die Nutzererfahrung. Der erste wichtige Schritt auf diesem Weg ist die sichere Speicherung von Passwörtern.

Trotz vieler Vorhersagen, dass Passwörter bald durch neue Technologien obsolet werden, bleiben sie weiterhin der verbreitetste Authentifizierungsfaktor. Ihre Schwäche liegt häufig in mangelhaftem Handling, insbesondere in der Art und Weise, wie sie gespeichert werden. Es ist gefährlich, Passwörter im Klartext abzulegen, da dies im Falle eines Datenlecks zu unmittelbarem Missbrauch führen würde. Moderne Sicherheitsstandards fordern daher den Einsatz spezieller kryptographischer Hash-Funktionen, die für Passwortsicherheit optimiert sind. Algorithmen wie Argon2, bcrypt oder PBKDF2 bieten Schutz durch Salting, also der zufälligen Erweiterung des Passworts vor der Hashbildung, und Key Stretching, was bedeutet, dass die Berechnung absichtlich verlangsamt wird, um Brute-Force-Angriffe zu erschweren.

Anpassbare Belastungsparameter ermöglichen es zudem, die Sicherheit an die Leistungsfähigkeit der Hardware anzupassen und langfristige Resistenz zu gewährleisten. Neben der technischen Speicherung gilt es auch, passwortbezogene Richtlinien klug zu gestalten. Die Betonung der Passwortlänge über komplexe Zeichenanforderungen hat sich als wirksam erwiesen, da längere Passwörter deutlich schwerer zu erraten oder zu knacken sind. Die Integration von externen Diensten zur Erkennung kompromittierter Zugangsdaten, wie „HaveIBeenPwned“, unterstützt dabei, gefährdete Passwörter frühzeitig zu erkennen und Nutzer zu sensibilisieren. Außerdem spielen sichere Passwort-Zurücksetzprozesse und die Förderung von Passwortmanagern eine wichtige Rolle, um Nutzer zu entlasten und gleichzeitig die Sicherheit zu erhöhen.

Multi-Faktor-Authentifizierung (MFA) stellt einen weiteren entscheidenden Baustein dar. Indem zusätzlich zum Passwort mindestens ein weiterer Faktor verlangt wird, kann das Risiko eines Kontenmissbrauchs dramatisch reduziert werden. Die unterschiedlichen Faktoren – Wissen, Besitz und biometrische Merkmale – bieten verschiedene Sicherheitsniveaus und sind je nach Anwendungsfall unterschiedlich gut geeignet. Zeitbasierte Einmalpasswörter über Authenticator-Apps gelten als sicher und benutzerfreundlich, während SMS-basierte Verfahren aufgrund ihrer Anfälligkeit für SIM-Swapping zunehmend als unsicherer eingestuft werden. Hardware-Sicherheitsschlüssel nach FIDO-Standard erhöhen die Sicherheit weiter und sind besonders gegen Phishing-Angriffe robust.

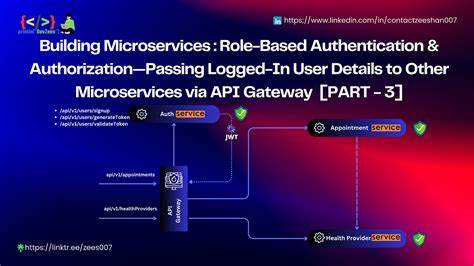

Auch neue Verfahren wie WebAuthn und Passwortlos-Authentifizierung gewinnen an Bedeutung, da sie mithilfe von Public-Key-Kryptographie nicht nur starke Sicherheit bieten, sondern auch die Nutzererfahrung durch Wegfall von Passworteingaben verbessern. Die Implementierung von OAuth 2.0 und OpenID Connect hat sich als Standard für die Delegierung von Authentifizierung und Autorisierung etabliert. Dabei können Anwendungen begrenzten Zugang zu Nutzerressourcen über Drittanbieter erhalten, ohne direkte Zugangsdaten preiszugeben. Die sichere Konfiguration der verschiedenen OAuth-Flows ist dabei von zentraler Bedeutung, um Angriffe wie CSRF und Token-Diebstahl zu verhindern.

Praktiken wie die Verwendung von Proof Key for Code Exchange (PKCE) schützen Single-Page-Apps und mobile Anwendungen effektiv vor Code-Interceptor-Angriffen. Bei der Auswahl zwischen dem Aufbau eigener Identitätslösungen oder der Nutzung externer Anbieter sind Aspekte wie Sicherheit, Compliance, Kosten und Anpassungsfähigkeit zu berücksichtigen. Externe Provider übernehmen häufig komplexe Sicherheits- und Wartungsaufgaben und können mit geprüftem Know-how für eine höhere Resilienz sorgen. Sessions ermöglichen es, den Authentifizierungsstatus über die Dauer der Nutzung aufrechtzuerhalten. Dabei müssen Sitzungs-IDs mit ausreichend hoher Entropie erzeugt und sicher verwaltet werden, um Angriffe wie Session-Hijacking oder Fixation zu verhindern.

Die Verwendung von sicheren Cookies mit Flags wie HttpOnly, Secure und SameSite ist Pflicht, um Angriffe durch Skripte oder unerwünschte Cross-Site-Requests zu unterbinden. Neben einem durchdachten Session-Lifecycle-Management, inklusive zeitlicher Begrenzung und Zustandsprüfung, sind auch Mechanismen zur Überwachung und Kontrolle von Sessions seitens der Nutzer essenziell. So kann ein Benutzer unerwünschte Anmeldungen erkennen und aktiv beenden, was die Sicherheit weiter erhöht. Die Verwaltung von Zugriffsrechten durch geeignete Autorisierungsmodelle ist ebenso komplex wie wichtig. Klassisch weit verbreitet ist die rollenbasierte Zugriffskontrolle (RBAC), bei der Benutzer Rollen mit definierten Berechtigungen zugewiesen bekommen.

Für komplexere Anforderungen bieten sich fein granularere Modelle wie die attributbasierte Zugriffskontrolle (ABAC) an, bei der Entscheidungsregeln dynamisch anhand verschiedener Merkmale von Benutzer, Ressource und Umgebung getroffen werden. Gerade in sozialen oder kollaborativen Anwendungen wächst der Nutzen von Relationship-Based Access Control (ReBAC), bei der Beziehungen zwischen Entitäten zur Berechtigung herangezogen werden. Neben der Modellwahl ist eine zentrale und konsistente Umsetzung der Autorisierung essenziell, die sowohl serverseitig als auch in Zwischenschichten erfolgt, während clientseitige Checks niemals die einzige Sicherheitsmaßnahme sein dürfen. Zusätzlich müssen alle Zugriffsentscheidungen protokolliert und kontrolliert werden, um Transparenz zu schaffen und Audits zu ermöglichen. Die Sicherheit der Infrastruktur bildet die Basis für alle oben genannten Maßnahmen.

Hier stehen moderne TLS-Konfigurationen für verschlüsselte Verbindungen, der Einsatz von Content Security Policy (CSP) zur Vermeidung von Cross-Site-Scripting sowie weitere Sicherheitshinweise wie X-Frame-Options für den Schutz vor Clickjacking im Fokus. Auch die Einführung von HTTP Strict Transport Security (HSTS) und sorgfältiges Management von Zertifikaten sind unverzichtbar. Angriffe durch Brute-Force oder DoS lassen sich durch durchdachtes Ratenbegrenzungskonzepte erschweren, ergänzt durch progressive Maßnahmen bei verdächtigem Verhalten wie CAPTCHA-Verfahren und temporäre Sperren. Ebenso wichtig sind spezifische Schutzmaßnahmen für APIs, die zunehmend als angreifbare Zielscheiben fungieren. Authentifizierung, Autorisierung, Inputvalidierung und gehärtete Antwortmechanismen gehören hier zum Pflichtprogramm.

Kein Sicherheitskonzept ist vollständig ohne umfassende Überwachung und schnelle Reaktionsfähigkeit. Das Logging von Authentifizierungsversuchen, Berechtigungsänderungen und administrativen Aktivitäten ermöglicht die detaillierte Nachverfolgung von Vorfällen. Die Einführung von Anomalieerkennung durch maschinelles Lernen hilft dabei, ungewöhnliche Muster frühzeitig zu identifizieren und Alarm zu schlagen. Automatisierte Reaktionen wie temporäre Kontoeinschränkungen oder erneute Authentifizierungsanforderungen tragen zur Eindämmung von Angriffen bei. Gleichzeitig ermöglichen sicherheitsorientierte Metriken eine permanente Evaluation und Verbesserung der implementierten Systeme.

Regelmäßige Penetrationstests und Sicherheitsreviews sichern eine hohe Qualität und helfen dabei, neue Schwachstellen rechtzeitig zu erkennen und zu beheben. Die Kombination all dieser Komponenten ergibt einen strategischen Ansatz, der Sicherheit und Nutzerfreundlichkeit intelligent vereint. Während Authentifizierung dazu dient, die Identität eines Benutzers sicher festzustellen, sorgt die Autorisierung dafür, dass nur berechtigte Aktionen ausgeführt werden können. Moderne Webanwendungen sollten daher nicht nur auf einzelne Maßnahmen setzen, sondern ein vielschichtiges Sicherheitskonzept verfolgen. Indem Unternehmen ihre Systeme kontinuierlich an neue Bedrohungen anpassen und zugleich auf zeitgemäße Standards wie WebAuthn setzen, können sie das Risiko von Angriffen deutlich senken und ihren Anwendern gleichzeitig ein positives Nutzungserlebnis bieten.

Die Herausforderungen der Zukunft bestehen darin, innovative Methoden einzuführen und gleichzeitig bestehende Benutzergewohnheiten zu berücksichtigen. So gewinnen passwortlose Authentifizierungsverfahren immer mehr an Bedeutung, da sie Angriffsflächen weiter reduzieren und zugleich die Verwendung erleichtern. Die enge Verzahnung von technischer Sicherheit und zufriedenstellendem Nutzererlebnis wird zum entscheidenden Wettbewerbsvorteil in einer zunehmend digitalisierten Welt. Nur wer konsequent auf Sicherheit und Benutzerfreundlichkeit gleichermaßen setzt, bleibt langfristig geschützt und gewinnt das Vertrauen seiner Nutzer.