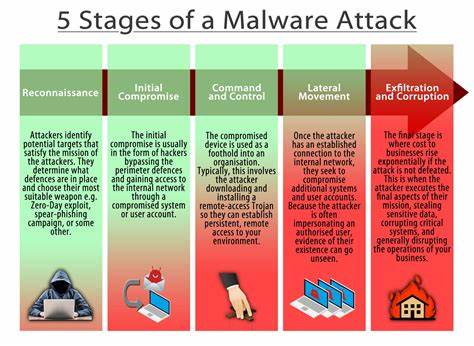

Cyberkriminelle entwickeln ihre Taktiken und Werkzeuge kontinuierlich weiter, um Sicherheitsmaßnahmen zu umgehen und wertvolle Daten zu erbeuten. Skitnet, auch unter dem Namen Bossnet bekannt, ist ein neuer Höhepunkt in der Malware-Entwicklung, der speziell von verschiedenen Ransomware-Organisationen eingesetzt wird, um nach einem erfolgreichen Angriff unbemerkt sensible Informationen zu stehlen und Fernzugriff auf kompromittierte Systeme zu erlangen. Dieses Schadprogramm zeichnet sich durch eine ausgeklügelte Mehrstadien-Architektur aus, die unter anderem die Programmiersprachen Rust und Nim verwendet, um Erkennungssysteme zu umgehen und sich möglichst unauffällig im Zielnetzwerk zu bewegen. Die ersten Versionen von Skitnet kamen im April 2024 auf den Schwarzmarkt und wurden seit Anfang 2025 von mehreren Ransomware-Gruppen aktiv in realen Angriffen eingesetzt. Besonders auffällig war der Einsatz von Skitnet im April 2025 durch die Gruppe Black Basta, die Phishing-Kampagnen im Stil von Microsoft Teams startete, um Unternehmensnetzwerke ins Visier zu nehmen.

Die Kombination aus Tarnung, Flexibilität und hochmodernen Techniken lässt Skitnet schnell an Bedeutung gewinnen und stellt eine ernsthafte Bedrohung für Unternehmen weltweit dar. Was Skitnet besonders macht, ist seine modulare und verschleierte Architektur. Die Malware beginnt mit einem in Rust geschriebenen ausführbaren Programm, das zunächst einen eingebetteten Payload entschlüsselt. Dieser Payload wiederum wurde in Nim programmiert und ist für die Herstellung einer Rückverbindung zum Command-and-Control-Server (C2) über DNS-Anfragen zuständig – eine besonders schwer zu erkennende Kommunikationsmethode, da DNS-Traffic normalerweise als vertrauenswürdig eingestuft wird. Statt herkömmlicher Importtabellen nutzt Skitnet eine dynamische Auflösung von API-Funktionen mittels der GetProcAddress-Methode, wodurch herkömmliche Signatur- und Verhaltensanalysen umgangen werden.

Die Malware initiiert mehrere parallele Threads, die in regelmäßigen Abständen DNS-Anfragen absetzen, Antworten auswerten und so Befehle vom C2-Server empfangen. Diese Befehle werden dann auf dem infizierten Rechner ausgeführt und die Ergebnisse über DNS zurückgesendet. Die Fähigkeiten von Skitnet sind umfassend und reichen vom Aufrechterhalten der Persistenz über das System bis hin zu umfangreichen Remote-Access-Möglichkeiten. So sorgt die Malware dafür, dass sie bei jedem Systemstart erneut aktiv wird, indem sie Verknüpfungen im Autostart-Ordner erzeugt. Darüber hinaus kann sie Screenshots vom Desktop des Opfers anfertigen und an den Angreifer übermitteln.

Besonders geschickt ist die Installation und Nutzung legitimer Fernwartungssoftware wie AnyDesk oder Remote Utilities, um Fernsteuerung zu ermöglichen und dabei kaum Verdacht zu erregen. Zusätzlich kann Skitnet PowerShell-Skripte ausführen, die vom Angreifer gehostet werden, sowie Informationen zu installierten Sicherheitslösungen sammeln, um das Angriffsszenario dynamisch anzupassen und Erkennungsmechanismen auszutricksen. Die Modularität und Verschleierungsmethoden der Skitnet-Malware erschweren die Erkennung erheblich. Durch die Nutzung mehrerer Programmiersprachen und raffinierter Verschlüsselungstechniken wird es traditionellen Sicherheitslösungen schwer gemacht, die schädlichen Prozesse zu identifizieren. Die Kombination aus Rust für die initiale Payload-Entschlüsselung und Nim für den DNS-basierten Reverse-Shell-Verkehr stellt eine neuartige Form der Malwareentwicklung dar, die den Angreifern einen erheblichen Vorteil verschafft.

Die zunehmende Verbreitung von Skitnet steht exemplarisch für die sich stetig weiterentwickelnde Bedrohungslandschaft im Bereich der Ransomware. Neben Skitnet existieren weitere hoch entwickelte Malware-Familien und Loader, wie beispielsweise TransferLoader, der im Februar 2025 erstmals aufgetaucht ist und speziell von Gruppen eingesetzt wird, die Ransomware-Varianten wie Morpheus verbreiten. TransferLoader operiert ebenfalls modular und nutzt ein komplexes System aus Downloader, Backdoor und Loader. Dabei setzt die Malware innovative Techniken ein, wie die Nutzung des InterPlanetary File System (IPFS) zur dezentralen Verwaltung des Command-and-Control-Kanals. Diese Strategie erhöht die Ausfallsicherheit der Malware und erschwert die Abschaltung der Angreifer-Infrastruktur erheblich.

Die Herausforderungen, die von solchen hochkomplexen und sich ständig weiterentwickelnden Bedrohungen wie Skitnet ausgehen, fordern die IT-Sicherheitsarchitektur in Unternehmen und Institutionen massiv heraus. Klassische Erkennungsmechanismen, die auf statischen Signaturen oder einfachen Verhaltensanalysen beruhen, stoßen hier schnell an ihre Grenzen. Stattdessen gewinnen proaktive Sicherheitslösungen an Bedeutung, die auf fortgeschrittenen Analysemethoden basieren, etwa maschinelles Lernen, Anomalie-Erkennung und umfassendes Monitoring des Netzwerkverkehrs, insbesondere des DNS-Traffics. Darüber hinaus rückt das Thema Benutzeraufklärung und der Schutz vor Social Engineering-Angriffen stärker in den Fokus. Die von Black Basta verwendeten Teams-themed Phishing-Angriffe verdeutlichen, wie wichtig es ist, Mitarbeitende zu sensibilisieren und technische Schutzmechanismen gegen solche täuschend echten Nachrichten bereitzustellen.

Nicht zuletzt ist eine effektive Backup-Strategie ein wesentlicher Bestandteil der Verteidigung gegen Angriffe mit Ransomware und damit verbundener Malware wie Skitnet. Regelmäßige, sichere und isolierte Sicherungen reduzieren das Risiko massiver Datenverluste und ermöglichen eine schnelle Wiederherstellung nach einem Angriff. Ebenso wichtig ist die kontinuierliche Aktualisierung und Absicherung der eingesetzten Systeme, um die Malware-Angriffsflächen bestmöglich zu minimieren. Die Bedrohung durch Skitnet und ähnliche Malware stellt Unternehmen aller Branchen weltweit vor große Herausforderungen. Die innovative technische Umsetzung und die flexible Nutzbarkeit als Dienstleistung auf dem Schwarzmarkt erleichtern Cyberkriminellen den Zugang zu hochentwickelten Angriffswerkzeugen.

Daraus ergibt sich für die Cybersicherheitsplanung die zwingende Notwendigkeit, Sicherheitskonzepte fortlaufend zu überprüfen, auf aktuelle Bedrohungslagen anzupassen und moderne, mehrschichtige Schutzmechanismen einzusetzen. In einer zunehmend digitalisierten Welt sind Achtsamkeit, Prävention und das Zusammenspiel von Technologie und Mitarbeiterkompetenz entscheidende Faktoren, um Angriffe mit fortschrittlicher Malware wie Skitnet zu erkennen, abzuwehren und ihre Auswirkungen zu minimieren. Gleichzeitig sollten Unternehmen verstärkt auf den Austausch mit Sicherheitsforschung und Behörden setzen, um Frühwarnungen zu erhalten und schnell auf neue Entwicklungen reagieren zu können. Nur so lässt sich in der dynamischen Cyber-Bedrohungslandschaft langfristig ein effektiver Schutz aufrechterhalten.