In der heutigen digitalisierten Welt ist die Sicherheit von Softwareanwendungen wichtiger denn je. Immer komplexer werdende Cyberbedrohungen und schärfere gesetzliche Anforderungen verlangen von Softwareteams, Sicherheitsaspekte regelmäßig und konsequent in den Entwicklungsprozess einzubinden. Bedrohungsmodellierung () ist eine Vorgehensweise, die Teams dabei unterstützt, potenzielle Sicherheitsrisiken systematisch zu identifizieren und gezielt Gegenmaßnahmen zu entwickeln. Anstatt Sicherheit als ein separiertes oder einmaliges Thema aufzugreifen, setzt Bedrohungsmodellierung darauf, Sicherheitsüberlegungen kontinuierlich und in kleinen Schritten in den Entwicklungsalltag zu integrieren. Dies führt zu nachhaltig sicheren und widerstandsfähigen Softwarelösungen.

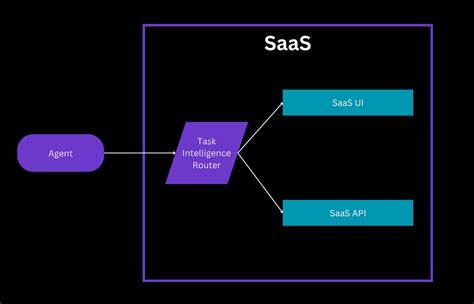

Der Kern der Bedrohungsmodellierung liegt darin, den Weg von Daten durch das System genau zu verfolgen und immer wieder zu hinterfragen, wo und wie Schwachstellen entstehen könnten. Die Herausforderung besteht darin, dabei das eigene System nicht nur aus der Perspektive des normalen Betriebs, sondern vor allem aus der Perspektive möglicher Fehler, Angriffe oder Fehlverhaltens zu betrachten. Dieser Perspektivwechsel, vom „Wie funktioniert das System?“ zum „Wie kann das System versagen oder ausgenutzt werden?“ bildet das Fundament für eine erfolgreiche Analyse der Bedrohungslage. Der Einstieg gelingt am besten, wenn Teams zunächst die wesentlichen Datenflüsse ihres Systems klar visualisieren. Daten können an verschiedensten Stellen in das System gelangen – sei es über Benutzeroberflächen, Programmierschnittstellen (APIs), Messaging-Dienste oder maschinelle Lernmodelle.

Sobald der Moment des Eingangs geklärt ist, gilt es, nachzuvollziehen, wie die Informationen sich durch interne Dienste, Datenbanken und vertrauenswürdige sowie weniger vertrauenswürdige Systemgrenzen bewegen. Dieses detaillierte Verständnis hilft, vage Sicherheitsängste in konkrete, greifbare Fragestellungen zu überführen. Beispielsweise lässt sich so genau erörtern, was passiert, wenn eine API manipuliert wird oder ob der Eingabestrom für ein Modell mit schädlichen Daten vergiftet werden kann. Um das Brainstorming während der Bedrohungsmodellierung zu strukturieren, hat sich das STRIDE-Modell bewährt. STRIDE steht für Spoofing (Vortäuschung einer Identität), Tampering (Manipulation von Daten oder Funktionen), Repudiation (Leugnung von Aktionen), Information Disclosure (Informationslecks), Denial of Service (Verfügbarkeitsangriffe) und Elevation of Privilege (Missbrauch von Zugriffsrechten).

Diese Kategorien helfen dabei, systematisch über mögliche Sicherheitsrisiken nachzudenken und keine bedeutenden Gefahren zu übersehen. In Team-Sitzungen kann STRIDE entweder mit physischen Karten, digitalen Tools oder sogar durch den Einsatz von Künstlicher Intelligenz als Ideengeber genutzt werden, um vielfältige Gefährdungsszenarien zu ermitteln. Eine wichtige Erkenntnis bei der Implementierung von Bedrohungsmodellierung in der Praxis ist: Qualität geht vor Quantität. Große, aufwändige Workshops, die alles auf einmal abdecken wollen, überfordern Teams häufig und führen selten zu dauerhaften Sicherheitsgewohnheiten. Stattdessen wird empfohlen, die Bedrohungsanalyse in kurzen, regelmäßig stattfindenden Sitzungen zu behandeln – quasi als kommende Sicherheits-Integration im Entwicklungsprozess.

Diese kurzen Impulse, die an den realen Arbeitsfortschritten orientiert sind, ermöglichen es Teams, spezifische Sicherheitsfragen zu neuen Features oder funktionalen Änderungen unmittelbar zu adressieren. Dadurch entsteht eine pragmatische und agile Sicherheitskultur, die im täglichen Betrieb wächst und sich weiterentwickelt. Ebenso essenziell ist der faktische Teamansatz für Bedrohungsmodellierung. Sicherheit ist kein isoliertes Fachgebiet für Expertinnen und Experten, sondern eine Querschnittsaufgabe, die unterschiedliche Perspektiven erfordert. Entwickler, Produktverantwortliche, Qualitätssicherung und Security-Spezialisten bringen zusammen ein vielschichtiges Verständnis darüber mit, wo reale Risiken liegen.

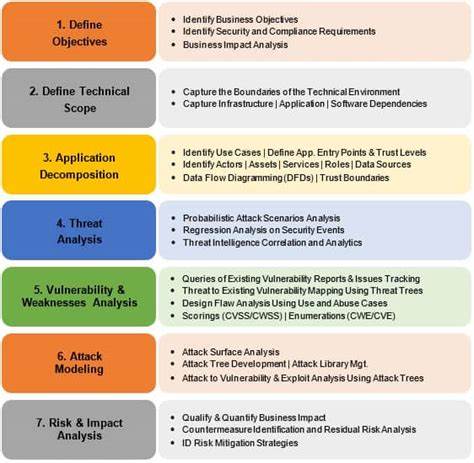

Der Austausch fördert nicht nur das Erkennen von technischen Schwachstellen, sondern auch von geschäftlichen oder prozessualen Gefahren. Die gemeinsame Arbeit an Sicherheitsfragen stärkt das Verantwortungsbewusstsein und hilft allen Beteiligten, Sicherheitsaspekte natürlich in ihrer Denkweise zu verankern. Dabei sind auch Einsteiger willkommen, deren ungewohnte Sichtweisen manchmal genau jene Schwachstellen aufdecken, die Fachleuten nicht sofort auffallen. Der Einstieg in die Bedrohungsmodellierung lässt sich leicht durch eine pragmatische Vorgehensweise gestalten. Eine typische Team-Session beginnt mit dem „Explain and Explore“-Schritt, bei dem alle Beteiligten zusammenarbeiten, um das System und seine technischen Abläufe darzustellen.

Dies kann auf einem Whiteboard oder digital erfolgen, wobei einzelne Komponenten, Datenströme und Systemgrenzen klar abgebildet und diskutiert werden. Besonders wichtig ist es, die Werte und Daten, die geschützt werden müssen, als sogenannte Assets klar zu benennen. Diese sind Kernpunkte der Analyse, weil jede Bedrohung letztlich einen Schaden an einem oder mehreren Assets verursachen kann. Darauf folgt die Phase der Identifikation von Bedrohungen. Dabei werden gezielt Fragen gestellt, die kritische Szenarien offenlegen sollen.

Durch die Nutzung von STRIDE als Gedächtnisstütze wird das Denken strukturiert und es können beispielsweise Angriffe wie das Spoofing von Benutzerdaten oder gezielte Datenmanipulation identifiziert werden. Indem die Teammitglieder ihre Einfälle zunächst frei äußern und auf Haftnotizen festhalten, wird ein kreativer und offener Raum für alle Ideen geschaffen. Es ist wichtig, in diesem Stadium noch nicht vorschnell zu bewerten, damit möglichst viele Bedrohungen erfasst werden. Im Anschluss ist eine Priorisierung notwendig. Nicht jede Bedrohung ist gleichermaßen kritisch oder realistisch.

Risiken werden anhand ihrer Eintrittswahrscheinlichkeit, der Expositionsfläche und der potenziellen Schadenshöhe gegeneinander abgewogen. Dabei kann auch der materielle oder reputative Wert eines Assets eine Rolle spielen. Die priorisierten Risiken werden dann in konkrete Maßnahmen überführt, die in Form von User Stories, Akzeptanzkriterien oder Epics in den Entwicklungsprozess integriert werden. So entsteht eine Verbindung zwischen Bedrohungsanalyse und aktivem Sicherheitsmanagement, die Teams systematisch und nachvollziehbar voranbringt. Für größere Organisationen mit komplexen Systemlandschaften empfiehlt sich ein dediziertes Workshop-Format, das sich insbesondere auf Plattform- und Infrastrukturkomponenten konzentriert.

Gerade Übergabepunkte zwischen Systemen und Teams sind häufig angreifbare Stellen. Hier werden oft Schnittstellen und Rollenverteilungen unklar, was zu Sicherheitslücken führen kann. In diesen Cross-Team-Workshops werden alle relevanten Rollen aus Entwicklung, Plattformbetrieb und Sicherheit eingeladen. Die klare Definition eines überschaubaren Fokusbereiches sorgt dafür, dass sich alle auf die kritischsten Assets konzentrieren können und nicht durch zu große Ausmaße abgelenkt werden. Eine sorgfältige Vorbereitung mit einer verständlichen technischen Diagrammerstellung sowie der Einsatz geeigneter Kollaborationswerkzeuge verbessern die Effektivität der Workshops.

Die Teilnehmer können so gemeinsam in einem moderierten Setting Schwachstellen diskutieren, typische Angriffsvektoren durchspielen und praxisnahe Lösungen erarbeiten. Häufig werden dabei auch organisatorische Maßnahmen, wie etwa das Prinzip der geringsten Rechte (Least Privilege) neu bewertet. Effektive Nachbereitung und das klare Vergeben von Verantwortlichkeiten für die Umsetzung sorgen dafür, dass wirkliche Fortschritte erzielt werden und das Sicherheitsniveau steigt. Abschließend lässt sich festhalten, dass Bedrohungsmodellierung keine einmalige Aktion oder rein technisches Unterfangen ist. Sie ist vielmehr eine Kultur und eine Denkschule, die Sicherheit zu einem natürlichen Bestandteil des gesamten Softwareentwicklungsprozesses macht.

Automatisierte Tools und Penetrationstests bleiben wichtige Bestandteile der Sicherheitsstrategie, können aber nie die tiefgehende Sicherheitsbetrachtung ersetzen, die durch regelmäßige und gezielte Bedrohungsmodellierung ermöglicht wird. Teams, die früh mit kleinen Schritten beginnen und die Praxis kontinuierlich an ihre individuellen Arbeitsweisen anpassen, erarbeiten sich nicht nur Schutz vor aktuellen Angriffen, sondern werden auch flexibel gegenüber neuen, unbekannten Bedrohungen. Die gemeinsame Arbeit fördert das Verständnis für Sicherheit auf allen Ebenen, verringert Fehleinschätzungen und schafft Vertrauen – sowohl intern im Team als auch bei den Nutzern der Software. Sicherheit wird so zu einem Wettbewerbsvorteil und einem festen Baustein der modernen Softwareentwicklung.

![What works, what doesn't [pdf] (2013)](/images/B10BF677-3DCF-4342-85D8-BB30F73143DF)