In der heutigen digitalen Welt ist der Umgang mit Benutzeridentitäten und Zugriffsrechten eine immer komplexere Aufgabe. Insbesondere in Unternehmen mit vielen Mitarbeitern und einer Vielzahl von eingesetzten SaaS-Anwendungen wird das Verwalten von Nutzerkonten und Zugriffsrechten schnell zu einer Herausforderung. Genau hier kommt SCIM, das System für Cross-Domain Identity Management, ins Spiel und bietet eine standardisierte Schnittstelle, um Benutzerinformationen zwischen Identitätsanbietern und Anwendungssystemen automatisiert auszutauschen und zu synchronisieren. Für Entwickler, die in diesem Kontext arbeiten, ist es essentiell, die Grundlagen von SCIM zu verstehen, um eine nahtlose Integration und effiziente Verwaltung von Identitäten zu gewährleisten. SCIM wurde geschaffen, um das Leben von IT-Teams und Entwicklern zu vereinfachen.

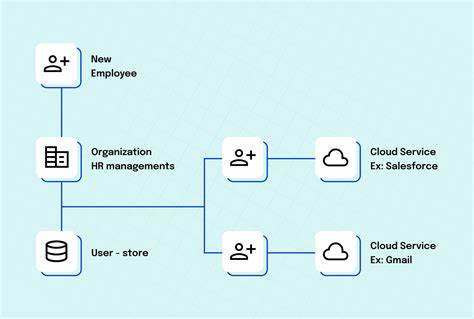

Große Unternehmen verwalten Tausende von Mitarbeitern, die Zugriff auf verschiedene Softwarelösungen benötigen – vom System zur Spesenfreigabe über Tools zur Vertriebssteuerung bis hin zu Spezialanwendungen wie Datenmanagementsystemen. Dabei ist es aufgrund von Sicherheits- und Compliance-Anforderungen unerlässlich, Zugriffe präzise zu steuern. Identitätsanbieter (Identity Provider, kurz IDP) wie Okta, Entra oder OneLogin übernehmen diese zentrale Verwaltung. Sie speichern Informationen über Mitarbeiter und deren Zugriffsrechte auf diverse Anwendungen. Allerdings müssen diese Identitätsdaten auch an die jeweiligen Anwendungssysteme übermittelt werden, um dort automatisch Benutzerkonten anzulegen, zu verändern oder zu deaktivieren.

Genau an dieser Stelle wird SCIM genutzt. SCIM definiert eine standardisierte API und ein JSON-basiertes Datenformat, um CRUD-Operationen (Create, Read, Update, Delete) auf Benutzer- und Gruppendaten zu ermöglichen. Anstatt für jede Anwendung eine individuelle Schnittstelle zu programmieren, stellt SCIM eine wiederkehrende Struktur und Vorgehensweise bereit. Für Entwickler bedeutet das, dass sie sich auf eine einheitliche Logik verlassen können, die das Erstellen neuer Benutzer, das Aktualisieren bestehender Informationen und das Löschen von Accounts standardisiert abhandelt. Dieses standardisierte Vorgehen vereinfacht nicht nur die Implementierung, sondern sorgt auch für weniger Fehler und besseren Support bei der Integration unterschiedlicher Anbieter.

Konkret läuft die Kommunikation zwischen Identitätsanbieter und Anwendung in einem Client-Server-Modell ab. Der Identitätsanbieter übernimmt die Rolle des Clients und sendet über HTTP-Anfragen Anweisungen an den Server, also die Anwendung. Diese Anfragen bestehen aus wohl definierten HTTP-Methoden: GET zur Abfrage von Benutzerdaten, POST zum Anlegen neuer Benutzer, PUT oder PATCH für Updates und DELETE zum Löschen von Benutzern. Entwickler müssen die entsprechende API auf der Serverseite implementieren, die eingehende SCIM-Anfragen korrekt interpretiert und umsetzt. Besonders die Behandlung von Updates stellt eine Herausforderung dar.

Während PUT den vollständigen Ersatz eines Benutzerobjekts bedeutet, erlaubt PATCH partielle Änderungen mit fein granulierten Operationen wie dem Hinzufügen, Entfernen oder Ersetzen einzelner Attribute. SCIM verlangt von Entwicklern, diese unterschiedlichen Szenarien korrekt zu verarbeiten, was insbesondere bei komplexen Benutzerattributen und Gruppenmitgliedschaften zu aufwendiger Logik führt. Ferner müssen Entwickler die Authentifizierung und Sicherheit beachten: das Client-System muss sich per Bearer-Token authentifizieren, um unbefugte Änderungen zu verhindern. Eine weitere Ebene der Komplexität ergibt sich durch die Tatsache, dass nicht alle Identitätsanbieter SCIM konsequent oder vollständig spezifikationskonform umsetzen. Zum Beispiel sind manche Anbieter bei der Interpretation von Datentypen oder bei der Verwendung von HTTP-Methoden eigenwillig.

Ein prominentes Beispiel ist Microsoft, das im SCIM-Kontext bestimmte Werte wie den Status "active" als String statt als Boolean übermittelt. Entwickler sollten sich daher darauf einstellen, solche Abweichungen durch Anpassungen ihres SCIM-Servers zu kompensieren, um eine reibungslose Integration zu gewährleisten. Ein Missverständnis, das im Umfeld von SCIM häufig vorkommt, ist die Annahme, dass SCIM mit Single Sign-On (SSO) oder Compliance-Mechanismen wie SOC 2 direkt verbunden ist. Tatsächlich ist SCIM jedoch primär ein Protokoll zur Benutzerprovisionierung und hat keine direkten Auswirkungen auf Authentifizierungsmethoden oder Compliance-Anforderungen. Es ermöglicht zwar das automatische Anlegen oder Entfernen von Benutzerkonten, kümmert sich aber nicht um die Verwaltung von Sitzungen oder Single-Logout-Funktionalitäten.

Auch in Bezug auf Datenlöschung ist SCIM pragmatisch: Die Spezifikation schreibt nicht vor, dass Nutzerkonten unbedingt physisch gelöscht werden müssen. Häufig genügt es, den Nutzerstatus zu deaktivieren oder ein Attribut wie IS_DELETED zu setzen, damit das Konto als deprovisioniert wahrgenommen wird. Diese Flexibilität erleichtert Entwicklern und Unternehmen die Umsetzung unterschiedlicher Datenschutz- und Datenaufbewahrungsanforderungen. Obwohl das Konzept von SCIM vergleichsweise einfach erscheint, raten Experten davon ab, SCIM von Grund auf selbst zu implementieren. Die Spezifikation mag keine fundamentalen Schwierigkeiten bereiten, aber die Vielzahl an Detailanforderungen, Sonderfällen und plattformspezifischen Abweichungen führt schnell zu komplexem und schwer wartbarem Code.

Zudem erfordert der Umgang mit verschiedenen Identitätsanbietern laufende Pflege und Fehlerbehebung. Stattdessen empfehlen viele, bewährte Open-Source-Bibliotheken oder etablierte SaaS-Dienste zu nutzen, die SCIM-Konnektivität als Teil ihres Portfolios anbieten. Zusammenfassend lässt sich sagen, dass Kenntnisse über SCIM für Entwickler, die sich mit Identitätsmanagement und Softwareintegration befassen, heute unabdingbar sind. SCIM sorgt für eine saubere, standardisierte Schnittstelle zur synchronisierten Benutzerverwaltung zwischen Identitätsanbietern und Fachanwendungen. Der verständnisvolle Umgang mit diesem Protokoll ermöglicht es, repetitive und fehleranfällige Integrationsarbeiten zu reduzieren und eine sichere sowie effiziente Benutzerverwaltung sicherzustellen.

Trotz einiger Herausforderungen und Besonderheiten lohnt es sich, SCIM in Softwareprojekte einzubeziehen, da es die Nutzererfahrung verbessert und Unternehmen dabei unterstützt, Compliance und Sicherheitsanforderungen besser zu erfüllen. Wer sich frühzeitig mit SCIM auseinandersetzt und auf erprobte Lösungen setzt, spart Zeit, Nerven und Ressourcen bei der Entwicklung und bietet seinen Kunden ein professionelles Identitätsmanagement.