Die Fähigkeit, benutzerspezifischen Code auszuführen, ist heutzutage für viele Plattformen ein entscheidendes Merkmal, um maßgeschneiderte Funktionen zu ermöglichen und die Nutzererfahrung zu verbessern. Doch gerade die sichere und performante Ausführung von Nutzertransformationscode stellt Entwickler vor große Herausforderungen. Insbesondere bei hoher Transaktionslast ist es essenziell, eine Sandbox-Umgebung zu schaffen, die nicht nur zum Schutz vor bösartigem Verhalten dient, sondern auch die Performanceanforderungen erfüllt, gleichzeitig aber einfach zu bedienen ist. Im Fokus steht dabei die Balance zwischen Geschwindigkeit, Sicherheit und Bedienkomfort. In der Praxis erfordert das oftmals komplexe technische Lösungsansätze, die sorgfältig auf die individuellen Rahmenbedingungen einer Anwendung oder eines Start-ups abgestimmt werden müssen.

Eine der Hauptanforderungen bei der Umsetzung einer Code-Sandbox ist die Ausführungszeit. Bei Plattformen wie Sequin beispielsweise, die Datenbankänderungen in Echtzeit verarbeiten und transformieren, ist die Geschwindigkeit der Ausführung entscheidend. Werden pro Sekunde Zehntausende Transaktionen abgewickelt, muss die Sandbox in der Lage sein, Transformationen innerhalb von Mikrosekunden auszuführen, um die Infrastrukturkosten zu minimieren und Skalierbarkeit zu gewährleisten. Schon eine Verzögerung von wenigen Millisekunden kann hier zu einer exponentiellen Steigerung des Ressourcenbedarfs führen. Neben der Performance steht die Sicherheit im Mittelpunkt.

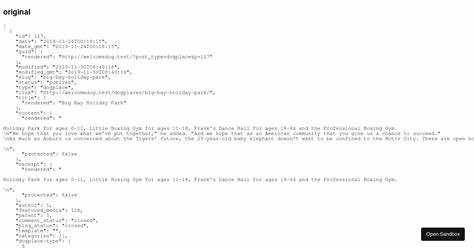

Besonders in Multi-Tenant-Cloud-Umgebungen, in denen viele Kunden auf derselben Infrastruktur laufen, darf der ausgeführte Code keine Möglichkeit bieten, das System oder andere Nutzer zu kompromittieren. Schutzmechanismen müssen gewährleisten, dass es keine unbefugten Zugriffe auf das Betriebssystem, die Datei- oder Netzwerkressourcen gibt und keine Ressourcenauslastung die Plattform gefährdet. Dementsprechend ist die Auswahl und Implementierung der Sandbox-Lösung ein Balanceakt zwischen Isolation und Usability. Ein weiterer wichtiger Aspekt ist die Nutzererfahrung. Anwender möchten oft direkt im Browser oder einer integrierten Entwicklungsumgebung Code verfassen, testen und sofort ausführen können, ohne komplexe Build-Pipelines, Deployments oder Konfigurationsaufwände.

Die Sandbox muss also nicht nur performant und sicher, sondern auch intuitiv bedienbar sein, um auch Anfängern schnellen Einstieg zu ermöglichen. Die Bandbreite der Lösungsansätze für Sandboxen ist vielfältig. Klassisch kommen Virtual-Machine-basierte Lösungen zum Einsatz, die besonders in Cloud-Umgebungen beliebt sind. Dazu zählen etwa Cloud Functions wie AWS Lambda, Containertechnologien wie Docker oder Lightweight-VMs wie Firecracker. Sie bieten starke Isolation und eignen sich hervorragend für mehrsprachige Umgebungen, bringen jedoch häufig erhöhten administrativen Aufwand und Performanceeinbußen mit sich.

Cloud Functions sind zwar sehr sicher und skalierbar, die Netzwerkkommunikation bei jedem Aufruf verursacht allerdings Latenzen, die bei Hochlastanwendungen problematisch sein können. Containerlösungen wie Docker oder Firecracker punkten mit schnellerem Start und geringerer Latenz. Beispielsweise erlauben Docker-Container Kommunikation über TCP-Sockets, was für Anwendungen mit hoher Aufruffrequenz und geringen Verzögerungen wichtig ist. Dennoch sind solche Lösungen in der Verwaltung komplex, vor allem im Hinblick auf das Lifecycle-Management vieler isolierter Container bei Multi-Tenant-Szenarien. Zudem kann hoher Ressourcenverbrauch auftreten, wenn für viele Nutzer individuelle Instanzen vorgehalten werden müssen.

Eine moderne Alternative bieten WebAssembly (WASM) Programme. Sie ermöglichen das sichere Ausführen von Bytecode in einer kontrollierten Umgebung und erlauben eine präzisere Steuerung von Speicher- und CPU-Ressourcen. Durch die Nutzung von Pools „warmer“ WASM-Module lassen sich Ausführungszeiten zwischen 1 und 3 Millisekunden erreichen. Dies bedeutet eine deutliche Verbesserung gegenüber manchen VM-Ansätzen, jedoch ist der Komplexitätsgrad bei Build- und Laufzeitmanagement höher. Der Vorteil liegt zudem darin, dass WASM mehrfach auf unterschiedlichen Zielplattformen funktioniert, was Portabilität erhöht.

Neben VM- und containerbasierten Methoden wurden auch eingebettete Sprachen untersucht. Diese speziell für Integration und sichere Ausführung entworfenen Sprachen bieten oft eine geringere Laufzeitkomplexität und sind leichter in bestehende Systeme einzubinden. Beispiele sind Starlark, eine Python-ähnliche Sprache, konzipiert für Build-Systeme wie Bazel, sowie Lua, welches mit angepassten Sicherheitsvorkehrungen effizient eingebettet werden kann. Starlark punktet mit einfacher Syntax und sicherheitsorientiertem Design, allerdings fehlen ihm bestimmte Funktionen wie Events oder Datumsoperationen, da Determinismus ein Hauptziel der Sprache ist. Die Integration mit Rust über Brücken wie Rustler ermöglicht effiziente Ausführungswege und bietet Raum für plattformspezifische Erweiterungen.

Die Performance liegt bei etwa 500 Mikrosekunden pro Transformationslauf, was für viele Anwendungen akzeptabel ist. Allerdings sind Stabilität und Fehlerbehandlung noch ausbaufähig. Lua bietet mit der Erlang-Implementierung Luerl besonders schnelle Ausführung, da sie nativ in der Host-VM läuft und so den Overhead der Interprozesskommunikation vermeidet. Die Laufzeit kann unter 100 Mikrosekunden liegen, doch die Benutzererfahrung wird durch schwierige Fehlerdiagnose erschwert. Zudem bleibt die Sandbox-Absicherung herausfordernd, da Lua von sich aus keine strikten Sicherheitsmechanismen liefert und eine umfassende Abschottung manuell implementiert werden muss.

Die wohl gewagteste und zugleich innovativste Strategie sind benutzerdefinierte eingeschränkte Interpreter, die auf der eigenen Host-Sprache basieren, in Sequin's Fall also Elixir. Hier wird der Nutzercode zunächst als abstrakter Syntaxbaum (AST) geparst und anschließend in einem kontrollierten Prozess ausgeführt, wobei nur eine fixe Menge sicherer Funktionen und Operatoren zugelassen wird. Diese „Mini-Elixir“-Variante bietet im Vergleich zur VM-basierten Ausführung einen enormen Performanceschub mit Laufzeiten im Bereich von unter 10 Mikrosekunden pro Aufruf, was hunderttausende Transformationen pro Sekunde auf einer einzigen CPU ermöglicht. Es entfallen teure Serializationen oder Cross-Prozess-Kommunikation. Zudem bleibt das Operationalisieren unkompliziert, da es keinen separaten Laufzeitprozess oder Container-Management erfordert.

Der Nachteil liegt in der Sicherheitskomplexität: Da der Interpreter relativ nahe am Host-System arbeitet, müssen alle erlaubten Funktionen und Operatoren sorgfältig geprüft und limitiert werden, um Missbrauch durch Ressourcenüberlastung oder Systemzugriffe zu vermeiden. Auch syntaktische Beschränkungen und maximale Komplexität des Nutzercodes müssen rigoros durchgesetzt werden. Dennoch ist dieser Ansatz besonders für Single-Tenant-Umgebungen oder sichere lokale Entwicklungsinstanzen hervorragend geeignet. Dennoch verfügt das Konzept eine flexible Kombination von verschiedenen Sicherheitsstufen und Architekturen vor, was sich besonders für Start-ups mit begrenzten Ressourcen als pragmatisch erweist. Während lokale oder dedizierte Installationen die Mini-Elixir-Lösung bevorzugen, kommen im Cloud-Betrieb mit Multi-Tenant-Architektur zusätzliche Schichten zum Einsatz, wie etwa AWS Lambda oder Docker, um eine zusätzliche Härtung der Sicherheit zu gewährleisten.

Die praktische Umsetzung sieht vor, dass Entwickler im Webinterface durch eine Live-Validierung ihres Codes in der Sandbox direkt Feedback erhalten, was nicht nur die Entwicklung beschleunigt, sondern auch Fehlkonfigurationen bereits früh im Lebenszyklus des Transformationsskriptes verhindert. Die strikte Operator-Whitelist und Prozessisolation sorgen dabei für hohe Ausfallsicherheit und verhindern schädliche Operationen. Die Kombination aus maximaler Geschwindigkeit, guter Sicherheit und einfacher Bedienbarkeit eröffnet neue Möglichkeiten, benutzergesteuerte Datenflussmanipulationen, Routing-Logiken oder Filter in Echtzeit zu implementieren und so Systeme individuell und effizient an spezifische Anforderungen anzupassen. Zusammenfassend lässt sich sagen, dass der Weg zu einer erfolgreichen Sandbox-Lösung mit Microsecond-Transfomationen durchaus mehrere Facetten in sich vereint. Virtuelle Maschinen bieten bewährte Sicherheit bei akzeptabler Performance, während eingebettete Sprachen und insbesondere maßgeschneiderte Interpreter besonders schnelle und flexible Abläufe ermöglichen.

Eine Kombination aus diesen Techniken, maßgeschneidert auf die jeweilige Einsatzumgebung, sichert die Zukunftsfähigkeit und Skalierbarkeit moderner Plattformen, die auf Benutzercode angewiesen sind. Für Unternehmen und Entwickler ist es essentiell, bei der Auswahl und Implementierung der Sandbox die individuellen Anforderungen genau zu analysieren und auch langfristige Wartbarkeit sowie Nutzerfreundlichkeit im Blick zu behalten. Die Erfahrungen von innovativen Projekten wie Sequin zeigen, dass es möglich ist, auch mit begrenztem Budget und kleinen Teams praktikable, performante und sichere Sandboxen zu bauen, die den steigenden Anforderungen moderner Cloud-Infrastrukturen gerecht werden und gleichzeitig den Nutzen für die Anwender deutlich erhöhen.