In der heutigen Zeit, in der Browser-Erweiterungen eine zentrale Rolle zur Erweiterung der Funktionalitäten moderner Webbrowser spielen, wird die Sicherheit dieser Erweiterungen immer wichtiger. Besonders bei Google Chrome, dem weltweit meistgenutzten Browser, sind Erweiterungen für Nutzer unverzichtbar geworden. Doch hinter der scheinbar harmlosen Oberfläche lauern Risiken, die weit über einfache bösartige Skripte hinausgehen. Aktuell sorgt eine Sicherheitslücke rund um das Model Context Protocol (MCP) in Verbindung mit lokalen Servern und Chrome-Erweiterungen für Aufsehen. Sie eröffnet Angreifern die Möglichkeit, die robusten Sandbox-Sicherheitsmechanismen des Browsers zu umgehen und Zugriff auf lokale Ressourcen zu erhalten.

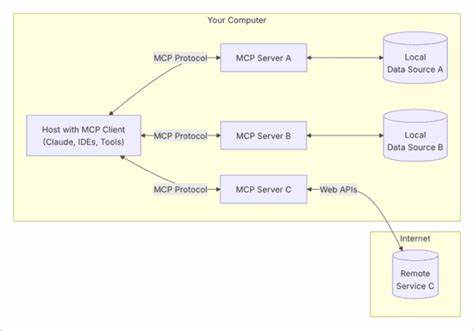

Diese Problematik hat das Potenzial, die IT-Sicherheitslandschaft nachhaltig zu beeinflussen und erfordert dringende Aufmerksamkeit von Entwicklern, Unternehmen und Nutzern gleichermaßen. Model Context Protocol (MCP) – Was verbirgt sich dahinter? Das Model Context Protocol ist ein zunehmend populärer Kommunikationsstandard, der entwickelt wurde, um Künstliche Intelligenz (KI)-Agenten mit lokalen Systemfunktionen zu verbinden. Mit MCP können KI-Anwendungen, beispielsweise Sprachassistenten oder Automatisierungstools, auf verschiedene lokale Ressourcen zugreifen – darunter Dateisysteme, Messaging-Dienste und andere Softwarekomponenten, die auf dem Endgerät laufen. Diese Vernetzung erlaubt neue, smarte Interaktionen und automatisierte Abläufe, die zuvor nur schwer realisierbar waren. Die breite Akzeptanz von MCP beruht auf seiner einfachen und flexiblen Architektur.

Der Standard unterstützt gängige Transporttechnologien wie Server-Sent Events (SSE) und Standard Input/Output Streams (stdio), wodurch Entwickler viel Freiheiten bei der Implementierung haben. Allerdings ist genau hier der Kern des Problems zu finden: Sowohl SSE-basierte als auch stdio-basierte Implementierungen setzen in der Praxis häufig auf keinerlei Authentifizierung oder Zugangsbeschränkungen. Dieser Umstand überrascht angesichts der sensiblen Aktionen, die MCP-Server oftmals ausführen können. Chrome-Erweiterungen und ihre Zugriffsrechte Chrome-Erweiterungen laufen innerhalb einer Sandbox, die den Zugriff auf lokale Systemressourcen grundsätzlich einschränkt. Erweiterungen benötigen spezielle Berechtigungen, um auf bestimmte Funktionen oder Daten zuzugreifen – ein Konzept, das den Schutz der Nutzer vor weitreichenden Angriffen sicherstellen soll.

Die Sandbox dient also als Sicherheitsbarriere zwischen dem Browser und dem Betriebssystem. Dennoch zeigen Untersuchungen, dass diese Sicherheitsbarriere durch die lokale Verfügbarkeit von MCP-Servern durchbrochen werden kann. Da MCP-Server typischerweise auf dem localhost – also dem lokalen Rechner – laufen und oft keinen Authentifizierungsmechanismus besitzen, können Chrome-Erweiterungen mit ihnen kommunizieren, ohne vom Nutzer explizit autorisiert zu werden. Risiken eines ungeschützten MCP-Servers Ein Chrome-Erweiterungscode, der sich mit einem MCP-Server auf localhost verbindet, kann unter Umständen die vollständige Kontrolle über vom MCP angebotene Funktionen übernehmen. Dies bedeutet, dass eine Erweiterung, ohne besondere Chrome-Berechtigungen anzufordern, direkten Zugriff auf lokale Ressourcen bekommt.

Wenn der MCP-Server beispielsweise Dateioperationen anbietet, können Erweiterungen Dateien lesen, verändern oder löschen – ohne dass der Nutzer etwas davon mitbekommt. Derartiger Zugriff bedeutet nicht nur eine Verletzung der Privatsphäre, sondern auch ein erhebliches Sicherheitsrisiko. In extremen Fällen kann die Erweiterung Befehle ausführen, die zur Übernahme des gesamten Systems führen. Ein solches Sandbox-Escape ist ein ernstzunehmendes Problem, da es das Fundament der Browsersicherheit untergräbt. Besonders problematisch wird die Lage, wenn MCP-Server mit populären Anwendungen wie Slack, WhatsApp oder lokalen Dateien verbunden sind.

Eine Erweiterung könnte dann auf sensible Geschäftsdaten zugreifen oder Kommunikationswege kompromittieren. Da die meisten MCP-Server standardmäßig ungeschützt laufen, ist das Gefahrenpotenzial bereits jetzt real und keine theoretische Spekulation. Warum verhindern Chrome-Sicherheitsupdates nicht diese Angriffe? Google hat mit Chrome 117 im September 2023 weitreichende Sicherheitsmaßnahmen eingeführt, um den Zugriff auf private Netzwerke, darunter localhost-Adressen, von öffentlichen Webseiten aus zu unterbinden. Diese Maßnahme soll verhindern, dass bösartige Skripte auf fremde interne Netzwerke zugreifen. Allerdings gelten diese Restriktionen nicht uneingeschränkt für Chrome-Erweiterungen.

Erweiterungen genießen oft erhöhte Privilegien und können daher auf localhost und interne Adressen zugreifen, sofern der Nutzer dies nicht explizit blockiert. Dieses Privileg ist grundsätzlich wichtig, um legitime Funktionalitäten und Automatisierungen zu ermöglichen. Doch es öffnet gleichzeitig eine Tür für die beschriebenen Sicherheitslücken über MCP-Server. Aus Sicht der Angreifer bietet sich so ein lukrativer Angriffspfad, der sich leicht automatisieren lässt und ohne komplexe Social-Engineering-Techniken auskommt. In der Praxis bedeutet das, dass selbst scheinbar harmlose Erweiterungen oder solche mit scheinbar begrenzten Berechtigungen zur Bedrohung werden können.

Schutzmaßnahmen und Handlungsbedarf Angesichts der beschriebenen Problematik muss dringend gehandelt werden. Einerseits sollten Entwickler von MCP-Servern sicherstellen, dass der Zugriff streng authentifiziert und autorisiert wird. Das implementiert zwar einen Mehraufwand, vermindert jedoch das Angriffsrisiko erheblich. Authentifizierungsmechanismen, etwa durch API-Token, kryptografische Schlüssel oder Nutzerbestätigungen, müssen zur Pflicht werden. Andererseits sollten Browser-Hersteller wie Google die Berechtigungen für den Zugriff auf localhost durch Erweiterungen überdenken und gegebenenfalls strengere Kontrollen einführen.

Eine granulare Steuerung, die speziell Verbindungen zu MCP-Servern überprüft, könnte unerwünschte Kommunikation verhindern, ohne legitime Funktionen einzuschränken. Für Unternehmen und Sicherheitsverantwortliche empfiehlt es sich, MCP-Server auf Endgeräten umfassend zu prüfen und gegebenenfalls nur durch genehmigte Anwendungen verwenden zu lassen. Das Monitoring von Netzwerkanfragen seitens Browser-Erweiterungen kann unerwünschte Interaktionen aufdecken und ein Frühwarnsystem ermöglichen. Darüber hinaus spielt die Sensibilisierung der Nutzer eine wichtige Rolle. Die Installation von Erweiterungen sollte stets kritisch hinterfragt und nur aus vertrauenswürdigen Quellen erfolgen.

Nutzer sollten zudem wissen, welche Berechtigungen eine Erweiterung verlangt und ob diese gerechtfertigt erscheinen. Zukunftsaussichten und Fazit Das Model Context Protocol stellt zweifellos einen technologischen Fortschritt dar, der die Interaktion zwischen KI-Agenten und lokalen Systemen revolutionieren kann. Doch wie bei vielen Innovationen in der IT birgt auch MCP neue Sicherheitsrisiken, die bisher wenig Beachtung fanden. Das Beispiel der Sandbox-Umgehung bei Chrome-Erweiterungen zeigt deutlich, wie sich Sicherheitskonzepte schnell überholen können, wenn neue Technologien und Protokolle nicht von Anfang an sicherheitsbewusst gestaltet werden. Unternehmen und Entwickler müssen lernen, flexibel auf solche neuen Herausforderungen zu reagieren.