Die Sicherheit von Computern und Servern basiert heutzutage maßgeblich auf der Unversehrtheit der Hardware, insbesondere der Prozessoren. Die CPU spielt eine zentrale Rolle bei der Verarbeitung von Daten und der Isolation verschiedener Benutzer und Prozesse. Dennoch bleiben auch moderne Prozessorarchitekturen nicht vor Sicherheitslücken gefeit, was immer wieder zu besorgniserregenden Entdeckungen führt. Kürzlich haben Forscher der ETH Zürich und der Vrije Universiteit Amsterdam neue Schwachstellen bei Intel CPUs aufgedeckt, die die Vollbreite potenzieller Sicherheitsrisiken im Bereich der Prozessorarchitektur verdeutlichen. Diese entdeckten Lücken ermöglichen Speicherleckagen und nutzen den berühmten Spectre v2 Angriff erneut aus, wodurch sensible Daten aus dem Arbeitsspeicher und Prozessor-Cache unbefugt ausgelesen werden können.

Die Untersuchungen zeigen, dass bekannte Sicherheitsprobleme durch spekulative Ausführungen, die seit Jahren als Herausforderung gelten, weiterhin aktuell und bedrohlich sind. Die zentrale entdeckte Schwachstelle wurde als Branch Privilege Injection (BPI) bezeichnet und betrifft nahezu alle modernen Intel Prozessoren. BPI erlaubt es Angreifern, die Prozessor-Vorhersagemechanismen, speziell die Vorhersage von Sprungbefehlen, auszunutzen. Diese sogenannte Branch Predictor Race Condition (BPRC) entsteht, wenn der Prozessor zwischen den Berechnungen von Benutzerkontexten mit unterschiedlichen Rechten wechselt. Da bei solchen Kontextwechseln die Sprungvorhersage nicht ausreichend isoliert ist, kann ein nicht privilegierter Benutzer Prozessinformationen auslesen, die eigentlich einem privilegierten Prozess vorbehalten sind.

So ermöglichen die Attacken den Zugriff auf den Cache eines anderen Benutzers oder sogar auf Teile des Arbeitsspeichers. Diese Erkenntnisse wurden von Kaveh Razavi und seinem Team am Computer Security Group (COMSEC) der ETH Zürich vorgestellt. Laut ihren Befunden kann der Angriff lokale Benutzer mit geringem Aufwand realisieren, sofern sie Zugang zu einem System mit betroffenen Intel CPUs haben. Dies stellt vor allem für virtuelle Umgebungen oder gemeinsam genutzte Server-Infrastrukturen ein großes Risiko dar, da hier häufig mehrere Benutzer mit verschiedensten Berechtigungen auf einer Maschine laufen. Die Gefahr besteht darin, dass Angreifer durch BPI heimlich Daten aus privilegierten Prozessen ausspähen können, ohne dabei typische Überwachungssysteme zu alarmieren.

Intel selbst reagierte schnell auf die Meldung und veröffentlichte bereits Microcode-Updates für die betroffenen Prozessoren, die auf das Fehlerbild mit der CVE-Nummer CVE-2024-45332 adressieren. Dennoch bleibt die aktuelle Bedrohungslage angespannt, da nicht alle Systeme sofort und automatisch mit den Sicherheits-Patches versorgt werden können. In Unternehmensumgebungen ist die Verteilung solcher Updates häufig langwierig und mitunter problematisch, wodurch Zeitfenster für Angreifer entstehen, um die Sicherheitslücke auszunutzen. Ergänzend zu den BPI-Forschungen berichtete ein Team von der Vrije Universiteit Amsterdam über eine neue Art der Spectre v2 Attacken, welche als Training Solo bezeichnet werden. Dieses Verfahren erlaubt es Angreifern, innerhalb derselben Domäne, etwa im Kernel-Modus, die Kontrolle über den Programmfluss spekulativ zu übernehmen und so Daten über Privilegien hinweg auszulesen.

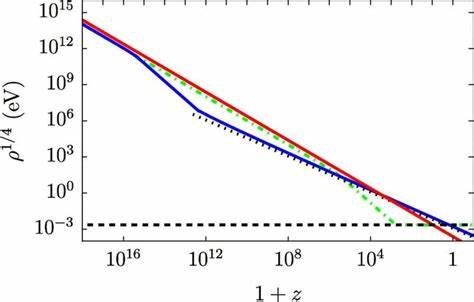

Im Unterschied zu früheren Spectre-Techniken benötigen diese Angriffsszenarien keinen leistungsfähigen Sandboxing-Mechanismus wie eBPF, was die Durchführung solcher Angriffe vereinfacht und somit die Risiken erhöht. Die beiden beschriebenen Hardware-Schwachstellen tragen die CVE-Kennungen CVE-2024-28956 und CVE-2025-24495. Die erste betrifft Intel Core Prozessoren der 9. bis 11. Generation sowie Intel Xeon Prozessoren der 2.

und 3. Generation und wurde mit einem CVSS v4 Score von 5,7 bewertet. Die zweite Schwachstelle, die auf Problemen mit der Lion Cove Branch Prediction Unit (BPU) basiert, betrifft Intel CPUs mit der Lion Cove Architektur und weist einen etwas höheren CVSS v4 Score von 6,8 auf. Die Auswirkungen beider Schwachstellen sind gravierend. Die Forscher konnten nachweisen, dass über diese Exploits Speicherinhalte mit Übertragungsraten von bis zu 17 Kilobyte pro Sekunde freigegeben werden können.

Das bedeutet, Angreifer können innerhalb kurzer Zeit größere Mengen sensibler Informationen aus einem fremden Kontext auslesen. Intel hat mittlerweile Microcode-Updates für diese beiden Problembereiche bereitgestellt, um die Exploits zu unterbinden. Die Umsetzung dieser Updates ist essenziell, um die Risiken in produktiven Umgebungen zu minimieren. Parallel dazu hat AMD seine Sicherheitshinweise für Spectre und Meltdown aktualisiert und hierbei explizit auf Gefahren durch die Nutzung klassischer Berkeley Packet Filter (cBPF) aufmerksam gemacht. Aus technischer Sicht beruht die fundamentale Problematik dieser Angriffsmethoden auf sogenannten spekulativen Ausführungen innerhalb moderner CPUs.

Spekulative Ausführung wurde eingeführt, um die Performance von Prozessoren zu steigern, indem potenzielle Pfade von Programmen vorab berechnet werden. Leider führt dieser Mechanismus dazu, dass eigentlich nicht zulässige Daten temporär im Cache landen und von Angreifern über Seiteneffekt-basierte Missbrauchstechniken ausgelesen werden können. Die Fehlleitung der Branch Predictor ist hierbei ein zentrales Einfallstor für solche Attacken. Die Herausforderung für Hardwarehersteller liegt darin, performant bleibende, aber sichere Prozessorarchitekturen zu entwerfen, die solche spekulativen Effekte unterbinden oder zumindest deutlich erschweren. Die jüngsten Forschungsergebnisse verdeutlichen, dass die Sicherheitsprobleme rund um Spectre und verwandte Angriffe keineswegs gelöst sind, sondern sich im Gegenteil teilweise weiterentwickeln und an neue Systemdesigns anpassen.

Für IT-Verantwortliche, Sicherheitsexperten und Unternehmen bedeutet dies, dass sie ihre Systeme kontinuierlich überwachen, regelmäßig Updates installieren und gegebenenfalls zusätzliche Schutzmaßnahmen einführen müssen. Maßnahmen wie das Abschalten bestimmter spekulativer Funktionen oder das Einsatz von Hardware-basierten Isolationsmechanismen gewinnen dadurch an Bedeutung. Im Endeffekt ist die Präsenz solcher Schwachstellen ein Weckruf für die gesamte Branche, die Balance zwischen Leistung und Sicherheit bei der CPU-Entwicklung neu zu bewerten. Auch zukünftige Prozessorgenerationen könnten Angriffsmöglichkeiten bergen, wenn nicht fundamental neue Schutzmechanismen etabliert werden. Die enge Zusammenarbeit von Forschungseinrichtungen, Chip-Herstellern und Sicherheitsgemeinschaft ist unabdingbar, um diese Herausforderungen zu meistern.

Neben den technischen Aspekten wirft die Entdeckung weiterer Spekulationsexploit-Schwachstellen auch Fragen zur langfristigen Sicherheit von Cloud-Infrastrukturen auf. Da viele Cloud-Provider auf virtualisierte Systeme setzen, die von diversen Kunden gleichzeitig genutzt werden, entstehen hier besonders kritische Angriffsflächen. Ein erfolgreicher Angriff mittels Branch Privilege Injection oder neuen Spectre v2 Varianten kann zur vollständigen Kompromittierung von sensiblen Unternehmensdaten führen. Die Erkenntnisse der ETH Zürich und Vrije Universiteit Amsterdam tragen damit maßgeblich zum Verständnis bei, wie tiefgehend und schwierig es ist, Mikroarchitekturschwachstellen zu beheben. Sie zeigen außerdem, dass die IT-Branche weiter wachsam bleiben muss.

Systeme sollten auf dem neuesten Stand gehalten, Sicherheitsrichtlinien verschärft und Awareness bei Entwicklern und Endanwendern gesteigert werden. Letztlich verdeutlichen diese neu entdeckten Intel CPU-Schwachstellen einmal mehr, dass trotz zahlreicher Patches und Sicherheitsmaßnahmen die Technologie selten vollständig gegen ausgeklügelte Exploits gewappnet ist. Die permanente Weiterentwicklung von Angriffstechniken und die damit einhergehende Notwendigkeit fortgesetzter Forschung sind essenziell, um einen angemessenen Sicherheitsstandard in der digitalen Welt zu gewährleisten. Unternehmen sind daher gut beraten, sich aktiv mit diesen Risiken auseinanderzusetzen und entsprechende Gegenmaßnahmen frühzeitig zu implementieren.