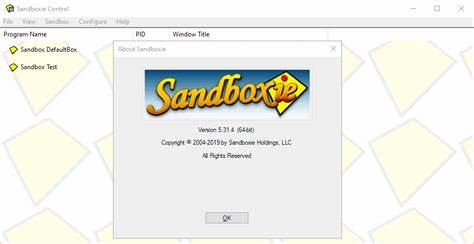

In der heutigen digitalen Welt gewinnt das Thema Sicherheit und Kontrolle über Softwareausführungen immer stärker an Bedeutung. Immer mehr Anwender und Entwickler sind auf der Suche nach Lösungen, die es ihnen erlauben, Programme isoliert und sicher auszuführen, ohne ihre Hauptsystemumgebung zu gefährden. Genau an dieser Stelle bietet das Sandbox-Tool für Linux eine innovative und leichte Methode, um sogenannte Copy-On-Write (COW) Sandboxes einzurichten und dadurch eine sichere und kontrollierte Umgebung für das Ausführen und Testen von Programmen zu schaffen. Das Konzept der Sandbox ist nicht neu, doch die Art und Weise, wie dieses speziell für Linux entwickelte Tool leichte containerisierte Ansichten des Computersystems mit Copy-On-Write-Technologie realisiert, grenzt es deutlich von klassischen Sandboxing-Methoden ab. Durch die Nutzung von OverlayFS, einem Universalfilesystem, das eine Art „Ebene“ über das bestehende Dateisystem legt, kann das Sandbox-Tool Änderungen speichern, ohne das Ursprungsdateisystem direkt zu beeinflussen.

Dies bedeutet, dass Programme innerhalb der Sandbox so agieren können, als wirken ihre Änderungen „direkt“ auf das Dateisystem, während in Wirklichkeit alle Veränderungen zunächst lediglich in einer temporären Ebene gespeichert werden. Diese Herangehensweise bringt zahlreiche Vorteile mit sich. Ein wesentlicher Punkt ist die Sicherheit: Semi-vertrauenswürdige Programme, wie zum Beispiel AI-Agenten, AppImages oder Installer-Skripte, können ihre vorgesehenen Aktivitäten innerhalb einer „Scheinwelt“ durchführen, ohne dabei das Hauptsystem zu riskieren. Die Sandbox emuliert die Umgebung des Hostsystems, kopiert dessen Zustand und isoliert Veränderungen effektiv. Gleichzeitig hindert sie die Programme daran, Systembereiche unkontrolliert zu modifizieren oder Schadsoftware auszubreiten, denn sämtliche Änderungen werden erst nach Prüfung übernommen oder verworfen.

Die Flexibilität des Sandbox-Tools beeindruckt. Es ermöglicht nicht nur das sichere Ausführen von fragwürdigen Programmen, sondern ist ebenso ideal für Entwickler, die migrationsbedingte Änderungen, Dateiumstrukturierungen oder Features testen möchten, ohne Gefahr zu laufen, ihr Hauptsystem zu beschädigen. Nutzer können nach Testläufen entscheiden, ob sie geänderte Dateien an das Hauptsystem zurückgeben oder die Änderungen verwerfen wollen. Das macht die Arbeit weit weniger risikobehaftet und erleichtert das schnelle Iterieren bei Entwicklungsprozessen enorm. Neben der Sicherheit und Wiederverwendbarkeit ist auch die Geschwindigkeit ein entscheidender Faktor.

Das Erstellen neuer Sandboxes geschieht binnen kürzester Zeit, dank des Copy-On-Write-Prinzips, das keine komplette Kopie des gesamten Dateisystems erfordert, sondern lediglich eine neue Ebene für potenzielle Veränderungen erzeugt. Somit ist die Erstellung und Verwaltung mehrerer paralleler Silikonwartungen leicht möglich. Dies bietet sich besonders an, wenn unterschiedliche Aufgaben trennscharf voneinander isoliert ausgeführt werden sollen, oder wenn eine Umgebung zur Ausführung verschiedener Projekte benötigt wird. Die Bedienung des Sandbox-Tools gestaltet sich benutzerfreundlich und anpassbar. Über eine Vielzahl von Optionen können Nutzer Netzwerkzugriff gezielt steuern, was besonders für Umgebungen wichtig ist, in denen isolierte Programme keine oder nur limitierte Netzwerkanbindung bekommen sollen.

Die Möglichkeit, Netzwerkzugriff komplett zu deaktivieren oder aber die Host-Netzwerkumgebung zu benutzen, schafft zusätzliche Sicherheitsspielräume und erleichtert den administrativen Umgang mit unterschiedlichen Anforderungen. Darüber hinaus unterstützt das Tool das Einbinden von FUSE-Dateisystemen, was beispielsweise AppImages und andere über FUSE gemountete Systeme am Arbeiten innerhalb der Sandbox hindert oder erlaubt – je nach individuellen Sicherheitsanforderungen und Anwendungsfall. Ein weiteres Highlight ist der Umgang mit Änderungen innerhalb der Sandbox. Anwender können den Überblick über modifizierte Dateien behalten, Änderungen detailliert vergleichen und bei Bedarf selektiv oder vollständig akzeptieren. Sollten unerwünschte Veränderungen auftreten, ist es ebenfalls möglich, diese gezielt zu verwerfen.

Die Synchronisation zwischen Hostdateisystem und Sandbox ist ebenfalls machbar, wodurch Änderungen auf beiden Seiten abgeglichen und potenzielle Inkonsistenzen vermieden werden können. Die Konfiguration des Tools erfolgt dabei flexibel und mehrstufig. Es können globale Einstellungen über Konfigurationsdateien im Benutzerverzeichnis ebenso gesetzt werden wie projektspezifische Optionen, die lokal im Arbeitsverzeichnis hinterlegt werden. Umgebungsvariablen bieten zusätzliche Möglichkeiten zur Steuerung des Verhaltens. Selbstverständlich haben Kommandozeilenparameter die höchste Priorität und ermöglichen kurzzeitige Anpassungen in der Anwendung.

Trotz dieser Vorteile ist es wichtig, auf die Grenzen und aktuellen Herausforderungen des Sandbox-Tools hinzuweisen. Da es sich noch um ein relativ junges Open-Source-Projekt handelt, gibt es weiterhin Ecken und Kanten in der Bedienung und Fehlerbehebung. Auch Sicherheitslücken dürfen nicht vollständig ausgeschlossen werden, weshalb die Verwendung für explizit bösartigen Code oder hochkomplexe Malware nicht empfohlen wird. Die Entwickler selbst weisen darauf hin, dass für hochsensible oder aktiv gefährliche Codeausführungen andere isolierte und mehrschichtige Umgebungen vorzuziehen sind. Des Weiteren existieren technische Limitationen in Bezug auf OverlayFS, die Verhalten bei parallelen Änderungen am Host- und Sandbox-Dateisystem komplizieren können.

Hier heißt es, Vorsicht walten zu lassen und Änderungen am Host in der Regel erst nach Beendigung der Sandbox vorzunehmen, um Datenstabilität und Systemintegrität zu gewährleisten. Nicht minder wichtig ist der Umgang mit komplexen Verzeichnisverschiebungen während der Sandbox-Ausführung, die zu unerwartetem Verhalten oder Lesefehlern führen können. Auch beim partiellen Akzeptieren von Änderungen sind Schwierigkeiten möglich, da die zugrundeliegende Copy-On-Write-Technologie solche feinkörnigen Operationen nicht immer sauber unterstützt. Trotz dieser Herausforderungen bietet das Sandbox-Tool für Linux einen wertvollen Beitrag für Entwickler, Sicherheitsexperten und alle Nutzer, die ihre Systeme besser kontrollieren möchten. Die Kombination aus schneller Einrichtung, ressourcenschonender Technik und umfassender Kontrolle über programmatische Veränderungen macht es zu einer modernen Alternative für viele Szenarien, in denen bisherige Sandboxing-Techniken zu schwergewichtig oder unflexibel waren.

Der Open-Source-Charakter des Projekts sichert zudem eine kontinuierliche Weiterentwicklung und Fehlerbehebung durch eine engagierte Community. Interessierte können das Tool einfach über fertige Binärdateien installieren oder direkt aus dem Quellcode kompilieren. Zudem bietet die Dokumentation umfangreiche Eingangs- und Hilfemöglichkeiten, etwa für Debugging, Konfiguration und komplexe Anwendungsszenarien. Zusammenfassend ist die Linux-Sandbox als leichtgewichtiges Copy-On-Write-Werkzeug hervorragend geeignet, um semi-vertrauenswürdige Software sicher zu betreiben und gleichzeitig maximale Transparenz über alle Dateiveränderungen zu bewahren. Sie hebt sich besonders durch ihre Geschwindigkeit, Flexibilität und das einfache Management von Änderungen hervor, was vor allem in Entwicklungs- und Testumgebungen einen großen Mehrwert schafft.

Für alle, die eine einfache, sichere und wiederverwendbare Sandboxing-Lösung suchen, ist das Sandbox-Tool eine überzeugende Option, die es lohnt, kennenzulernen und in die eigene Toolbox aufzunehmen.

![The process of making a camera lens [video]](/images/1727AF49-A253-4E9F-BB08-B164997D2CD1)