Apple AirPlay, das beliebte Protokoll zur drahtlosen Medienübertragung, hat mit einer Reihe gravierender Sicherheitslücken zu kämpfen, die von Sicherheitsforschern entdeckt und mittlerweile behoben wurden. Unter dem Namen AirBorne wurden diese Schwachstellen von der israelischen Cybersecurity-Firma Oligo öffentlich gemacht. Die entdeckten Verwundbarkeiten ermöglichen Angreifern eine Zero-Click-Remote-Code-Ausführung (RCE), was bedeutet, dass Betroffene keinerlei Aktionen vornehmen müssen, um Opfer eines Angriffs zu werden. Insbesondere bei der Nutzung von öffentlichen WLAN-Netzwerken stellt dies ein erhebliches Sicherheitsrisiko dar. Die Angriffsmöglichkeiten betreffen nicht nur native Apple-Geräte, sondern auch zahlreiche Endgeräte von Drittanbietern, die auf dem AirPlay SDK basieren.

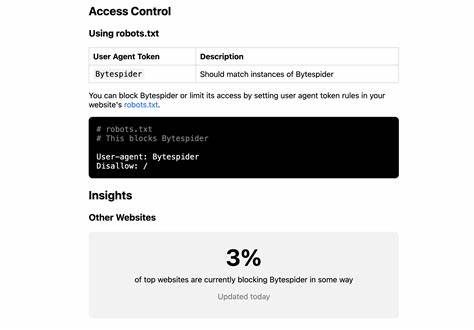

Die technischen Details zeigen, dass einige Schwachstellen miteinander kombiniert werden können, um einen sogenannten wormable exploit zu kreieren. Das bedeutet, dass sich Schadsoftware eigenständig von einem infizierten Gerät im lokalen Netzwerk auf weitere Geräte ausbreiten kann. Besonders kritisch ist dies in Verbindung mit öffentlichen Hotspots, die häufig in Cafés, Hotels oder Flughäfen genutzt werden. Dort können sich Schadprogramme unbemerkt verbreiten und auch Unternehmensnetzwerke gefährden, wenn Nutzer anschließend mit ihren Geräten das Firmennetz betreten. Die entdeckten Sicherheitslücken reichen von ACL-Schwächen (Access Control List), die es Angreifern ermöglichen, AirPlay-Befehle ohne gültige Kopplung zu senden, bis hin zu Authentifizierungsproblemen und unerlaubtem Auslesen von Dateien und sensiblen Informationen.

Auch Buffer Overflows und Type-Confusion-Fehler gehören zu den Schwachstellen, die eine Ausführung von Schadcode ohne Benutzerinteraktion erlauben. Besonders hervorzuheben sind die IDs CVE-2025-24252 und CVE-2025-24132. Sie sind Teil eines Exploit-Chains, mit denen sich Zero-Click RCE attackieren lässt. Die Angriffsrealität wird durch die notwendige Konfiguration „Anyone on the same network“ oder „Everyone“ beim AirPlay-Empfänger möglich. Im Standardzustand wählen viele Nutzer diese Einstellung, um die Medienfreigabe bequem durchführen zu können, ohne jedes Mal manuell eine Freigabe zu erteilen.

Dies öffnet jedoch ungeahnte Angriffsflächen, insbesondere in ungesicherten oder weniger geschützten WLAN-Umgebungen. Ein praktisches Angriffsszenario kann folgendermaßen aussehen: Ein Nutzer verbindet sich mit einem öffentlichen WLAN in einem Café oder einem sonstigen öffentlichen Ort. Ein Angreifer im gleichen Netzwerk nutzt die AirPlay-Schwachstellen für einen Zero-Click-Angriff, der unbemerkt Schadcode auf dem Gerät ausführt. Sobald das Gerät später mit einem Unternehmensnetzwerk verbunden wird, kann der Schadcode versuchen, weitere Geräte zu infizieren, um sich im gesamten Netzwerk auszubreiten. Dies erhöht das Risiko von Backdoor-Installationen, Ransomware-Attacken und Datenlecks massiv.

Apple hat schnell und verantwortungsbewusst reagiert, nachdem die Sicherheitslücken gemeldet wurden. Patches sind für verschiedene Betriebssysteme veröffentlicht worden, darunter iOS 18.4, iPadOS 18.4, diverse macOS-Versionen wie Sequoia 15.4, Sonoma 14.

7.5 und Ventura 13.7.5 sowie tvOS 18.4 und visionOS 2.

4. Auch Updates für AirPlay Audio SDK, Video SDK und den CarPlay Communication Plug-in wurden ausgerollt, um die Schwachstellen zu beheben. Trotz dieser Updates besteht eine große Herausforderung darin, dass viele Nutzer und Firmen ihre Geräte nicht zeitnah aktualisieren. Dadurch bleibt das Risiko einer Kompromittierung weiterhin bestehen. Sicherheitsexperten empfehlen daher dringend, alle Apple-Geräte und kompatiblen Drittanbieterprodukte umgehend auf die neuesten Softwareversionen zu aktualisieren.

Dies gilt sowohl für private als auch für geschäftliche Geräte, die AirPlay verwenden. Darüber hinaus sollten Unternehmen klare Richtlinien und Kommunikation an ihre Mitarbeitenden herausgeben. Sie müssen gewährleisten, dass auch die privaten Geräte mit AirPlay-Funktion, die häufig über Unternehmensnetzwerke zugeschaltet werden, gemäß den empfohlenen Sicherheitsstandards aktualisiert und konfiguriert sind. Nur so lässt sich ein Sicherheitsrisiko durch Schwachstellen wie AirBorne effektiv reduzieren. Die Entdeckung dieser Sicherheitslücken unterstreicht die anhaltende Bedeutung von Penetrationstests, Sicherheitsanalysen und der Überprüfung von drahtlosen Kommunikationsprotokollen.

Apple gilt in Sicherheitsfragen oft als Vorreiter, doch zeigen die aktuellen Funde, dass auch hochentwickelte proprietäre Technologien Angriffspotenziale bergen. Zero-Click-Exploits stellen eine besondere Gefahr dar, da sie kein Anwenderbewusstsein oder Eingreifen erfordern und somit schwer zu erkennen sind. Neben technischen Updates sollten Nutzer auch beim Zugriff auf öffentliche WLAN-Netze vorsichtig agieren. Öffentliche und ungesicherte WLAN-Verbindungen sind generell risikobehaftet und sollten möglichst nur mit zusätzlichen Schutzmaßnahmen wie VPN-Diensten oder der Nutzung von Mobilfunknetzen verwendet werden. Die Kombination aus offenen Netzwerken und Schwachstellen im AirPlay-Protokoll verschärft mögliche Auswirkungen von Cyberangriffen erheblich.

Die AirPlay-Sicherheitslücken sind ein Beispiel dafür, wie sich Angreifer gezielt drahtlose Technologien zunutze machen können, um weitreichende Kompromittierungen zu erzielen. Dabei betrifft die Schwachstellenpalette nicht nur Endnutzergeräte, sondern auch den zunehmenden Markt an AirPlay-kompatiblen Geräten von Drittanbietern, die häufig in Lautsprechern, Receivern und Multimedia-Systemen zu finden sind. Diese weiteren Angriffsflächen erschweren eine ganzheitliche Sicherheitsstrategie. Um zukünftigen Vorfällen vorzubeugen, ist eine kontinuierliche Überwachung und Analyse von Netzwerkaktivitäten unerlässlich. Unternehmen sollten auf moderne Intrusion Detection Systeme (IDS) und Intrusion Prevention Systeme (IPS) setzen, um anomale Aktivitäten im lokalen Netzwerk frühzeitig zu erkennen, insbesondere bei der Nutzung drahtloser Technologien wie AirPlay.

Regelmäßige Sicherheits-Schulungen zur Sensibilisierung von Mitarbeitern sind ebenso wichtig, damit diese potenzielle Gefahren besser erkennen und vermeiden. Zusätzlich müssen Hersteller von AirPlay-kompatiblen Geräten sicherstellen, dass sie schnell auf entdeckte Schwachstellen reagieren und Updates zeitnah ausliefern. Die Zusammenarbeit zwischen Apple, Drittanbietern und der Sicherheitsforschungsgemeinschaft ist entscheidend, um Sicherheitslücken zu minimieren und robustere Technologien zu entwickeln. Die AirPlay-AirBorne-Vorfälle zeigen eindrücklich, dass selbst etablierte und weit verbreitete Protokolle anfällig für hochkritische Schwachstellen sein können. Die Kombination aus Zero-Click-Exploits, der Fähigkeit zur selbstständigen Verbreitung (wormable) und der Nutzung öffentlicher WLANs setzt neue Maßstäbe in der Bedrohungslage.