Die Leistungsanalyse von Sprachlaufzeiten ist in der Softwareentwicklung ein entscheidendes Thema, das maßgeblich dazu beiträgt, Anwendungen effizienter und stabiler zu gestalten. Die fortschrittlichen Möglichkeiten, die moderne Technologien wie eBPF und Werkzeuge wie Bpftrace bieten, eröffnen Entwicklern vollkommen neue Perspektiven zur Beobachtung und Optimierung von Programmausführungen. Insbesondere bei komplexen Laufzeitumgebungen, wie sie etwa in JavaScript-Engines vorkommen, bietet die Verwendung von Bpftrace eine äußerst mächtige Methode, um tiefgreifende Einblicke zu gewinnen und präzise Hotspots zu identifizieren. In praktischer Hinsicht geht es darum, Events nicht nur oberflächlich, sondern anschaulich zu erfassen, deren Kontext zu verstehen und daraus gezielte Optimierungen abzuleiten. Bei der Verwendung von Bpftrace befindet man sich in der Lage, Benutzerprogramme und das Betriebssystem detailliert zu untersuchen, ohne hierfür invasive Änderungen am Sourcecode der zu analysierenden Anwendung vornehmen zu müssen.

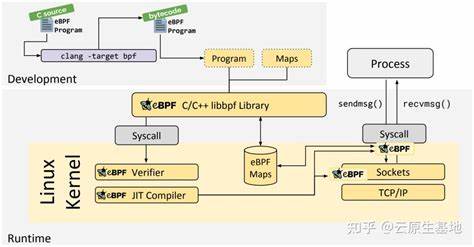

Die Verbindung zu eBPF ehe ein evolutionärer Schritt, da hierbei der Kernel Bytecode sicher ausführt und so dynamisches Instrumentieren auch von produktiven Systemen ermöglicht wird. Das Tool Bpftrace stellt dabei eine zugängliche und leistungsfähige Ebene bereit, um die Komplexität von eBPF handhabbar zu machen. Durch eine awk-ähnliche Syntax ermöglicht Bpftrace dynamische Probes auf Kernel-Events sowie Benutzerprozesse und sichert Entwicklern so eine breite Palette an Metriken und Datenpunkten. Ein praktisches Beispiel ist das Abdichten von Hot-Spots in der SpiderMonkey-JavaScript-Engine, welche bei Mozilla Firefox zum Einsatz kommt. Dort stellen sogenannte "Rooted"-Typen ein Mittel dar, um die Speicherverwaltung und das Garbage Collection zu unterstützen.

Die Frage, von welchen Quellstellen aus diese Rooted-Objekte besonders häufig allokiert werden, offenbart einen kritischen Ansatzpunkt für Optimierungen. Da SpiderMonkey noch nicht vollständig mit C++20 Features wie std::source_location arbeitet, musste eine alternative Lösung gefunden werden, um Ursprungsquellen von Funktionsaufrufen klar zu bestimmen. Genau hier setzt Bpftrace mit seiner Fähigkeit an, User-Stack-Traces über Probes zu erfassen und als Schlüssel für Zählungen zu verwenden. Mittels uprobes, Benutzermodi-Probes, lassen sich gezielt Funktionen anvisieren, wie beispielsweise "registerWithRootLists", die von allen Rooted-Konstruktoren aufgerufen werden. Mit einem Bpftrace-Skript lässt sich dann die Anzahl der Aufrufe dieser Funktion aggregieren und nach Stack-Frames gruppieren.

Dadurch erhält man eine detaillierte Profilansicht, die anzeigt, aus welchen Programmstellen die meisten Rooted-Objekte generiert werden. Dieser Ansatz wurde weiter verfeinert, indem die Map-Ausgabe so gestaltet wurde, dass sie während der Laufzeit des Prozesses erfolgt und somit symbolische Hinweise auf Adressen und Funktionen erst nachträglich über Symbolik-Tools ausgewertet werden können. Auf diese Weise konnten Entwickler präzise Quellen identifizieren, an denen massive Reduktionen der Rooted-Aufrufe möglich sind, was letztlich zu signifikanten Performance-Gewinnen führt. Die Flexibilität von Bpftrace erlaubt es zudem, probeübergreifend aggregierte Daten zu sammeln und am Programmende kontrolliert auszugeben oder auch dynamisch zurückzusetzen. Ein praktisches Beispiel ist hierbei der Trigger eines Signals, der die Ergebnisausgabe beim Shutdown der Anwendung auslöst.

Die Kombination dieser Techniken ist ein Musterbeispiel dafür, wie moderne Tracing-Werkzeuge klassische Entwicklungsprobleme adressieren können. Neben Rooting-Analysen eignet sich Bpftrace natürlich auch hervorragend für andere Performance-Analysen, etwa zur Ermittlung heißer Allokationsstellen im Speichermanagement. Solche Profiling-Instrumente sind unverzichtbar, wenn man in komplexen und performanzkritischen Systemen tätig ist, die ohne tiefergehende Analyse kaum optimierbar sind. Die Arbeit mit eBPF und Bpftrace erfordert dabei zwar eine gewisse Lernkurve, doch die Offenheit und der Umfang an Dokumentation machen den Einstieg zunehmend leichter. Entscheidend ist das Verständnis der Konzepte wie Maps, Probes, Filter und variablen Scope in Bpftrace sowie der Fähigkeit, die gewonnenen Rohdaten mit externen Symbolik-Werkzeugen zu kombinieren.

In der Perspektive wird dieser Ansatz immer bedeutender, vor allem angesichts wachsender Softwarekomplexität und Anforderungen an Echtzeit-Performance. Das dynamische Tracing direkt im Kernel stellt dabei eine nachhaltige und sichere Methode dar, mit minimalem Overhead und hohem Informationsgehalt zu arbeiten. Damit lässt sich langfristig nicht nur die Qualität von Programmen verbessern, sondern auch der Entwicklungszyklus insgesamt beschleunigen. Die Erfahrungen aus der Anwendung von Bpftrace bei der Analyse der SpiderMonkey-Laufzeit zeigen beispielhaft, wie moderne Entwickler tiefste Einsichten in interne Abläufe erhalten können, ohne auf langwierige Instrumentierungen im Quellcode angewiesen zu sein. Das Ergebnis sind präzise Optimierungsvorschläge und die Möglichkeit, gleich mehrere Problemstellen systematisch anzugehen.

Insgesamt stellt das Zusammenspiel von eBPF und Bpftrace einen Meilenstein in der Systemanalyse und Performance-Optimierung dar, der gerade in Zeiten wachsender Anforderungen an Software-Systeme an Bedeutung gewinnt. Entwickler und Systemadministratoren erhalten hiermit ein mächtiges Werkzeug an die Hand, um auch komplexeste Laufzeitumgebungen transparent und effizient zu durchleuchten. Wer sich mit den Möglichkeiten von Bpftrace vertraut macht, erweitert somit seinen Werkzeugkasten um ein vielseitiges Mittel, das in vielen Szenarien unschätzbare Dienste erweist. Die Zukunft der dynamischen Programmüberwachung liegt zweifellos in solchen flexiblen und tief integrierten Lösungen, die die Grenzen traditioneller Debugging-Methoden überwinden und neue Wege für Performanceverbesserungen eröffnen.