Die Cybersecurity-Community steht aktuell vor einer massiven Herausforderung: Fast 270.000 Websites weltweit wurden Opfer von Angriffen, bei denen eine neuartige JavaScript-Obfuskierungstechnik, bekannt als „JSF-ck“, eingesetzt wurde. Diese Methode, die von Sicherheitsexperten unter dem weniger anstößigen Namen „JSFireTruck“ geführt wird, nutzt auf raffinierte Weise die Eigenarten von JavaScript, um Schadcode so zu verschleiern, dass eine manuelle Analyse kaum noch möglich ist. Die Folgen für die betroffenen Webseiten und deren Besucher sind gravierend, denn die versteckten Skripte leiten User auf gefährliche Seiten um, installieren Schadsoftware oder generieren betrügerische Einnahmen durch Traffic-Hijacking. Die Details dieses Angriffs und die Hintergründe der JSF-ck-Technologie zeigen, wie wichtig ein gründliches Verständnis moderner Programmier- und Angriffstechniken für die IT-Sicherheit ist.

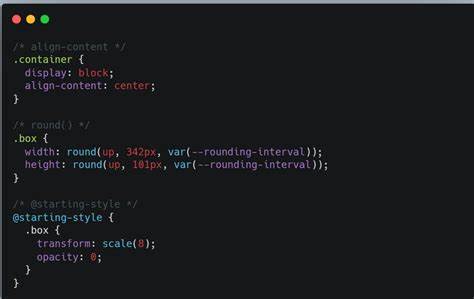

Der Ursprung der Entdeckung geht auf die Untersuchung der Sicherheitseinheit Unit 42 von Palo Alto Networks zurück. Sie enthüllten erstmals die Dimension und Methodik der Attacke, wobei JavaScripts Fähigkeit zur Typkonvertierung (Type Coercion) auf eine bisher kaum genutzte Weise ausgenutzt wurde. Die Obfuskation nutzt lediglich sechs ASCII-Zeichen, um ausführbaren Code zu formen. Dazu gehören Klammern, Ausrufezeichen und das Dollarzeichen, die in kreativer Kombination Zahlen und Buchstaben codieren. Beispielsweise wird durch die Konversion eines leeren Arrays in eine Zahl oder eines Boolean-Werts in eine Zahl oder String, individuelle Zeichen im Code konstruiert.

Trotz der extremen Länge des entstandenen Codes ist er durch seine Konstruktion leicht als verdächtig erkennbar, jedoch kaum noch ohne spezielle Werkzeuge analysierbar. Die Forscher setzten dabei das entwerfende Werkzeug „UnJSF-ck“ ein, welches diese Verschlüsselung in lesbaren JavaScript-Code rückübersetzt. Der Einsatz dieser Technik hat sich in einem überraschend kurzen Zeitraum massiv verbreitet. Innerhalb von nur zwei Wochen ab Mitte April 2025 wurden mehr als 200.000 Webseiten infiziert, bis heute liegt die Zahl der kompromittierten Seiten bei etwa 270.

000. Besonders gefährlich ist, dass die Angreifer nicht nur die JSF-ck-Technik nutzten, sondern auch andere Obfuskations- und Injection-Methoden kombinierten. Die Malware prüft zudem, ob der Nutzer über eine Suchmaschine auf die jeweilige Website gelangt ist. Ist dies gegeben, wird ein schädliches iframe geladen, das die komplette Seite überdeckt und so den Besuchern nur den vom Angreifer kontrollierten Inhalt zugänglich macht. Dieses Vorgehen kann dazu führen, dass Nutzer auf betrügerische Seiten weitergeleitet werden, Malware auf ihren Geräten installiert wird oder ihre Webaktivitäten für betrügerische Werbezwecke ausgenutzt werden.

Für Betreiber der betroffenen Websites bedeutet dies nicht nur einen erheblichen Imageschaden, sondern auch potenzielle rechtliche Risiken, sollte durch die Kompromittierung Besucher geschädigt werden. Die Hintergründe der Technik setzen ein tiefgehendes Wissen über die Eigenheiten von JavaScript voraus. Die Type Coercion, also die automatische Typumwandlung, ermöglicht es, einfache Datentypen wie Booleans, Arrays und Strings miteinander zu verrechnen oder zu verknüpfen und dabei unerwartete Ergebnisse zu erzielen. JSF-ck macht sich genau diese Mechanismen zunutze, um aus nur sechs Zeichen eine Art Zeichentabelle zu erzeugen, die es ermöglicht, jede Zahl oder jeden Buchstaben zu codieren. Ein Beispiel hierfür ist die Umwandlung eines leeren Arrays in die Zahl Null mit +[].

Die Zahl Eins entsteht durch +!![], eine doppelte Negation einer leeren Array-Notation, die in JavaScript als true interpretiert und danach numerisch umgerechnet wird. Indem diese Bausteine mehrmals addiert und mithilfe von Zeichenketten-Verkettung kombiniert werden, entsteht letztlich ein lesbarer Code, der erst nach Dekodierung verständlich ist. Die große Herausforderung für IT-Verantwortliche liegt darin, die Infektionen frühzeitig zu erkennen und adäquat zu reagieren. Die Besonderheit der JSF-ck-Technik macht einfache Signaturverfahren oder klassische Virenscanner weniger effektiv, da der eigentliche Schadcode schwer erkennbar in scheinbar harmloser Syntax verborgen liegt. Stattdessen sind fortschrittliche Analysewerkzeuge und automatisierte Dekodierungsmethoden notwendig, um die Ausbreitung einzudämmen.

Webseitenbetreiber sollten regelmäßig ihre eingesetzten Content-Management-Systeme und Drittanbieter-Komponenten aktualisieren, um bekannte Schwachstellen zu schließen, die solche Angriffe ermöglichen. Darüber hinaus empfiehlt sich eine umfassende Überprüfung der Website-Datenbanken und Skripte auf ungewöhnliche Einträge oder Veränderungen sowie die Implementierung von Web Application Firewalls (WAFs). Das Monitoring von eingehendem und ausgehendem Traffic kann zudem Hinweise auf unerwünschte Umleitungen geben. Die Prävention ist essenziell, da das Risiko vor allem durch die Vielzahl der betroffenen Seiten und die Komplexität der Schadcode-Maskierung enorm steigt. Aktuelle Bedrohungen im Bereich des Supply-Chain-Hackings und verschleierter Malware verdeutlichen, dass die Bedrohungslage im Web kontinuierlich wächst.

So berichten Sicherheitsexperten auch von weiteren Kampagnen, bei denen ähnlich ausgeklügelte Obfuskationsverfahren eingesetzt werden, um schädliche Pakete in Entwickler-Ökosystemen wie npm zu verbreiten. Damit wird deutlich, dass kein Bereich des Software-Ökosystems als sicher gelten kann, wenn nicht konsequent auf Schutzmaßnahmen und Überprüfung gesetzt wird. Für Nutzer von betroffenen Websites bedeutet dies, dass Vorsicht beim Besuch fremder oder unbekannter Seiten geboten ist. Verdächtige Pop-ups, unerwartete Weiterleitungen oder ungewöhnliche Login-Anfragen sollten stets kritisch hinterfragt und im Zweifel mit einem aktuellen Virenscanner überprüft werden. Ebenso wichtig ist es, das Betriebssystem und Browser regelmäßig zu aktualisieren, um Sicherheitslücken zu schließen, die von Attacken ausgenutzt werden könnten.

Zusammenfassend lässt sich sagen, dass die Entdeckung der JSF-ck Technik ein weiterer Beleg dafür ist, wie kreativ und risikoreich moderne Cyberattacken geworden sind. Die Kombination aus einer scheinbar simplen, aber technisch cleveren Obfuskationsmethode mit dem gezielten Einbringen von Schadcode in eine riesige Anzahl von Websites stellt eine ernsthafte Gefahr dar. Nur durch kontinuierliche Wachsamkeit, den Einsatz fortschrittlicher Analysewerkzeuge und regelmäßige Updates können Betreiber und Nutzer ihre Systeme schützen und die Auswirkungen solcher Angriffe minimieren. Die Sicherheitsforscher rufen daher dringend dazu auf, sich mit der Materie vertraut zu machen und proaktive Maßnahmen zu ergreifen, bevor weitere Schäden entstehen.