In der heutigen digitalen Landschaft sind DNS-Records eine der grundlegenden Komponenten, die den reibungslosen Betrieb von Domains und Webdiensten sicherstellen. Doch genau an dieser Stelle setzen Angreifer wie die Gruppe Hazy Hawk an, um durch Ausnutzung von Fehlkonfigurationen und verwaisten Cloud-Ressourcen großen Schaden an bedeutenden Institutionen und Unternehmen anzurichten. Dabei geht es nicht um klassische Spionage, sondern um raffinierte betrügerische Websites, die Nutzer in einen Strudel aus Scams, Malware und aggressiver Werbung ziehen. Die ausgeklügelten Techniken von Hazy Hawk, um Domains von angesehenen Organisationen, wie etwa der US-amerikanischen Gesundheitsbehörde CDC oder namhaften Wirtschaftsprüfungsunternehmen, zu kapern und für böswillige Zwecke zu nutzen, werfen ein Licht auf eine bisher wenig beachtete Angriffsmethode, die dringend mehr Aufmerksamkeit erfordert. Der Ursprung der Angriffe liegt in sogenannten „dangling DNS CNAME records“.

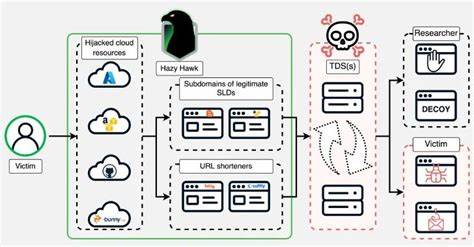

Diese entstehen, wenn ein DNS-Eintrag auf eine Cloud-Ressource verweist, die nicht mehr existiert oder gelöscht wurde. Da diese Verweise technisch offenbleiben, können Bedrohungsakteure sie übernehmen, indem sie die ausgelöschten Ressourcen neu registrieren und somit Kontrolle über die Domain oder Subdomain gewinnen. Hazy Hawk nutzt diese Schwachstelle, um ungenutzte Domains und Cloud-Dienste wie Amazon S3 Buckets oder Microsoft Azure Endpunkte zu beanspruchen und für eigene Zwecke zu instrumentalisieren. Durch diese neu gewonnenen Domains werden dann URLs erstellt, die zu betrügerischen Inhalten wie gefälschten Anwendungen oder betrügerischen Anzeigen führen, welche über sogenannte Traffic Distribution Systeme gesteuert werden. Die Strategie von Hazy Hawk hebt sich dadurch hervor, dass die Gefahr gerade aus der vermeintlichen Vertrauenswürdigkeit der gekaperten Domains resultiert.

Nutzer gehen davon aus, dass sie legitime, gutgeschützte Seiten besuchen, da die Domain offiziell zu bekannten und respektierten Einrichtungen gehört. Diese optische Legitimation steigert die Glaubwürdigkeit in Suchmaschinenergebnissen und erschwert gleichzeitig die Entdeckung der bösartigen Aktivitäten. Letztlich umgehen die Angreifer damit viele klassische Sicherheitsmechanismen und tarnen ihre Richtungen hinter namhaften Markennamen. Die Organisationen, die Opfer dieser Angriffe wurden, erstrecken sich über mehrere Sektoren und Länder. Die ersten Hinweise auf Hazy Hawks Aktivitäten tauchten im Februar 2025 auf, als die Cybersecurity-Firma Infoblox entdeckte, dass verschiedene Subdomains des CDC von der Gruppe kompromittiert wurden.

Im weiteren Verlauf stellte sich heraus, dass seither auch Regierungen weltweit, renommierte Universitäten sowie multinationale Konzerne wie Deloitte, PricewaterhouseCoopers und Ernst & Young betroffen sind. Die bisher bekannten Aktivitäten reichen bis mindestens Dezember 2023 zurück und zeigen ein lückenloses Muster der Ausnutzung vergessener oder nicht ordnungsgemäß gesicherter Ressourcen. Ein besonders skurriler Aspekt der Vorgehensweise ist, dass Hazy Hawk nicht auf hochkomplexe, zielgerichtete Cyberangriffe setzt. Stattdessen zielt die Gruppe darauf ab, via Werbung und betrügerische Push-Benachrichtigungen eine Art unaufhörliche Flut an Malware und Fake-Angeboten auf betroffene Endnutzer loszulassen. Diese Inhalte reichen von Falschmeldungen über notwendige Systemupdates bis hin zu Teilnahmeaufforderungen an vermeintlichen Gewinnspielen oder Umfragen, die im besten Fall lediglich nerven, im schlimmsten Fall aber ernste Sicherheits- und Datenschutzgefahren bergen.

Technisch baut Hazy Hawk auf das Zusammenspiel von Domain-Hijacking und Cloud-Ressourcen-Übernahme. Während der Domain-Hijacking-Teil die Übernahme der verwaisten DNS CNAME Records ermöglicht, sorgt die Nutzung von vielfältigen Cloud-Anbietern und Content Delivery Networks (CDNs) wie Akamai, Bunny CDN, Cloudflare CDN, GitHub und Netlify für eine schwer zu verfolgende, dynamisch variable Angriffsfläche. Um die Ursprungs-Ressourcen zu verschleiern, nutzen die Angreifer ausgeklügelte URL-Redirects, so dass die Verbindung zur eigentlichen Cloud-Plattform oft nur schwer nachvollziehbar ist. Durch das Nachahmen und Klonen von legitimen Webseiteninhalten werden Besucher geschickt angelockt, beispielsweise durch pornografische oder raubkopierte Medieninhalte, die gerade im Internet viel Traffic erzeugen. Über Proxy und Traffic Distributor Systeme wird dann der Nutzer zu schrittweise schädlichen Seiten weitergeleitet.

Im weiteren Verlauf der Attack Chain erfolgt der Aufbau von Aufdringlichen Benachrichtigungssystemen, die den Nutzer dazu bringen, Push-Nachrichten zuzulassen. Mit dieser Erlaubnis ist es möglich, rund um die Uhr gefährliche und manipulative Werbeinhalte direkt auf das Gerät des Nutzers zu senden. Hazy Hawk ist dabei klar im kommerziellen Bereich des sogenannten „Affiliate-Adverising“ unterwegs, wo Werbetreibende Provisionen für Traffic und Klicks erhalten. Die Tatsache, dass beträchtliche Ressourcen investiert werden, um Domains hochkarätiger Organisationen zu kapern, verdeutlicht, wie lukrativ diese Art von Cyberkriminalität heute geworden ist. Die daraus resultierenden Schadenseffekte sind weitreichend: Neben dem finanziellen Verlust für die betroffenen Organisationen leiden auch das Vertrauen und die Reputation massiv.

Für die Endanwender bedeutet dies ein erhöhtes Risiko, Opfer von Betrug, Identitätsdiebstahl oder sogar Infektionen mit gefährlicher Malware zu werden. Die Reaktionen seitens der Sicherheitsbranche weisen darauf hin, dass die Prävention und Aufklärung zu diesem Angriffsszenario noch am Anfang stehen. Ein wesentlicher Schritt, um derartigen Angriffen Herr zu werden, ist die lückenlose Verwaltung und Sicherung von DNS-Einträgen. Domaininhaber sollten sicherstellen, dass DNS CNAME Records sowie weitere Einträge unverzüglich entfernt werden, sobald Cloud-Ressourcen stillgelegt oder nicht mehr verwendet werden. Nur so lassen sich verwaiste Einträge vermeiden, die für die Übernahme anfällig sind.

Zusätzlich müssen IT-Sicherheitsbeauftragte regelmäßige Scans sowie Monitoring-Lösungen implementieren, die Anomalien bei Subdomains und Cloud-Anbindungen frühzeitig erkennen. Auch auf Endnutzerebene sind Maßnahmen wichtig: Nutzer sollten Webseiten fremder Herkunft bei Benachrichtigungen skeptisch begegnen und eingehende Erlaubnisanfragen für Push-Nachrichten kritisch prüfen. Die systematische Ablehnung unbekannter und fragwürdiger Webseitenanfragen kann das Risiko einer fortlaufenden Malware-Verteilung deutlich reduzieren. Gleichzeitig spielt die Aufklärung der Nutzer über diese eher ungewöhnlichen Betrugsmaschen eine wichtige Rolle, damit die Mechanismen von URL-Redirects und betrügerischem Traffic besser verstanden werden. Die Aktivitäten von Hazy Hawk demonstrieren eindrücklich, wie sich Cyberkriminalität in der Werbebranche mit ausgeklügeltem Einsatz technischer Schwachstellen verknüpfen lässt, um auf hohem Niveau Malware zu verbreiten und Betrugsinhalte zu distribuieren.

Angenehm überraschend ist dabei, dass trotz der hohen Reputation der verwendeten Domains bisher keine klassischen Spionagehandlungen oder hochkomplexe Cyberattacken im Fokus standen. Vielmehr verfolgen die Täter ein wirtschaftliches Modell, das auf Affiliate-Programme, Klickbetrug und Ad-Distribution basiert. Dennoch gefährdet dieser Trend maßgeblich die Sicherheit der digitalen Infrastruktur und das Vertrauen in wichtige öffentliche und private Domains. In Zukunft wird es entscheidend sein, dass das Sicherheitsbewusstsein von Domaininhabern und IT-Teams geschärft wird und präventive Maßnahmen zur Verwaltung von DNS-Records obligatorisch werden. Die Kooperation mit spezialisierten DNS-Sicherheitsunternehmen und Cybersecurity-Firmen, die eigenständige Monitoring- und Schutzlösungen anbieten, kann hier wertvolle Unterstützung bieten.

Außerdem bedarf es regulatorischer Vorgaben, die Organisationen dazu verpflichten, ihren digitalen Fußabdruck sauber zu halten und Lücken in DNS-Konfigurationen zu schließen. Abschließend zeigt der Fall Hazy Hawk exemplarisch, dass in der Cyberwelt stets das Unvermutete droht und Sicherheitslücken oft dort entstehen, wo man sie nicht erwartet. Die Verbindung alter DNS-Einträge mit Clouds und Content-Services öffnet neue Angriffsvektoren, die mit wachsender Nutzung von Cloud-Technologien an Bedeutung gewinnen. Nur durch konstante Wachsamkeit, technische Hygiene und eine informierte Nutzerbasis lässt sich der Schaden durch derartige Angriffe langfristig begrenzen und die Integrität von Domains wiederherstellen.