Im digitalen Zeitalter sind sichere Kommunikationskanäle unverzichtbar, insbesondere wenn es um sensible Regierungsinformationen geht. Signal hat sich weltweit einen Ruf als eine der sichersten Messaging-Plattformen mit Ende-zu-Ende-Verschlüsselung erarbeitet. Interessant wird es, wenn jedoch eine inoffizielle Version dieser App von einflussreichen politischen Akteuren verwendet wird – genau das ist im Fall der Trump-Regierung geschehen. Die sogenannte TM SGNL-App, eine modifizierte Signal-Variante, die von Beratern wie Mike Waltz genutzt wurde, ist nun mit ihrem kompletten Quellcode öffentlich geworden. Die Veröffentlichung des Quellcodes gewährt tiefe Einblicke in die Funktionsweise dieser speziellen Messenger-Anwendung.

Überraschenderweise zeigt sich schnell, dass diese „Signal-Kopie“ bestimmte gravierende Schwachstellen aufweist, die erhebliche Risiken für die Datensicherheit und Vertraulichkeit bergen. Die App wird von der israelischen Firma TeleMessage entwickelt und vertrieben, die schon in der Vergangenheit für ihre verschlüsselten Messaging-Lösungen bekannt war. Doch die TM SGNL-App entpuppt sich keineswegs als unknackbar, sondern eher als „ein Trojanisches Pferd“ im Signal-Gewand. Sicherheitsforscher entdeckten im veröffentlichten Android-Code mehrere Hardcodierte Zugangsdaten, die intern eingebettet waren. Diese Zugangsdaten sind sensible Schlüssel oder Passwörter, die in der App-Software fest verankert sind.

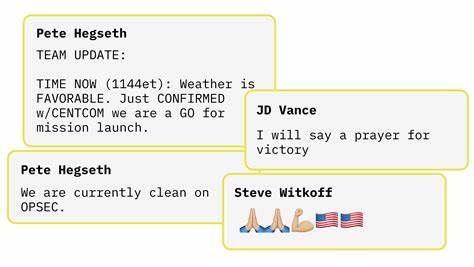

Solche Hardcodierungen gelten als gravierende Sicherheitslücken, da sie von außenstehenden Angreifern relativ leicht extrahiert und für unerlaubte Zugriffe verwendet werden können. Übersetzt bedeutet dies, dass jemand mit technischem Know-how die Kommunikationsinhalte der Nutzer auslesen oder manipulieren könnte. Besonders brisant wird diese Erkenntnis durch die Tatsache, dass hochrangige Regierungsbeamte die App für die Kommunikation zu vertraulichen Themen, etwa bezüglich politischer Strategien oder geheimdienstlicher Informationen, einsetzten. Darüber hinaus wurde enthüllt, dass TeleMessage als Unternehmen selbst weiterhin Zugriff auf unverschlüsselte Chatverläufe hat. Dies ist ein entscheidender Unterschied zu der offiziellen Signal-App, bei der selbst die Betreiber aufgrund der durchgehenden Ende-zu-Ende-Verschlüsselung keine lesbaren Gesprächsinhalte erhalten können.

Die Variante der Firma TeleMessage scheint dagegen mit sogenannten Backdoors ausgestattet zu sein, die den Zugang zu Klartextdaten ermöglichen. Für Datenschutzexperten und Rechtsanwälte ist das ein rotes Tuch, denn es untergräbt fundamentale Prinzipien sicherer digitaler Kommunikation. Die Veröffentlichung des Quellcodes erfolgte über bekannte Plattformen wie GitHub. Interessanterweise beinhaltet die Android-Version ein vollständiges Git-Repository mit Historie, das Rückschlüsse auf die Entwickler und deren Kommunikation erlaubt. Die verwendeten E-Mail-Adressen und Serverortierungen weisen auf israelische IT-Experten hin, was die internationale Dimension des Projekts unterstreicht.

Die iOS-Version hingegen kam ohne Git-Historie und ist weniger transparent. Nach Veröffentlichungen, in denen die Sicherheitsproblematik bekannt gemacht wurde, kam es zu einer schnellen Reaktion in der IT-Sicherheitscommunity, die begann, die Software systematisch zu untersuchen. Dabei kamen spektakuläre Details ans Licht: Neben den Hardcoded Credentials fanden sich Schwachstellen, welche es möglich machten, enorme Datenmengen zu extrahieren. So veröffentlichte die Transparenzplattform DDoSecrets beispielsweise einen 410 Gigabyte umfassenden Datenpool aus angeblich gehackten TeleMessage-Servern, die als „Heap Dumps“ bezeichnet werden. Diese Daten erlaubten eine noch detailliertere Analyse der auf den Systemen gespeicherten Informationen, inklusive sensibler Chatdaten zahlreicher Kunden.

Die Betroffenen reichen von prominenten Personen aus Politik und Wirtschaft bis hin zu Polizeibehörden und Finanzinstituten. Die gesamte Enthüllung wirft ein bezeichnendes Licht auf die Schattenseiten von angepasster Kommunikationssoftware. Während die offizielle Signal-App als Vorbild für sichere Chats gilt, zeigt der Fall TM SGNL, wie modifizierte Versionen irreführend vermarktet werden können, um Vertrauen zu gewinnen, ohne tatsächlich die erforderlichen Sicherheitsstandards einzuhalten. Es handelt sich hier um ein Paradebeispiel dafür, wie politische Akteure und Unternehmen den Ruf etablierter Open-Source-Lösungen für eigene Zwecke instrumentalisieren, dabei aber auf für Nutzer katastrophale Intransparenz setzen. Derzeit raten Experten dringend davon ab, sogenannte „offizielle Alternativ-Apps“ zu nutzen, insbesondere wenn diese nicht im ursprünglichen Open-Source-Kontext betrieben werden.

Die Risiken reichen vom Verlust der Privatsphäre über staatliche Überwachung bis hin zu krimineller Datendiebstahl. Besonders bei der Kommunikation hochsensibler Informationen müssen Vertrauen und technische Sicherheit Hand in Hand gehen. Interessanterweise erlaubt die Lizenzierung des Quellcodes nach GPLv3 jedermann, die Software nicht nur einzusehen, sondern auch zu verändern und weiterzugeben. Dies eröffnet der Sicherheitscommunity die Möglichkeit, Warnungen auszusprechen, eigene sicherere Versionen zu entwickeln oder Fehler zu beheben. Gleichzeitig ist die Veröffentlichung ein wichtiger Schritt für die öffentliche Kontrolle und Transparenz.

Zusammenfassend offenbart die Analyse der TeleMessage-basierten Signal-Anwendung der Trump-Regierung erhebliche Sicherheitsmängel und Datenschutzprobleme. Obwohl die App mit dem bekannten Namen Signal beworben wird, ist sie keineswegs identisch oder vergleichbar mit der Open-Source-Signal-App, die für ihre Sicherheit geschätzt wird. Die fest eingebauten Hintertüren, ungeschützten Zugangsdaten und die Möglichkeit, Chatverläufe in Klartext einzusehen, machen die TM SGNL-App zu einem hochgradig gefährdeten Kommunikationsinstrument. Vor dem Hintergrund der Beteiligung einflussreicher Politiker und sensibler Information stellt dies eine alarmierende Erkenntnis dar.Der Fall unterstreicht auch allgemein die Bedeutung von Transparenz und Vertrauenswürdigkeit bei verschlüsselter Kommunikation.

Nutzer – egal ob Privatpersonen oder Regierungsmitarbeiter – müssen sich stets darüber im Klaren sein, welche Software sie verwenden, wer hinter der Entwicklung steht und ob Sicherheitsversprechen wirklich eingehalten werden. Technologie allein garantiert keine Sicherheit, wenn das Umfeld und die Implementierung nicht stimmen. Deshalb ist es essenziell, dass Institutionen und Einzelpersonen auf bewährte, quelloffene Lösungen setzen, deren Code öffentlich einsehbar und überprüfbar ist.Letztlich zeigt die aktuelle Berichterstattung um die TM SGNL-App eindrücklich auf, wie wichtig es ist, digitale Kommunikation ständig kritisch zu hinterfragen und eine aktive Sicherheitskultur zu pflegen. Nur so können die Daten bei der Übermittlung vor unbefugtem Zugriff geschützt bleiben und Vertrauen in technische Infrastrukturen bestehen.

Die Enthüllung rund um den inoffiziellen Signal-Ableger im Umfeld der Trump-Regierung ist eine wichtige Warnung und zugleich ein Aufruf an Entwickler und Nutzer, Sicherheit und Transparenz zur Priorität zu machen.