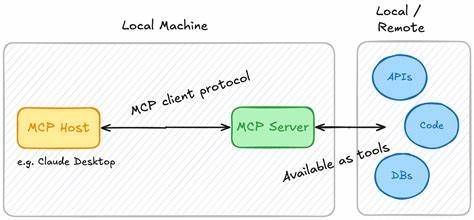

In der heutigen digitalen Landschaft gewinnen intelligente Anwendungen und autonome Agenten zunehmend an Bedeutung. Das Ziel, sogenannte AI Native Applikationen zu entwickeln, bei denen KI-Agenten eigenständig Aufgaben verwalten und sogar weitere Agenten orchestrieren, rückt immer näher. Im Zentrum dieses Fortschritts steht das Model Context Protocol (MCP), ein universeller Übersetzer, der KI befähigt, auf sichere und effiziente Weise mit Backend-Services zu kommunizieren. Der Aufbau eines produktionsreifen MCP Servers, der mittels OAuth 2.0 authentifiziert, in TypeScript implementiert ist und Firestore für die Datenhaltung nutzt, stellt dabei einen Meilenstein dar, der nicht nur technische, sondern auch architektonische Herausforderungen mit sich bringt.

Der Sicherheitsaspekt ist bei einem Server, der es KI-Agenten erlaubt, Daten zu verändern, andere Agenten anzulegen und vielfältige Integrationen zu verwalten, von zentraler Bedeutung. Aus diesem Grund liegt der Fokus früh bei der Wahl eines sicheren Authentifizierungsmechanismus. Während viele Entwickler anfangs zu API-Schlüsseln greifen, die simpel in Request-Headern übermittelt werden, zeigt sich bald, dass diese Methode erhebliche Einschränkungen birgt. Besonders bei der Skalierung auf mehrere Mandanten und im Zusammenspiel mit komplexen Sitzungskonzepten stößt sie schnell an ihre Grenzen. Hier setzt OAuth 2.

0 an, das nicht nur ein bewährter Industriestandard ist, sondern auch im MCP Framework als verbindliche Authentifizierungsmethode definiert ist. OAuth 2.0 bringt Dynamik durch die Möglichkeit zur Client-Registrierung und garantiert die bestmögliche Interoperabilität zwischen verschiedenen Clients und Servern. Der Übergang von einem anfänglichen Prototyp auf Basis einer Python-Implementierung hin zu einem vollständig in TypeScript realisierten MCP Server erwies sich als strategisch richtungsweisend. Während Python mit seiner MCP SDK und Frameworks wie FastMCP einen vielversprechenden Start ermöglichte, wurde deutlich, dass das Management von User Sessions und deren Integration in die Autorisierungslogik bei diesem Setup komplex und fehleranfällig war.

Der Austausch mit einer TypeScript-Umgebung, die bereits bewährte Authentifizierungs- und Session-Management-Lösungen enthielt, erlaubte eine enge Verzahnung von OAuth-Server und MCP Resource Server. Zudem konnten TypeScript-eigene Features wie eine rigorose Typüberprüfung mittels Zod Schemas die Entwicklungsqualität deutlich steigern. Die Nutzung von Google Firestore als NoSQL-Datenbank unterstreicht den Wunsch nach einem skalierbaren, flexiblen und sicherheitsorientierten Backend. Firestore bietet starke Realtime-Fähigkeiten und eine leicht anpassbare Datenmodellierung, was gerade im multi-tenant Szenario mit verschiedenen Arbeitsbereichen und benutzerspezifischen Daten eine ideale Grundlage schafft. Ein wichtiges Augenmerk liegt dabei auf der korrekten Behandlung von Firestore Timestamps, die für Konsistenz über API-Grenzen hinweg frühzeitig in JavaScript Datumsobjekte umgewandelt werden müssen, um Kompatibilitätsprobleme zu vermeiden.

Ein zentraler Bestandteil des Servers sind die Werkzeuge und Mechanismen zur Argumentvalidierung und Fehlerbehandlung. Durch die konsequente Verwendung von Zod-Schemas werden eingehende Tool-Argumente rigoros geprüft, was nicht nur Laufzeitfehler minimiert, sondern auch automatisch JSON-Schemas generiert, die das Verständnis durch LLM-Modelle (Large Language Models) erleichtern. Fehler-Handling erfolgt einheitlich über das Werfen von Fehlerobjekten, die das MCP SDK sauber in entsprechende Antwortformate verwandelt. Diese klar strukturierte Herangehensweise erhöht die Wartbarkeit und erleichtert die Weiterentwicklung komplexer Tools. Im Kontext der Multi-Tenant-Architektur spielt die differenzierte Zugriffskontrolle eine zentrale Rolle.

Mithilfe von Higher-Order Components (HOCs), welche die Tool-Handler um Authentifizierungs- und Autorisierungslogik erweitern, wird sichergestellt, dass Anfragen nur dann bearbeitet werden, wenn der anfragende Benutzer die erforderlichen Rechte auf den jeweiligen Arbeitsbereich besitzt. Diese Rechte werden in Firestore anhand von Projekten dokumentiert und in Echtzeit geprüft. So erhält der Server eine Schicht, die sowohl Sicherheit als auch feingliedrige Zugriffssteuerung gewährleistet. Besonders bemerkenswert ist die Herangehensweise, die Arbeitsbereichs-ID (workspace_id) dynamisch und standardmäßig in die vom LLM genutzten Tool-Schemas einzufügen. Dieses Vorgehen reduziert die Komplexität der System-Prompts erheblich und verhindert, dass Agenten unvollständige oder kontextlose Aufrufe generieren.

Indem der workspace_id-Parameter einen Default-Wert erhält, entfällt für den Agenten die ständige Wiederholung dieses Kontexts, was den Workflow flüssiger und zuverlässiger macht. Das Ergebnis ist eine spürbare Verbesserung in der Interaktionserfahrung sowohl für Entwickler als auch für Endanwender. Der Einsatz eines ProxyOAuthServer-Patterns ermöglicht es, OAuth-Authorisierungsserver und MCP-Resource-Server klar zu entkoppeln. Während der Auth-Server in der TypeScript-Hauptanwendung den vollständigen Umgang mit User Sessions und Authentication übernimmt, agiert der MCP Server als Resource Server, der Access Tokens validiert und Tool-Aufrufe sicher verarbeitet. Diese Trennung fördert ein skalierbares Systemdesign und schafft klare Verantwortlichkeiten.

Aus der Erfahrung mit entstehenden Herausforderungen und notwendigen Anpassungen lassen sich essenzielle Erkenntnisse ziehen. Die agile Reaktion auf sich ändernde Standards, wie das Ende der Unterstützung für Server-Sent Events (SSE) im MCP Protokoll, beweist die Bedeutung von abstrahiertem und modular gestaltetem Code. Ebenso zeigt sich, dass die frühzeitige und umfassende Integration von TypeScript in Verbindung mit Tools wie Zod die Komplexität beherrschbar macht und Fehlerquellen deutlich minimiert. Nicht zuletzt sind Rückmeldungen durch eigene MVP-Klienten (Portal One) unverzichtbar, um realistische Tests und schnelle Verbesserungen zu ermöglichen. Für Entwickler, die ein nachhaltiges und sicheres MCP Server-Ökosystem aufbauen wollen, empfiehlt es sich, die TypeScript SDK sowie die modernen OAuth 2.

0 Muster als Ausgangspunkt zu wählen. Plant man für die Zukunft, sollten Mechanismen für dynamische Werkzeug-Aktualisierungen und eine noch granularere Rechteverwaltung implementiert werden. Weiterhin ist die Beobachtung von Firestore Performance relevant, insbesondere bezüglich Indexierung und Abfrageoptimierung, um auch bei wachsender Nutzerdichte reibungslose Abläufe zu gewährleisten. Der Weg von einem experimentellen Python-Prototyp zu einem stabilen, typensicheren TypeScript MCP Server bildet exemplarisch ab, wie moderne Backend-Systeme im Zeitalter der Künstlichen Intelligenz gestaltet werden können. Das Ergebnis ist eine Plattform, die es nicht nur erlaubt, intelligente Agenten sicher zu orchestrieren, sondern diese auch flexibel mit neuen Werkzeugen und Features zu versorgen – ein wesentlicher Schritt hin zur Vision von wirklich AI Native Anwendungen.

Zusammenfassend zeigt sich, dass die Verbindung von OAuth 2.0 als Sicherheitsfundament, TypeScript für robuste und wartbare Serverlogik sowie Firestore für eine performante Datenhaltung eine zukunftsfähige Grundlage für MCP Server bildet. Mit sorgfältig implementierten Validierungs- und Autorisierungsmustern gelingt es, sowohl Sicherheit als auch Entwicklerfreundlichkeit in Einklang zu bringen. Der MCP Server fungiert so als Dreh- und Angelpunkt, an dem sich nicht nur verschiedene Agenten und Services sicher verbinden, sondern auch die Weichen für die nächste Generation intelligenter Anwendungen gestellt werden.