In der heutigen digitalen Welt wird es für Entwickler von Webanwendungen immer wichtiger, ihre JavaScript-Codes effektiv vor Angriffen und Reverse Engineering zu schützen. Die einfache Sichtbarkeit von JavaScript im Browser macht den Schutz vor unbefugtem Zugriff jedoch zu einer ständig wachsenden Herausforderung. Traditionelle Methoden wie Minimierung oder einfache Obfuskation stoßen dabei oft an ihre Grenzen, insbesondere wenn Angreifer mit den richtigen Werkzeugen und ausreichend Zeit ausgestattet sind. Eine innovative Lösung, die zunehmend Interesse weckt, ist die JavaScript-Obfuskation durch File Stream Side-Channel. Diese Methode hebt den Schutz auf ein neues technisches Level und nutzt dabei reale Netzwerkmechanismen und Timing-Analyse aus, um den Code zu verschleiern und dessen Entschlüsselung zu erschweren.

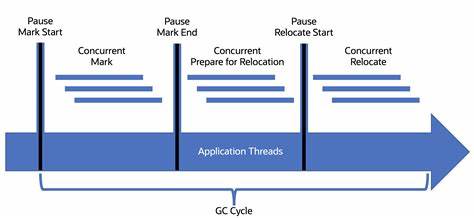

Die grundlegende Idee hinter JavaScript-Verschleierung mittels File Stream Side-Channel basiert auf der Ausnutzung von Streaming-Verhalten beim Laden von Dateien im Browser. Normalerweise werden Dateien wie CSS, JavaScript oder Bilder vom Server in Form von Datenströmen übertragen. Dieser Übertragungsprozess erfolgt in kleinen Segmenten, die nacheinander empfangen werden. Browser können diese Streams in Echtzeit verarbeiten und sogar das Timing der Übertragungen wahrnehmen. Eine clevere Technik nutzt sogenannte Delay-Codierungen, ähnliche dem Morse-Code, bei denen die Dauer der Zwischenzeiten im Datenstrom binäre Informationen verschlüsseln.

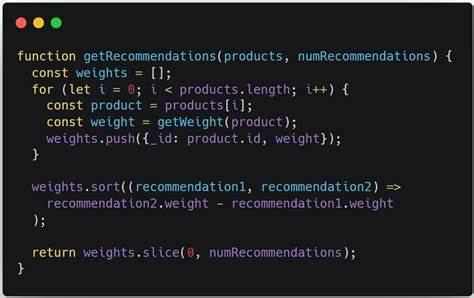

Indem man beispielsweise eine CSS-Datei mit absichtlichen und präzise kontrollierten Zeitverzögerungen ausliefert, können Informationen verborgen werden, die aus dem Datenstrom abgeleitet werden. Hierbei wird jeder kurze Delay als eine Null interpretiert und jeder lange Delay als eine Eins, wodurch eine binäre Nachricht übertragen wird. Diese Nachrichten können dann vom JavaScript im Browser ausgelesen, decodiert und letztlich als tatsächlicher JavaScript-Code ausgeführt werden. So entsteht ein Verfahren, bei dem der Originalcode nicht direkt in der Datei steht, sondern erst durch das Timing der geladenen Ressourcen rekonstruiert wird. Eine praktische Anwendung dieses Prinzips zeigt, wie die herkömmliche Trennung von Ressourcen – wie CSS-Dateien oder Bildern – als Transportkanal für verborgene Daten genutzt werden kann.

Diese Technik wirkt als eine Art Steganographie auf Netzwerkebene und verschleiert nicht nur den eigentlichen Skriptcode, sondern erschwert auch das Tracking durch Standard-Tools für Webanalyse oder Debugging, da der Code nicht klassisch über HTTP-Requests geladen wird, sondern als zeitkodierte Verzögerungen in einem scheinbar harmlose Stream eingebettet ist. Die Potenziale dieser Methode liegen klar in der Erhöhung der Angriffshürde für Reverse Engineers und Bots. Unternehmen, die sensible Logik clientseitig implementieren müssen, können von einer solchen Verschleierung profitieren, um das Abfangen, Kopieren oder Manipulieren von JavaScript zu erschweren. Außerdem kann durch die Integration verschiedener Streams, etwa die gleichzeitige Nutzung mehrerer Bilder oder CSS-Ressourcen, die Übertragungsgeschwindigkeit erhöht und die Komplexität der Deduktion des Originalcodes ausgeweitet werden. Auch die Nutzung zusätzlicher Verfahren wie Kompression, Verschlüsselung oder Fehlerkorrektur kann die Zuverlässigkeit und Sicherheit des Übertragungsprinzips steigern.

Natürlich hat diese Technik auch ihre Herausforderungen. Die Zuverlässigkeit der Delay-Messungen hängt stark von den Netzwerkbedingungen ab, die im Internet selten konstant sind. Netzwerklatenzen, Proxyserver, VPN-Verbindungen oder Caching-Mechanismen können zeitliche Verzerrungen verursachen, die das Decodieren von Zeitsignalen schwieriger machen. Dies führt zu potenziellen Problemen sowohl bei der Benutzbarkeit hinsichtlich Ladezeiten als auch bei der fehlerfreien Ausführung des Codes. Entsprechende Fehlerkorrekturmechanismen sind daher essenziell, um Stabilität zu gewährleisten.

Außerdem ist zu beachten, dass Security durch Obscurity, also Sicherheitsmaßnahmen nur durch Verschleierung, nie als alleinige Lösung ausreichen sollte. Entscheidend ist eine mehrschichtige Sicherheitsarchitektur. Dennoch erhöht die File Stream Side-Channel-Technik die Arbeitshürde für Angreifer erheblich, da sie nicht nur den Code verschleiert, sondern auch konventionelle Analysemethoden und Werkzeuge unterläuft. Die Integration in bestehende Workflows kann mit geringem Mehraufwand erfolgen, indem man Server-seitig Dateien so vorbereitet, dass sie die zeitcodierten Informationen nach dem beschriebenen Prinzip transportieren. Auf der Client-Seite muss der JavaScript-Code angepasst werden, um die Delay-Messungen präzise zu erfassen, in ein binäres Format zu übersetzen und anschließend zu interpretieren.

Auch wenn diese Vorgehensweise technisch anspruchsvoll ist, häufen sich bereits erste Demonstrationen und Prototypen, die die Machbarkeit und Vorteile dieser Methode belegen. Insgesamt eröffnet die Verschleierung durch File Stream Side-Channel eine faszinierende neue Ebene der Web-Sicherheit und stellt eine wertvolle Ergänzung zu bekannten Obfuskationstechniken dar. In einer Zeit, in der Angreifer immer raffinierter werden, müssen Entwickler kreativ bleiben und neue Wege suchen, um ihre Anwendungen zu schützen. Dieses Verfahren verbindet tiefes Verständnis von Webprotokollen, Timing-Analysen und Programmierlogik und zeigt, wie vielseitig und innovativ moderne Sicherheitsmechanismen gestaltet werden können. Wer sich mit Web-Sicherheit intensiv auseinandersetzt, sollte die Chancen und Grenzen solcher Technologien ausloten.

Die Zukunft der JavaScript-Obfuskation wird wohl nicht nur auf klassischen Algorithmen beruhen, sondern zunehmend auch auf der cleveren Nutzung von Nebenkanälen und Netzwerkverhalten. Dieses Thema bleibt spannend und birgt großes Potenzial für weitere Forschung und Entwicklung in der Sicherheit von Webanwendungen.

![An Entire Roman City Is Hidden Beneath London [video]](/images/E0630912-E47D-4635-9226-86346B527C88)