Das Internet Control Message Protocol, kurz ICMP, ist ein fundamentaler Bestandteil des Internetprotokolls, der oft falsch verstanden und kontrovers diskutiert wird. Viele Netzwerkadministratoren stehen vor der Entscheidung, ob ICMP-Traffic blockiert oder zugelassen werden sollte. Die intuitive Reaktion in Sicherheitskreisen ist häufig, den ICMP-Verkehr vollständig zu blockieren, um potenzielle Angriffspunkte zu minimieren. Doch diese Vorgehensweise kann gravierende Auswirkungen auf die Netzwerkfunktionalität und die Fehlerbehebung haben. Um fundierte Entscheidungen zu treffen, ist es wichtig, die Rolle von ICMP im Netzwerk zu verstehen, welche Nachrichten für einen sicheren und reibungslosen Betrieb essenziell sind und wie man ICMP-Verkehr sinnvoll kontrolliert, statt ihn blind zu blockieren.

ICMP wurde entwickelt, um Fehler zu melden und Statusinformationen über die Erreichbarkeit von Hosts und Netzwerken zu liefern. Es ist kein Protokoll, das für den Datentransfer von Anwenderinformationen dient, sondern ein Steuermechanismus, der Kommunikation und Diagnose präzisiert. Gerade bei der Fehlerbehebung ist ICMP unverzichtbar, da es detaillierte Rückmeldungen zu Verbindungsproblemen bietet. Ein klassisches Beispiel sind die Echo Request und Echo Reply Nachrichten, die wir aus dem bekannten Tool „Ping“ kennen. Mit ihnen können Administratoren prüfen, ob ein Host erreichbar ist und wie schnell Pakete zu diesem Host gesendet und empfangen werden.

Das vollständige Blockieren von Echo Requests auf Firewalls oder Routern gilt als Sicherheitsmaßnahme, um das Auffinden oder Scannen von Systemen durch böswillige Dritte zu erschweren. Jedoch wird oft außer Acht gelassen, dass viele Dienste und Server bereits über offene Ports kommunizieren, was die potenzielle Angriffsfläche nicht wesentlich verringert. Innerhalb des eigenen Netzwerks kann und sollte man Ping jedoch nicht komplett verbieten, da es zum Beispiel bei Problemen mit der Netzwerkverbindung hilfreich ist, den Standard-Gateway oder andere Netzwerkgeräte anzupingen. Ohne diese Möglichkeit gestaltet sich die Fehlersuche deutlich komplizierter und zeitaufwendiger. Ein weiterer zentraler Aspekt von ICMP ist seine Rolle bei der Pfad-MTU-Erkennung (Path MTU Discovery).

Hierfür werden ICMP-Nachrichten wie „Fragmentation Needed“ im IPv4-Netz und „Packet Too Big“ im IPv6-Netz verwendet. Sie ermöglichen es einem Endgerät, die optimale Paketgröße für eine Verbindung herauszufinden, um Fragmentierung zu vermeiden und effizienten Datentransport sicherzustellen. Wird diese Art von ICMP-Nachrichten blockiert, kann es zu scheinbar unerklärlichen Verbindungsabbrüchen oder Performance-Einbußen kommen. Datenpakete verschwinden dann häufig stillschweigend, ohne dass aussagekräftige Fehlermeldungen an den Sender zurückgeleitet werden. Moderne Betriebssysteme implementieren zwar Methoden zur Umgehung dieser Problematik, doch eine grundsätzliche Restriktion von ICMP beeinträchtigt diese Mechanismen erheblich und führt zu unzuverlässigen Verbindungen.

Zeitüberschreitungsnachrichten wie „Time Exceeded“ sind ein weiterer Typ von ICMP, der für Netzwerkadministratoren und auch für Anwender bedeutsam ist. Sie werden beispielsweise bei der Nutzung von Traceroute genutzt, einem Werkzeug, das die Stationen auf einem Datenpaketweg sichtbar macht. Durch manipulierte TTL-Werte (Time To Live) werden Router angewiesen, Pakete zu verwerfen und zurückzumelden, wie lange ein Paket unterwegs war. Dadurch lässt sich der Pfad einer Verbindung analysieren und potenzielle Engpässe oder Netzwerkprobleme lokalisieren. Wenn Sie diese ICMP-Typen blockieren, verlieren Sie diese wertvolle Diagnosemöglichkeit.

Das erschwert nicht nur den Alltag von Netzwerkverantwortlichen, sondern kann im Ernstfall auch den Ausschluss wichtiger Probleme verzögern und die Behebung verteuern. Im IPv6-Kontext nehmen die ICMP-Nachrichten sogar eine noch wichtigere Rolle ein, da hier das Neighbor Discovery Protocol (NDP) eingesetzt wird. NDP ersetzt das bekannte ARP (Address Resolution Protocol) aus IPv4 und ermöglicht neben der Adressauflösung auch die automatische Konfiguration von IP-Adressen innerhalb eines Netzwerks mittels SLAAC (Stateless Address Autoconfiguration). Funktionen wie Router Advertisements, Router Solicitations, Neighbour Solicitations und Neighbour Advertisements sind unabdingbar für die Funktion von IPv6-Netzwerken. Würden diese ICMP-Nachrichtentypen gedrosselt oder blockiert, könnten Geräte nicht richtig kommunizieren, keine korrekten Adressen automatisch beziehen oder sich gar nicht erst im Netzwerk anmelden.

Während ICMP also häufig als potenzielles Sicherheitsrisiko angesehen wird, ist eine vollständige Blockade selten sinnvoll. Vielmehr geht es darum, ein ausgewogenes Verhältnis zu finden, das Sicherheit und Netzwerkstabilität miteinander vereint. Ein bewährter Ansatz ist das gezielte Filtern und Ratenbegrenzen von ICMP-Nachrichten. Rate Limiting schützt Router und Firewalls vor ICMP-basierten Überlastungsangriffen, bei denen Angreifer versuchen, Netzwerkinfrastruktur mit einer Flut von Nachrichten lahmzulegen. Eine moderate Begrenzung der erlaubten ICMP-Nachrichten pro Sekunde stellt sicher, dass legitimer ICMP-Traffic weiterhin zugelassen wird, ohne die Systeme zu überlasten.

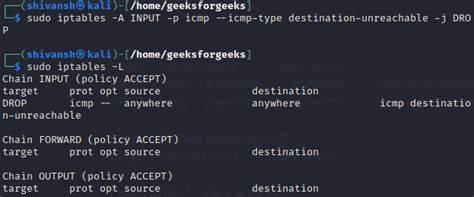

In modernen Netzwerken empfiehlt es sich deshalb, keine generelle Blockade von ICMP einzurichten, sondern stattdessen nach Typen und Richtung zu filtern. Echo Requests können beispielsweise am Außeninterface blockiert werden, während sie intern zugelassen bleiben. Fragmentation Needed und Packet Too Big Nachrichten gehören grundsätzlich zu den wenigen ICMP-Typen, die unbedingt durchgelassen werden sollten, um Probleme bei der Paketfragmentierung effektiv zu vermeiden. Zeitüberschreitungsnachrichten und solche, die im Kontext von IPv6-NDP stehen, sind im internen Netz ebenso unerlässlich. Die Sicherheit wird durch diese differenzierte Handhabung zudem nicht gefährdet, wenn man generell auf bewährte Firewalls und Intrusion-Detection-Systeme setzt, die eigenständig verdächtige Muster erkennen und entsprechend reagieren.

Auch die sichere Konfiguration von Endgeräten und Netzwerken inklusive regelmäßiger Updates und Patches ist weiterhin der beste Schutz gegen Angriffe, nicht das komplette Abschalten essentieller Protokollfunktionen. Zu guter Letzt ist die Eigenrecherche und Weiterbildung zum Thema ICMP und Netzwerksicherheit wichtig, da gerade bei sicherheitskritischen Themen fundiertes Wissen hilft, Fehlentscheidungen zu vermeiden. Das Verständnis für die Funktionsweise und die Bedeutung einzelner ICMP-Nachrichtentypen gibt Netzwerkverantwortlichen die Grundlage, für ihre Infrastruktur eine optimale Balance aus Sicherheit und Funktionalität herzustellen. Das Internet Control Message Protocol ist kein Feind, sondern ein wichtiger Partner bei der Verwaltung und Diagnose von Netzwerken – richtig eingesetzt, kann es zur Verbesserung der Stabilität und Sicherheit maßgeblich beitragen. Fazit: Ein völliges Blockieren von ICMP ist weder ratsam noch praktikabel.

Stattdessen sollte eine gezielte, wohlüberlegte Konfiguration erfolgen, die kritische ICMP-Typen durchlässt, unnötigen Traffic minimiert und Sicherheitsaspekte durch Rate Limiting und Monitoring berücksichtigt. Mit diesem Ansatz vermeiden Sie unnötige Verbindungsprobleme, erhalten die wichtige Diagnosefähigkeit und schützen Ihr Netzwerk gleichzeitig effektiv vor Angriffen und Missbrauch.