Im digitalen Zeitalter nimmt die Nutzung von Browser-Erweiterungen immer weiter zu. Insbesondere Chrome-Erweiterungen erfreuen sich großer Beliebtheit aufgrund ihrer Vielseitigkeit und der Möglichkeit, den Browser um zahlreiche Funktionen zu erweitern. Doch während diese Erweiterungen auf den ersten Blick nützlich erscheinen, schwingen in ihrem Schatten zunehmend Sicherheitsbedenken mit. Ein besonders kritischer Punkt ist die Interaktion von Chrome-Erweiterungen mit sogenannten Model Context Protocol (MCP)-Servern, die lokal auf den Systemen der Nutzer laufen. Diese Schnittstelle, die ursprünglich entwickelt wurde, um KI-Agenten den Zugriff auf lokale Ressourcen wie den Dateisystem-Zugriff oder Kommunikationsdienste zu ermöglichen, eröffnet Angreifern ungeahnte Hintertüren, die über die üblichen Browser-Sicherheitsmechanismen hinausgehen.

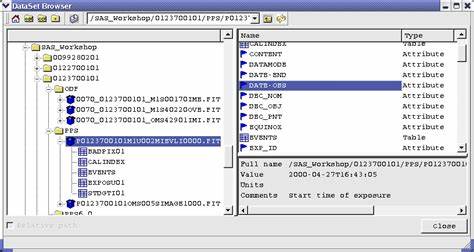

MCP-Server sind darauf ausgelegt, als Brücke zwischen Software-Agenten und lokalen Maschinenressourcen zu fungieren. Dabei kommt eine von zwei gängigen Kommunikationsmethoden zum Einsatz: Server-Sent Events (SSE), die HTTP POST-Anfragen nutzen, sowie die Datenübertragung via Standard Input/Output (stdio). Diese Protokolle unterscheiden sich zwar im Detail, jedoch haben sie eines gemeinsam: eine standardmäßige Offenheit und mangelnde Authentifizierungsmechanismen. Praktisch bedeutet das, dass MCP-Server oft ohne jegliche Zugriffsprüfung auf Anfragen reagieren, was in Kombination mit lokal laufenden Chrome-Erweiterungen zu einem ernsthaften Sicherheitsproblem wird.Die Sandbox-Architektur von Chrome soll eigentlich verhindern, dass Erweiterungen oder Webseiten direkten Zugriff auf Systemressourcen erhalten.

Durch genormte Berechtigungen und Isolationsmechanismen wird die Sicherheit des Betriebssystems und der Nutzerdaten geschützt. Doch die Möglichkeit, über eine ungeschützte localhost-Verbindung mit lokalen MCP-Servern zu kommunizieren, stellt diese Sicherheitsvorkehrungen infrage. Ein einfacher Angriffsszenario besteht darin, dass eine Chrome-Erweiterung, völlig ohne auffällige Berechtigungen, eine Verbindung zu einem MCP-Server auf dem lokalen Rechner aufbaut und so Zugriff auf Funktionen wie das lokale Dateisystem, Kommunikationsplattformen wie Slack oder WhatsApp erlangt. Dies kann zu einer kompletten Kompromittierung des Systems führen.Besondere Besorgnis erregt, dass zur Nutzung dieser Schwachstelle keinerlei vorherige Genehmigung durch den Anwender erforderlich ist.

Das bedeutet, dass ein Angreifer lediglich eine schädliche Erweiterung einbringen muss, die im Hintergrund nach lokalen MCP-Instanzen sucht und dabei ungehindert Zugriff erhält. Die nahtlose Integration verschiedener MCP-Server hinzu kommt die Tatsache, dass diese Protokolle einheitlich gestaltet sind, sodass die Ausnutzung der Lücke nicht auf eine spezifische Implementierung begrenzt ist. Im Praxisbeispiel konnte ein Hintergrundskript einer Chrome-Erweiterung problemlos eine Verbindung zu einem lokalen MCP-Server herstellen, Werkzeuge identifizieren und diese ausführen, ohne jegliche Authentifizierung zu benötigen.Google selbst reagierte bereits auf ähnliche Bedrohungen, indem der Browser private Netzwerk-Zugriffe aus nicht gesicherten Webseiten seit September 2023 verbietet. Dieses Verbot gilt jedoch nicht für Erweiterungen, die nach wie vor auf localhost-Dienste unverändert zugreifen können.

Dies öffnet eine unwillkommene Hintertür und macht die alte Sandbox-Idee deutlich verwundbar gegenüber lokal ansässigen Bedrohungen. Besonders problematisch wirkt sich dies in Unternehmensnetzwerken aus, wo Rechner oft über MCP-Server verfügen, um intelligente Automatisierungen und KI-Interaktionen lokal bereitzustellen. Auch wenn der MCP-Gedanke vielversprechend ist, besteht ein Missverhältnis zwischen Funktionalität und Sicherheitsbewusstsein.Das risikoreiche Verhalten vieler MCP-Server zeigt sich darin, dass sie idealerweise von Entwicklern installiert und ohne strenge Zugangskontrollen betrieben werden. Zwischen offener Funktionalität und Sicherheit sind zahlreiche Systeme unbeabsichtigt hin- und hergerissen: Zugangskontrollen werden nur selten implementiert oder bleiben zu schlampig, sodass der Schutzschild vollständig fehlt.

Für Angreifer ist es ein Leichtes, diese Schwachstellen auszunutzen, um sich tief im Betriebssystem zu verankern – vom Zugriff auf private Daten über Manipulation von Anwendungen bis hin zur vollständigen Kontrolle über das Gerät.Um eine solche Bedrohung wirkungsvoll zu minimieren, müssen Sicherheitsverantwortliche sowohl auf technischer als auch organisatorischer Ebene aktiv werden. Es empfiehlt sich, lokale MCP-Server nur an vertrauenswürdige Anwendungen zu binden und immer mit entsprechenden Authentifikationsmethoden abzusichern. Unternehmensrichtlinien sollten klar definieren, welche Erweiterungen erlaubt sind und wie der Datenverkehr zwischen lokalen Diensten und Browser-Komponenten überwacht wird. Ebenso ist eine Protokollierung von Zugriffsvorgängen essentiell, um unerlaubte Aktionen schnell erkennen und stoppen zu können.

Umfangreiche Sicherheitsinspektionen helfen dabei, schwach geschützte lokale MCP-Server zu identifizieren und gegebenenfalls zu deaktivieren oder abzusichern.Darüber hinaus bietet sich die Integration von Endpoint-Security-Lösungen an, die speziell auf die Erkennung von ungewöhnlichem Netzwerkverkehr im lokalen Umfeld abzielen. Solche Systeme können verdächtige Verbindungen von Browser-Erweiterungen zu localhost-Diensten melden und so eine weitere Schutzschicht darstellen. Ebenso sollten Hersteller von MCP-Servern auf eine Standardisierung bei der Implementierung von Authentifizierungsmechanismen drängen, um die Schutzlücken zu schließen und gleichzeitig die Usability für berechtigte Anwendungen beizubehalten.Auch Anwender haben eine Rolle, um potenzielle Gefahren zu minimieren.

Auf dem eigenen Rechner sollten Erweiterungen stets nur aus vertrauenswürdigen Quellen installiert werden. Kontrollierte Update-Prozesse und regelmäßige Überprüfung der Berechtigungsliste von Erweiterungen können helfen, das Risiko einer versehentlichen Installation schädlicher Software zu senken. Zudem sollten die Nutzer sensibilisiert werden, dass lokal laufende Services zusätzliche Angriffsflächen darstellen, die nicht einfach ignoriert werden dürfen.Der Trend zu stärkerer Vernetzung zwischen Browsern und lokalen Maschinen wird sich wohl fortsetzen – vor allem durch den Einsatz von KI-Technologien, die enge Integration erfordern. Das Model Context Protocol als Bindeglied stellt dafür eine flexible Lösung dar, die aber viele Herausforderungen bei der Sicherheit mitbringt.

Sowohl Entwickler als auch Anwender sollten sich der Risiken bewusst sein und proaktive Maßnahmen ergreifen, um eine Ausbreitung von Schadsoftware und Datenmissbrauch zu verhindern.Insgesamt zeigt die Analyse, dass die bislang gängigen Sicherheitsmechanismen von Chrome nicht ausreichend gegen lokale Angriffe durch MCP-Kommunikation geschützt sind. Die gängige Sandbox-Strategie wird durch die Offenheit von lokalen MCP-Servern effektiv umgangen, was Angreifern neue, oft unterschätzte Möglichkeiten eröffnet. Vor allem Unternehmen müssen folglich ihre Sicherheitsarchitektur auf potentiell gefährliche lokale Schnittstellen überprüfen und den Umgang mit Browser-Erweiterungen kritisch hinterfragen.Das Thema verdeutlicht eine generelle Herausforderung moderner Softwaregestaltung: Funktionalität und einfache Bedienbarkeit dürfen nicht zu Lasten der Sicherheit gehen.