Industrielle Steuerungssysteme, kurz ICS, bilden das Rückgrat großer Industrieanlagen und kritischer Infrastrukturen weltweit. Sie überwachen und steuern wichtige Prozesse in Branchen wie Energieversorgung, Wasserwirtschaft, Produktion und Transport. Aufgrund ihrer zentralen Rolle sind diese Systeme attraktive Ziele für Cyberangriffe, die verheerende Auswirkungen auf Sicherheit, Umwelt und Wirtschaft haben können. Dennoch offenbart eine aktuelle Studie bemerkenswerte Erkenntnisse über die genaue Anzahl und Beschaffenheit der im Internet exponierten ICS-Geräte. Forscher von der Norwegischen Universität für Wissenschaft und Technologie in Gjøvik sowie der Technischen Universität Delft in den Niederlanden haben festgestellt, dass bis zu 25 Prozent der online über Suchmaschinen erfassten ICS-Instanzen tatsächlich sogenannte Honeypots sind.

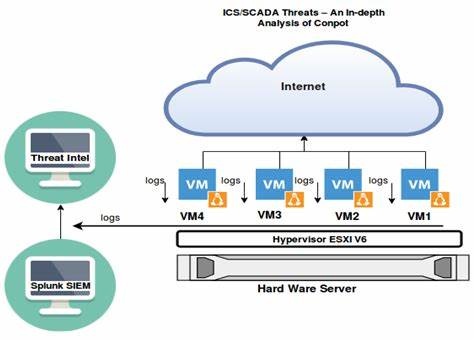

Diese Honeypots sind keine echten Industrieanlagen, sondern absichtlich eingerichtete Ködersysteme, die Angreifer anlocken und ihre Angriffsmethoden analysieren sollen. Die Bedeutung dieser Ergebnisse ist vielschichtig. Zum einen zeigt die Analyse, dass bisherige Studien zur ICS-Exposition durch die Nichtberücksichtigung von Honeypots die Zahl schwach gesicherter und tatsächlich offener Systeme überschätzt haben. Zum anderen bieten Honeypots wertvolle Möglichkeiten, Cyberbedrohungen frühzeitig zu erkennen und effektive Gegenmaßnahmen zu entwickeln. Die Forscher nutzten für ihre Untersuchung die Censys-Plattform, einen bekannten Suchdienst, der Internetgeräte anhand verschiedener Protokolle und Offensivtechniken scannt und katalogisiert.

Im Fokus standen 17 weit verbreitete industrielle Steuerungsprotokolle, mittels derer ICS-Systeme miteinander kommunizieren. Mit mehr als 150.000 identifizierten Geräten aus 175 Ländern lieferte die Studie eine breit angelegte Sicht auf die ICS-Landschaft im Internet. Ein zentraler Aspekt der Untersuchung war die Differenzierung zwischen realen ICS-Geräten und Honeypots. Um das zu erreichen, wurden unterschiedliche Indikatoren analysiert, die Hinweise auf die Echtheit oder Täuschungsabsicht eines Systems geben können.

Signaturen bekannter Honeypot-Software stellten als erstes einen starken Hinweis dar und ermöglichten eine Zuordnung mit hoher Sicherheit. Die Positionierung eines Geräts im Netzwerk gab weitere Aufschlüsse, da echte ICS in der Regel in geschützten industriellen Netzwerken betrieben werden und nicht mit IP-Adressen von Webhosting-Anbietern in Verbindung stehen. Zusätzlich lieferten ungewöhnlich viele offene Ports einen weiteren Hinweis auf eine Simsensation. Industrieanlagen verfügen normalerweise nur über die für den Betrieb notwendigen Ports. Ein System mit zahlreichen offenen Schnittstellen könnte demnach eher eine Honeypot-Umgebung darstellen, die potenzielle Angreifer zu umfangreicheren Interaktionen verleiten will.

Die Entwicklung der Zahl von Honeypots zeigt einen deutlichen Trend: Während im April 2024 etwa 15 Prozent der sichtbaren Geräte als Honeypots eingestuft wurden, lag diese Zahl im Januar 2025 bereits bei einem Viertel aller ICS-Instanzen. Diese Zunahme deutet auf eine stärkere Verbreitung von Honeypots hin, was sowohl politische Institutionen als auch private Unternehmen in ihren Verteidigungsstrategien berücksichtigt sollten. Die Verwendung von Honeypots bringt für die ICS-Sicherheit mehrere Vorteile mit sich. Zum einen können Angriffe realistischer und kontrollierter simuliert werden, was den Verantwortlichen tiefergehende Erkenntnisse über die Methoden und Werkzeuge der Angreifer ermöglicht. Zum anderen dient dies der Beruhigung der Überwachungsexperten, da echte Anlagen nicht direkt gefährdet werden.

Allerdings stellt die Existenz zahlreicher Honeypots auch Forscher und Sicherheitsexperten vor Herausforderungen. Werden beispielsweise standardisierte Scans nicht differenziert ausgewertet, entsteht ein verzerrtes Bild über die Sicherheitslage der ICS-Infrastruktur, was zu einer Fehleinschätzung der Risiken führen kann. Zudem erfordert das Erkennen und Identifizieren von Honeypots eine hohe Expertise sowie die Kombination verschiedener Analyseansätze, um Fehlalarme zu vermeiden. In der Praxis nutzen sowohl Sicherheitsfirmen als auch staatliche Behörden diese Täuschungsumgebungen, um Einblicke in die sich ständig weiterentwickelnden Taktiken von Cyberkriminellen und staatlich unterstützten Hackern zu gewinnen. Die mit den Honeypots gesammelten Daten helfen dabei, neue Angriffsmuster schnell zu erkennen und aufkommende Schwachstellen zu schließen, bevor sie reale Anlagen gefährden.

Ein weiterer wichtiger Aspekt ist die protokollabhängige Verteilung von Honeypots. Bestimmte ICS-Protokolle sind leichter zu simulieren oder es existieren sogar Open-Source-Honeypots, die den Nachbau vereinfachen. Dies erklärt, warum manche Protokolle häufiger in Honeypot-Form betrieben werden als andere. Die Erkenntnisse daraus helfen, die Datenquellen für ICS-Scans gezielter zu steuern und damit wertvollere, realitätsnahe Informationen zu erhalten. Die Studie verweist auch auf die Praxis anderer Suchdienste wie Shodan, die ihre eigenen Methoden zur Identifikation von Honeypots implementieren.

Während früher separate Tools wie Honeyscore zum Einsatz kamen, sind diese inzwischen in die Suchalgorithmen integriert. Durch das automatische Filtern von Honeypots sollen Nutzer präzisere Ergebnisse erhalten, die echte ICS-Geräte repräsentieren und damit für Sicherheitsanalysen relevanter sind. Insgesamt markiert diese Forschungsarbeit einen entscheidenden Schritt hin zu einem realistischeren Verständnis der ICS-Sicherheitslage im Internet. Sie zeigt gleichzeitig, wie wichtig es ist, bei der Analyse von ICS-Daten Verzerrungen durch Honeypots auszuschließen und gezielt Täuschungsmaßnahmen zu integrieren, um effektive Schutzkonzepte zu entwickeln. Für Betreiber industrieller Anlagen bedeutet dies, dass das Wissen um die Präsenz von Honeypots in der Cybersicherheitslandschaft aktiv genutzt werden sollte.

Die Implementierung eigener Honeypots kann nicht nur dazu beitragen, Angriffe frühzeitig zu erkennen, sondern auch das Bewusstsein für Cyberrisiken innerhalb der Organisation zu erhöhen. Zudem bietet sich die Zusammenarbeit mit Forschungseinrichtungen und spezialisierten Unternehmen an, um von deren Methoden und Erkenntnissen zu profitieren. Die Zukunft der ICS-Sicherheit wird maßgeblich davon abhängen, wie gut es gelingt, die komplexen Netzwerke industrieller Systeme zu schützen und gleichzeitig sinnvolle Täuschungsmaßnahmen in die Verteidigungsstrategie zu integrieren. Die Entwicklung und Verbreitung von Honeypots spielt hierbei eine Schlüsselrolle. Sie helfen dabei, die Angriffsflächen besser zu verstehen, Angriffsmuster zu analysieren und somit die Resilienz kritischer Infrastrukturen nachhaltig zu stärken.

Damit rückt die Frage nach Transparenz und Informationsaustausch unter allen Beteiligten in den Fokus. Eine gemeinschaftliche Herangehensweise, bei der Industrie, Forschung und Behörden regelmäßig Erkenntnisse teilen und best practices austauschen, wird die Abwehrfähigkeit gegen ausgeklügelte Cyberbedrohungen weiter verbessern. Zusammenfassend lässt sich sagen, dass die Feststellung, dass bis zu 25 Prozent der im Internet exponierten ICS-Geräte Honeypots sind, nicht nur eine Korrektur früherer Annahmen darstellt, sondern vielmehr neue Chancen bietet. Sie sensibilisiert für die Komplexität der ICS-Umgebung und eröffnet Wege zu innovativen Schutzmechanismen gegen die ständig wachsenden Bedrohungen im Bereich der industriellen Cybersicherheit.