In der immer komplexer werdenden Welt der Cyberkriminalität gewinnen Kryptowährungen zunehmend an Bedeutung als lukrative Einnahmequelle für Hacker und Cyberverbrecher. Besonders das sogenannte Cryptocurrency Mining – das Berechnen komplexer mathematischer Vorgänge zur Generierung neuer Einheiten der digitalen Währung – ist zu einem bevorzugten Mittel geworden, um auf heimliche Weise bisher unerkannte Profite zu erzielen. Eine alarmierende Entwicklung ist dabei die Ausnutzung veralteter Sicherheitslücken, selbst wenn diese bereits mehrere Jahre zurückliegen. Ein aktuelles Beispiel zeigt, wie eine fünf Jahre alte Schwachstelle im Cacti Network Weathermap-Plugin dazu missbraucht wird, Monero auf anfälligen Linux-Servern zu minen. Diese Tatsache unterstreicht einmal mehr die Bedeutung von konsequentem Patch-Management und durchdachtem Sicherheitsbewusstsein für Unternehmen und Administratoren weltweit.

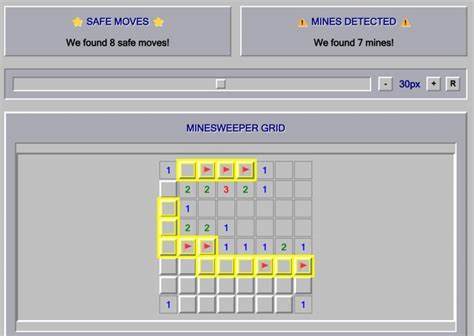

Das gefährdete System ist das Network Weathermap-Plugin von Cacti, einem Open-Source-Tool, das Netzwerkadministratoren dabei hilft, die Netzwerkaktivitäten visuell zu überwachen und zu analysieren. Die Schwachstelle mit der Kennung CVE-2013-2618 wurde bereits im April 2013 veröffentlicht. Trotz eines langfristig verfügbaren Patches gelingt es Angreifern, nach wie vor öffentlich zugängliche x86-64 Linux-Webserver zu infiltrieren. Dabei manipulieren sie gezielt HTML- und JavaScript-Inhalte im Titelbereich der Netzwerkkarten und laden bösartige PHP-Dateien auf die Server, um dauerhaft Kontrolle zu erlangen und Miniersoftware auszuführen. Die Gefahr, die von der Ausnutzung dieser Sicherheitslücke ausgeht, ist besonders groß, da die Attacke auf weit verbreitete Systeme trifft, die oftmals nicht ausreichend geschützt oder gepflegt sind.

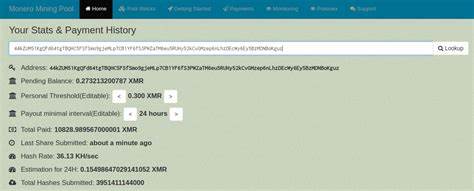

Länder wie Japan, Taiwan, China und die USA werden am häufigsten als Angriffsziele erfasst. Die Hacker nutzen den Exploit, um sich unerlaubten Zugang zum Quellcode der Server zu verschaffen und diesen zu verändern, was die Installation und Ausführung eines Monero-Miners ermöglicht. Im Kern wird ein speziell modifizierter Miner verwendet, der auf dem legitimen Open-Source-Miner XMRig basiert. XMRig ist eigentlich ein Tool, das es bei erlaubter Verwendung ermöglicht, Monero effizient zu minen. Die Cyberkriminellen passen jedoch die Software so an, dass das Mining im Verborgenen abläuft, ohne dass die IT-Verantwortlichen unmittelbar Verdacht schöpfen.

Die Malware ist sogar in der Lage, den CPU-Verbrauch dynamisch zu regulieren und damit ihre Erkennung zu erschweren. Eine erhöhte Prozessorauslastung führt zwar häufig zu hörbar lauter werdenden Lüftern, doch viele Nutzer nehmen dies nicht als Warnsignal ernst oder ordnen es Fehlfunktionen zu. Research-Teams von Trend Micro deckten die Kampagne auf und analysierten verschiedene Wallets, die bei Angriffen zum Einsatz kommen. Ein einziger Angreifer soll bereits 320 Monero-Münzen geschürft haben, was derzeit knapp 75.000 US-Dollar entspricht.

Es wird jedoch angenommen, dass die gesamte Kampagne gut drei Millionen Dollar an Kryptowährungen eingebracht hat. Das zeigt, dass solche sogenannte Cryptojacking-Angriffe sehr profitabel für die Täter sind und zunehmend im Ausmaß und in der Häufigkeit zu einer ernsthaften Bedrohung für IT-Infrastrukturen weltweit werden. Es bleibt unverständlich, warum trotz der langen Verfügbarkeit eines Patches so viele Systeme noch immer verwundbar sind. Der häufigste Grund liegt in der mangelnden Wartung und Überwachung von Linux-Servern und Open-Source-Anwendungen, die in vielen Unternehmen und Organisationen eingesetzt werden. Insbesondere können Server Schwierigkeiten bereiten, da Updates hier oftmals komplizierter durchzuführen sind als bei gewöhnlichen PCs.

Dennoch dürfte es keine valide Ausrede geben, einen updatesicheren Zustand bei System-Tools wie dem Weathermap-Plugin nicht herzustellen. Hier muss das Verantwortungsbewusstsein von Administratoren und das Bewusstsein für Sicherheitsfragen deutlich verbessert werden. Die Forscher von Trend Micro empfehlen ausdrücklich, alle Daten des Cacti-Plugins unbedingt intern und nicht öffentlich zugänglich abzulegen. Die unbeabsichtigte Freigabe von wichtigen Netzwerkdaten auf externen Servern stellt ein enormes Risiko dar und erleichtert Angreifern die Planung und Umsetzung eines erfolgreichen Hackerangriffs erheblich. Die Verfügbarkeit eines solchen Datenbestandes ist für Netzadministratoren zwar äußerst praktisch, um den Überblick über ihr Netzwerk zu bewahren, doch für Cyberkriminelle stellt sie die perfekte Grundlage dar, um gezielt Schwachstellen zu identifizieren und auszunutzen.

Die Problematik wird durch die Tatsache verschärft, dass viele Nutzer die Kennzeichen eines aktiven Cryptominers nicht erkennen oder nicht ernst nehmen. Eine ungewöhnliche Lautstärke der Lüfter oder eine spürbar langsamere Serverleistung wird in der Regel anderen Ursachen zugeschrieben. Dies ermöglicht der Malware, über lange Zeiträume ohne Entdeckung in den Systemen zu verbleiben und stetig Kryptowährungen zu generieren. Verglichen mit klassischen Ransomware-Attacken ist Mining-Malware besonders tückisch, da kein unmittelbarer Schaden am System sichtbar wird und kein Lösegeld gefordert wird. Die Profite der Angreifer steigen somit stabil mit jedem erfolgreichen Mining-Vorgang.

Die Verbreitung solcher Malware ist kein Einzelfall, sondern Teil einer größeren Welle von Cryptojacking-Angriffen, die in den letzten Jahren stetig andere Systeme und Plattformen ins Visier genommen haben. Neben Linux-Servern sind auch Windows-Systeme, Web-Browser und sogar Werbungetzwerke betroffen, die gehackte Script-Technologien verwenden, um Besucherwebseiten heimlich Monero minen zu lassen. Tatsächlich ist Cryptomining heutzutage so einträglich geworden, dass es auf dem kriminellen Markt einen ähnlichen Stellenwert wie Erpressungssoftware besitzt. Zum Schutz vor solchen Angriffen sollten Organisationen neben regulären Updates und Patch-Management auch auf eine strenge Netzwerksegmentierung und eine möglichst begrenzte öffentliche Verfügbarkeit kritischer Dienste achten. Zusätzlich helfen Firewall-Konfigurationen, Intrusion Detection Systeme und eine regelmäßige Überprüfung der Serverlast und Logdateien, ungewöhnliche Aktivitäten frühzeitig zu erkennen.

Die Schulung von IT-Verantwortlichen im Bereich Cybersecurity und die Etablierung eines Sicherheitsmanagements sind ebenfalls essenziell. Cyberkriminelle sind ständig auf der Suche nach neuen Schwachstellen und nutzen dabei nicht nur frisch entdeckte Sicherheitslücken, sondern auch bekannte, oftmals jahrelang bekannte Exploits, die trotz vorhandener Updates unzureichend behoben wurden. Die Lehre daraus lautet eindeutig, dass Sicherheitsupdates nicht ignoriert werden dürfen und Systeme regelmäßig einem umfassenden Sicherheitscheck unterzogen werden müssen, um nachhaltigen Schutz zu gewährleisten. Zusammenfassend zeigt der aktuelle Fall von Monero-Mining auf Linux-Servern, wie altbekannte Sicherheitslücken auch heute noch durch vernachlässigte Wartung zur Gefahr werden können. Die Kombination aus finanzieller Motivation der Angreifer, dem technischen Missbrauch von Open-Source-Tools und mangelnder Sicherheitsdisziplin birgt erhebliche Risiken für Unternehmen und öffentliche Institutionen.

Nur durch konsequentes Einspielen von Patches, das Minimieren der Angriffsfläche sowie verstärkte Sicherheitsmaßnahmen können die Risiken durch Mining-Malware effektiv verringert werden. Die IT-Branche ist daher gefordert, Sicherheitsaufklärung voranzutreiben und Administratoren mit den Werkzeuge auszustatten, die nötig sind, um ihre Systeme gegen aktuelle und zukünftige Bedrohungen zu verteidigen.