Der Verlust des Zugangs zu einem AWS-Konto kann nicht nur frustrierend, sondern auch geschäftsschädigend sein. AWS ist eine der populärsten Cloud-Plattformen für Unternehmen aller Größen und Branchen. Dennoch zeigt die Realität, dass viele Nutzer die Risiken eines Kontozugriffsverlusts unterschätzen. Gerade der Root-Account von AWS ist von höchster Bedeutung, denn dieser bietet uneingeschränkten Zugriff auf sämtliche Ressourcen, Abrechnung und Verwaltungskonten. Ein versehentliches Ausgesperrtwerden kann daher katastrophale Folgen haben – von Produktionsausfällen bis hin zu Datenverlust und finanziellen Schäden.

Aus diesem Grund ist es kritisch, bewährte Sicherheitspraktiken zu befolgen, um diesen Albtraum zu verhindern. Die Herausforderung beginnt oftmals mit der Wahl der richtigen Wiederherstellungs-Email. Viele unterschätzen die Gefahr, eine solche Email auf einer Mailadresse zu hinterlegen, die selbst vom AWS-Account abhängt. Ein Beispiel aus der Praxis verdeutlicht das Problem besonders gut: Ein Nutzer wählte als Wiederherstellungs-Email-Adresse ein Postfach, das auf einem Server im gleichen AWS-Account betrieben wurde. Als die virtuelle Maschine plötzlich ausfiel, war die Email für die Verifizierung nicht mehr erreichbar.

Dies führte dazu, dass der Nutzer keinen Zugang mehr zur Anmeldung erhielt, da die erforderliche Bestätigungsmail nicht zugestellt werden konnte. Die offizielle Unterstützung durch AWS-Kundendienst ist in solchen Fällen häufig nicht hilfreich, da aus Sicherheitsgründen keine Änderungen an den Account-Zugangsdaten vorgenommen werden können, ohne dass der Besitzer eindeutige Nachweise erbringen kann. Besonders wenn der Zugang zur hinterlegten Email-Adresse verloren geht, wird die Wiederherstellung zum Drahtseilakt. AWS empfiehlt deshalb, keine Wiederherstellungs-Email zu verwenden, die Teil des gleichen Accounts ist. Zudem ist die Aktivierung von Multi-Faktor-Authentifizierung (MFA) für den Root-User ein entscheidender Schritt.

Diese Sicherheitsfunktion schützt nicht nur vor unbefugtem Zugriff, sondern reduziert auch die Wahrscheinlichkeit, dass AWS eine Email-Verifizierung anfordert. Ohne MFA ist es wahrscheinlicher, dass AWS bei ungewöhnlichen Login-Versuchen zusätzliche Bestätigung verlangt, was im Falle eines fehlerhaft eingerichteten Wiederherstellungs-Emailsystems fatale Folgen haben kann. Weitere wichtige Absicherungen ergeben sich aus dem Umgang mit Schlüsselpaare (Access Keys), welche für automatisierte Prozesse und Schnittstellenzugriffe genutzt werden. Ein sicher verwahrtes Root-Access-Key-Paar kann im Notfall den Zugang wiederherstellen, vorausgesetzt, es wurde korrekt eingerichtet und vor Missbrauch geschützt. Gerade in Continuous Integration (CI)-Systemen hinterlegte AWS-Schlüssel können ein Rettungsanker sein.

Wenn diese Schlüssel ausreichend Rechte besitzen, lassen sich zum Beispiel DNS-Einstellungen über Route53 ändern und die kontrollierten Domains auf neue Mailserver oder Ressourcen umsteuern. Dadurch lässt sich eine zuvor nicht erreichbare Email-Adresse für die Verifizierung wieder zugänglich machen. Das Beispiel aus der Praxis zeigt, dass ein Backup in Form einer in CI gespeicherten AWS-Zugangskombination die Rettung bedeutete. Der Nutzer konnte durch Base64-kodierte Ausgabe der hinterlegten Secrets in einem GitHub Actions Workflow die alten Schlüssel entschlüsseln und für kritische Änderungen verwenden. Nach der Erweiterung der Mailserver-Infrastruktur mit einem neuen, von NixOS betriebenen Mailserver konnte dann auch die AWS-Überprüfungsemail wieder empfangen werden.

Aus strategischer Sicht empfiehlt es sich, den Root-Account grundsätzlich niemals direkt für tägliche Arbeiten zu verwenden. Stattdessen sollten Benutzer-Accounts mit granularen Rollen und Berechtigungen eingerichtet werden. Zusätzlich sorgt regelmäßiges Prüfen und Aktualisieren der Sicherheitskonfigurationen dafür, dass Schwachstellen frühzeitig aufgedeckt und behoben werden können. Das Einrichten von Recovery-Mechanismen außerhalb des AWS-Ökosystems ist ein weiterer Schutz. Eine separate, unabhängige Email-Adresse für die Kontowiederherstellung, die nicht von den AWS-Servern oder deren Ressourcen abhängig ist, bietet eine höhere Sicherheit.

Ebenso ist die Verwendung von Authenticator-Apps, Security-Schlüsseln oder hardwarebasiertem MFA (z. B. YubiKey) zu empfehlen. Der Umgang mit Zugangsdaten sollte besonders sorgsam erfolgen. Vermeiden Sie es, sensible Daten unverschlüsselt oder öffentlich zugänglich abzulegen.

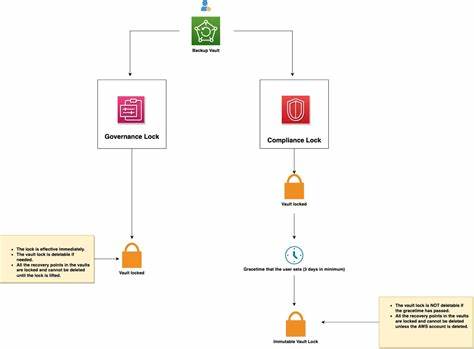

Nutzen Sie stattdessen sicheren Speicher wie AWS Secrets Manager, HashiCorp Vault oder gesicherte CI/CD-Umgebungen, um Schlüsselpaare und Zugangsdaten zu verwalten. Zusätzlich kann die Implementierung eines transparenten Änderungs- und Audit-Logs dazu beitragen, unbefugte Aktionen frühzeitig zu erkennen und rückgängig zu machen. Bei all diesen Maßnahmen ist es unerlässlich, eine klare Dokumentation über die Access- und Sicherheitskonfigurationen zu pflegen, die wiederum sorgfältig gesichert und regelmäßig überprüft wird. Die Bedeutung der präventiven Planung und des bewussten Umgangs mit Root-User- und Recovery-Maßnahmen darf nicht unterschätzt werden. Fehler wie das Hosten von Wiederherstellungs-Emails auf eigenen AWS-Ressourcen oder das Fehlen von MFA können schnell zu einem Albtraum werden.

Nur wer die Verantwortung aktiv wahrnimmt und durch das Implementieren von Best Practices, wie der Trennung von Zugangswegen, Absicherung per MFA und dem Vorhalten redundanter Sicherungen, handelt, bleibt auf der sicheren Seite. Neben technischen Maßnahmen stellt auch die Aufklärung und Schulung von verantwortlichen Mitarbeitern und Administratoren einen entscheidenden Faktor dar. Nur mit einem Bewusstsein für mögliche Risiken lassen sich Sicherheitslücken effizient schließen und der Verlust des Account-Zugangs vermeiden. Zusammenfassend lässt sich sagen, dass der Schutz Ihres AWS-Kontos ein fortlaufender Prozess ist, der Planung, technische Maßnahmen und Disziplin erfordert. Die Investition in Sicherheitsmaßnahmen und Backup-Lösungen lohnt sich in jedem Fall, um den teils gravierenden Folgen einer Kontosperrung vorzubeugen.

Bleiben Sie wachsam und behalten Sie Ihre Zugangsdaten, Nutzungsgewohnheiten und Wiederherstellungsmöglichkeiten stets im Blick – so sichern Sie Ihre digitale Infrastruktur effektiv gegen den Albtraum des Ausgesperrtwerdens.