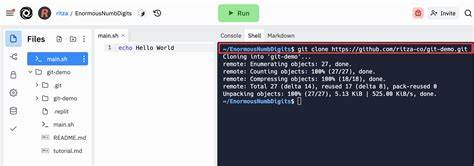

In der heutigen Welt der Online-Entwicklungsumgebungen erfreuen sich Plattformen wie Replit großer Beliebtheit. Sie ermöglichen es Nutzern, Code direkt im Browser zu schreiben, auszuführen und zu teilen – ohne auf eigene Hardware oder komplexe Entwicklungsumgebungen angewiesen zu sein. Doch mit dieser Convenience gehen auch erhebliche Sicherheitsrisiken einher, vor allem, wenn unkontrollierter Code innerhalb derselben Plattform ausgeführt wird. Ein eindrucksvolles Beispiel für diese Problematik zeigt der Vorfall bei Spaces – einem von Hack Club entwickelten Replit-Klon, der vollständig kostenlos angeboten wurde. Die Motivation hinter Spaces war simpel: Angesichts der Kürzungen im kostenlosen Tarif von Replit suchte Hack Club nach einer Alternative, die es insbesondere Jugendlichen und Anfängern ermöglicht, Coding zu lernen und eigene Projekte zu verwirklichen, ohne dabei finanzielle Hürden zu überwinden.

Spaces bot genau das – statische Webseiten und Python-Programmierumgebungen im Webbrowser. Doch die Art und Weise, wie Spaces den darin ausgeführten Python-Code handhabte, führte zu einer ernsthaften Sicherheitslücke. Im Kern bestand Spaces‘ Codeausführung darin, den User-Code direkt im Python-Prozess der Anwendung laufen zu lassen. Um unsichere Aktionen zu verhindern, versuchte das System dies durch zwei Mechanismen einzudämmen: Einerseits wurde der Python-Code mit regulären Ausdrücken auf gefährliche Muster wie "eval", "exec", "open" oder Endlosschleifen überprüft. Andererseits wurde die erlaubte Liste der importierbaren Module hart kodiert und überwacht, sodass nur sichere Bibliotheken wie "math", "random" oder "json" zugelassen wurden.

Zusätzlich wurde der Code mit modifizierten, eingeschränkten Python-Built-ins in einem limitierten globalen Namespace ausgeführt. Diese Herangehensweise wirkt auf den ersten Blick sinnvoll, ist jedoch grundlegend fehleranfällig. Die Nutzung von regulären Ausdrücken zur Erkennung von gefährlichen Funktionen ist niemals vollkommen zuverlässig, denn Python ist dynamisch und erlaubt viele Umgehungsmöglichkeiten. Noch problematischer war, dass die gesamte Einschränkung auf Software-Ebene stattfand ohne eine echte Sandbox oder Isolation. Statt einen Container wie Docker zu verwenden, lief der User-Code im selben Prozess und hatte damit Zugriff auf das so genannte "sys.

modules" – also alle bereits geladenen Module der Applikation. Durch dieses Wissen konnte der Sicherheitsforscher auf besondere Objekte zugreifen, die eigentlich intern für die Plattform vorgesehen waren. Das bedeutete unter anderem, dass umgebungsrelevante Variablen wie GitHub- oder Slack-API-Schlüssel ausgelesen werden konnten – was einer massiven Sicherheitsbedrohung gleichkommt. Das eigentliche Highlight der Lücke war jedoch die Möglichkeit, sich über die geladenen Flask-Komponenten innerhalb des gleichen Prozesses Adminrechte zu verschaffen. Ohne den Umweg über die regulären Zugriffsmechanismen konnten so durch direkten Aufruf interner Funktionen Benutzerrechte erweitert werden.

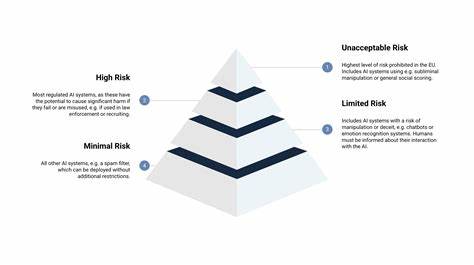

Diese Entdeckung unterstreicht ein fundamentales Problem moderner cloudbasierter Entwicklungsumgebungen: Die mangelnde Isolation bei der Ausführung ungetesteten oder fremden Codes führt zwangsläufig zu Risiken. Ein guter Schutz lässt sich nur durch echte Sandboxing-Technologien erreichen, die Code in vollständig getrennten Umgebungen ausführen und damit den Schaden bei Angriffen minimieren. Glücklicherweise reagierte das Team von Spaces schnell und verantwortungsbewusst: Nach Benachrichtigung wurde der anfällige Ausführungsmechanismus stillgelegt und auf eine Lösung namens Piston umgestellt, die zusammen mit Isolate eine Docker-basierte Containerisierung verwendet. Diese Methode stellt sicher, dass Benutzercode isoliert vom Mutterprozess läuft, wodurch ähnliche Ausnutzungen der Plattform zukünftig ausgeschlossen sind. Der gesamte Vorgang zeigt eindrücklich, wie wichtig verantwortungsbewusste Sicherheitsprüfung und Open Disclosure im Bereich der Softwareentwicklung sind.

Ein einfacher Blick auf den Quellcode und ein gezieltes Ausprobieren konnten eine gravierende Schwachstelle identifizieren, die hätte zu Datenverlust, Datendiebstahl oder Manipulation führen können. Gleichzeitig beweist die schnelle Reaktion des Entwicklerteams, dass moderne Plattformen aus ihren Fehlern lernen und konsequent nachbessern. Für Nutzer solcher Entwicklungsumgebungen heißt das vor allem eines: Vorsicht beim Ausführen von fremdem Code und ein Bewusstsein für die Sicherheitslage im Hintergrund. Selbst wenn eine Plattform vertrauenswürdig erscheint, bleibt das Risiko bestehen, dass die Ausführungsmechanismen Lücken enthalten oder nicht optimal geschützt sind. Wer professionell mit Webdiensten und gehosteter Software arbeitet, sollte daher stets auf isolierte Ausführungsumgebungen bestehen und der Versuchung widerstehen, sich durch vermeintliche Komfortfunktionen schützen zu lassen.

Der Fall von Spaces zeigt darüber hinaus die Bedeutung von Sicherheitstrainings und Hacker-Kultur in Entwicklercommunities. Nur wer dazu ermutigt wird, Systeme eingehend zu testen, Schwachstellen zu finden und diese offen zu melden, trägt langfristig zu einem sicheren digitalen Ökosystem bei. Verantwortliche Entwickler und Firmen müssen diese Meldungen wertschätzen und schnell darauf reagieren, um das Vertrauen der Nutzer zu gewährleisten. Zusammenfassend lässt sich sagen, dass die Übernahme von kompletten Administratorrechten in einem Replit-Klon ein exemplarisches Lehrstück für potenzielle Sicherheitsrisiken im Cloud-Development darstellt. Die Kombination aus dynamischer Codeausführung, fehlender Sandboxing und unvollständigen Filtermechanismen macht es Angreifern möglich, zum Teil sehr mächtige Manipulationen durchzuführen.

Die Lehren aus diesem Fall sollten Entwickler und Betreiber von Hosting-Plattformen zu einem Umdenken bewegen: Sicherheit muss von Anfang an mitbedacht und nicht als lästige Nachbesserung betrachtet werden. Nur durch robuste Isolationsverfahren, regelmäßige Sicherheitsüberprüfungen und offene Kommunikation können solche gravierenden Schwachstellen verhindert werden. Für Programmierer, die Plattformen wie Replit oder dessen Klone nutzen, bedeutet das, stets wachsam zu sein, den eigenen Code und die ausgeführten Inhalte kritisch zu hinterfragen und im besten Fall durch eigene Tests und Sicherheitsmaßnahmen zu ergänzen. Besonders im Bildungsbereich sollte neben dem Lernen technischer Fähigkeiten auch der verantwortungsvolle Umgang mit IT-Security gelehrt werden, um zukünftige Entwickler für solche Risiken zu sensibilisieren. Der Vorfall bei Spaces ist zwar bedauerlich, zugleich aber ein gutes Beispiel dafür, dass erfahrene Sicherheitsforscher und Entwickler gemeinsam daran arbeiten können, digitale Werkzeuge sicherer zu machen.

Die zeitnahe Behebung und Implementierung von bewährten Containerlösungen zeigt zudem, wie schnell man aus Fehlern lernen kann, wenn die richtigen Mechanismen greifen. Abschließend bleibt zu sagen, dass Online-Entwicklungsplattformen zwar einen enormen Nutzen bieten, jedoch auch nie ohne potenzielle Gefahren sind. Der beste Schutz besteht darin, die Technik, ihre Möglichkeiten und ihre Schwachstellen genau zu kennen, um jederzeit verantwortungsvoll und sicher arbeiten zu können.