Im Zeitalter der Digitalisierung und ständig wachsender Vernetzung im Internet gewinnt das Thema Datenschutz, Sicherheit und Performance zunehmend an Bedeutung. Eine Schlüsselrolle dabei spielen Proxy-Server, kurz Proxies, die den Datenverkehr zwischen Geräten und dem Internet vermitteln. Diese Vermittler sind nicht nur Mittel zur Anonymisierung oder Umgehung von Geoblocking, sondern essenzielle Werkzeuge für den Schutz von Netzwerken, Geschwindigkeitserhöhung von Verbindungen und die Umsetzung moderner Sicherheitskonzepte wie Zero Trust. In diesem Zusammenhang ist es wichtig, die Grundlagen von Proxies zu verstehen, wie sie funktionieren, welche Arten es gibt und wie neue Technologien wie HTTP/3 und QUIC die Art und Weise des Proxyings revolutionieren. Zu Beginn ist es wichtig zu klären, was Proxying eigentlich bedeutet.

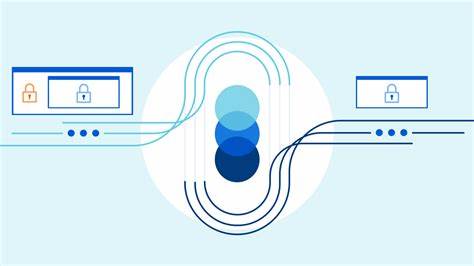

Vereinfacht gesagt, beschreibt Proxying das Einbetten eines Datenstroms in einen anderen, um so etwa eine Verbindung zu einem Zielserver über einen Zwischenserver herzustellen. Dabei unterscheidet man hauptsächlich zwischen Forward und Reverse Proxy. Ein Forward Proxy vermittelt den Datenverkehr von einem Client zu einem Zielserver, während ein Reverse Proxy im Gegenteil Verbindungen von Clients an Backend-Server übernimmt und häufig zur Lastverteilung, Caching oder Sicherheitsmaßnahmen eingesetzt wird. Der Fokus liegt hier auf Forward Proxies, die als Tunnel fungieren, um eine echte Ende-zu-Ende-Verbindung zwischen Client und Ziel herzustellen. Dies ermöglicht es nicht nur, die Identität des Clients zu verbergen, sondern sorgt auch für eine kontrollierte Netzwerkanbindung mit verbesserten Sicherheitsvorkehrungen.

Allerdings unterscheiden sich die Protokolle und Methoden, mit denen Tunnel aufgebaut und verwaltet werden, je nach den eingesetzten Technologien. Ein Grundbaustein im Internet ist das TCP-Protokoll (Transmission Control Protocol). TCP sorgt für eine zuverlässige, geordnete und fehlerfreie Übertragung von Datenpaketen zwischen zwei Endpunkten. Es stellt eine durchgängige Datenstromverbindung bereit, auf der Anwendungen wie HTTP oder TLS aufbauen. TCP zerlegt große Datenobjekte in viele kleine Pakete, die in der richtigen Reihenfolge beim Empfänger wieder zusammengesetzt werden.

Sollte ein Paket verloren gehen, kümmert sich TCP eigenständig um die erneute Übertragung – doch genau diese Funktionsweise verursacht das sogenannte Head-of-Line-Blocking, bei dem die Paketverzögerung eines Datenstroms ebenfalls andere pausieren lässt. Der Vorgang des Proxyings von TCP-Datenströmen ist besonders für Dienste wie HTTPS, SSH oder RDP relevant, die auf zuverlässige und sichere Verbindungen angewiesen sind. Hier stellt der Proxy-Server einen Zwischenschritt dar, der Verbindungen weiterleitet oder versteckt. Die unterschiedlichen Protokolle zur TCP-Proxy-Nutzung reichen von SOCKS, einem weitverbreiteten, aber oft unverschlüsselten Ansatz mit teurer Verbindungsherstellung, bis hin zu transparenten Proxies, die sich direkt auf dem Pfad der Daten befinden und keine zusätzlichen Sicherheitsmechanismen bieten. Eine ausgereifte und weit verbreitete Methode besteht darin, HTTP als Grundlage für Proxy-Verbindungen zu verwenden, insbesondere mit der CONNECT-Methode.

Schon in HTTP/1.1 wurde CONNECT entwickelt, um einen direkten Tunnel vom Client über den Proxy zum Zielserver herzustellen. Dabei sendet der Client eine CONNECT-Anfrage an den Proxy, der dann versucht, eine TCP-Verbindung zum gewünschten Server aufzubauen. Ist dieser Schritt erfolgreich, erfolgt eine Statusmeldung im 2xx-Bereich, und der Datenverkehr wird ohne weitere Intervention durchgeleitet. Ein praktisches Anwendungsbeispiel hierfür ist das Setzen eines TLS-Tunnels, bei dem der Proxy lediglich verschlüsselte Daten weiterreicht, ohne Zugriff auf deren Inhalte zu haben.

Mit dem Aufkommen von HTTP/2 wurde die Nutzung von CONNECT weiter verfeinert. Während bei HTTP/1.1 eine gesamte TCP-Verbindung für den Tunnel verwendet wird, ermöglicht HTTP/2 das parallele Betreiben mehrerer Tunnel in verschiedenen logischen Streams innerhalb einer einzigen TCP-Verbindung. Dieses Multiplexing erhöht erheblich die Effizienz und reduziert den Verwaltungsaufwand, da mehrere Verbindungen konsolidiert werden können. Durch das Aufbrechen der Nutzung in Streams können zudem einzelne Tunnel unabhängig voneinander beendet werden, ohne die gesamte Verbindung zu unterbrechen.

Dies bietet Skalierbarkeit und Flexibilität, insbesondere bei umfangreichen Netzwerkarchitekturen und parallelen Anwendungen. Ebenfalls bemerkenswert ist die Entwicklung von QUIC, einem transportprotokollbasierten Protokoll, das auf UDP aufsetzt und von der IETF standardisiert wurde. QUIC besitzt eine eigenständige Implementierung von zuverlässigen, geordneten Datenströmen und verzichtet dabei auf einige der TCP-bedingten Einschränkungen, allen voran das Head-of-Line-Blocking. Dies wird dadurch erreicht, dass verlorene Datenströme nicht den Fortschritt anderer Streams blockieren. HTTP/3 baut auf QUIC auf und nutzt dessen Vorteile, insbesondere die schnelle Verbindung und effizientere Fehlerkorrektur.

Die CONNECT-Methode findet auch hier Anwendung, um eine Ende-zu-Ende-Tunnelung für TCP-basierte Verbindungen über HTTP/3 zu realisieren. Ein weiterer wichtiger Meilenstein bei der Proxy-Technologie ist die MASQUE-Initiative, die darauf abzielt, Proxying auf nicht-TCP Verkehrsarten auszuweiten – insbesondere auf datagrammbasierte Protokolle wie UDP sowie sogar vollständige IP-Datagramme. Da immer mehr Anwendungen auf UDP basieren, beispielsweise moderne Echtzeitkommunikation oder VPN-Technologien wie WireGuard, schließt MASQUE die Lücke, die die bisherigen Proxy-Protokolle hinterlassen haben. Dieser Prozess erlaubt es künftig, auch solche Verbindungen datenschutzkonform und effizient über Proxies zu führen, was vielfältige neue Anwendungsfälle möglich macht. Die Vorteile, die Proxy-Server heute bieten, gehen weit über die reine Verbindungssicherung hinaus.

Unternehmen nutzen sie, um Netzwerke abzusichern, Zugriffsrechte zu verwalten, den Datenfluss zu betreuen und Angriffe abzuwehren. Aufseiten von Endnutzergeräten beschleunigen Proxies den Zugriff auf Inhalte, indem sie etwa Caching oder Kompression übernehmen, und ermöglichen gleichzeitigen Schutz und Performanceverbesserung. Einige der modernsten Proxy-Systeme, wie die von Cloudflare, leisten hierbei sogar Beiträge für datenschutzorientierte Services wie den iCloud Private Relay – eine Art privater Proxy, der die Internetaktivitäten einzelner Benutzer schützt. Die Rolle von Proxies im Zusammenhang mit Datenschutz und Sicherheit ist dabei entscheidend. Das Proxying bietet einen kontrollierten Randpunkt, an dem sensible Inhalte verborgen oder verschlüsselt werden können, ohne die End-to-End-Sicherheit zu kompromittieren.

Gerade in Zeiten zunehmender Überwachung und Sicherheitsrisiken bieten Proxies damit wertvolle Funktionen zum Schutz der Privatsphäre. Doch trotz all dieser Vorteile bleibt in der Praxis die Wahl des richtigen Proxy-Protokolls eine Herausforderung. Es gilt, eine Balance zu finden zwischen Leistung, Kompatibilität, Sicherheit und Flexibilität. Während SOCKS oder transparente Performance optimierende Proxies in bestimmten Szenarien sinnvoll sind, setzt der modernere Ansatz auf HTTP-basierte Proxy-Protokolle wie CONNECT, die vielfältige Vorteile durch Standardisierung, Effizienz und Sicherheit vereinen. Zukünftig wird die Entwicklung der Proxy-Technologien vor allem durch den zunehmend vielfältigen Verkehr im Internet geprägt sein.

Die Integration von QUIC, HTTP/3 und die Fortschritte der MASQUE-Arbeitsgruppe deuten darauf hin, dass Proxies bald nicht nur TCP, sondern auch komplexe, multimediale und datagrammbasierte Datenströme flexibel handhaben können. Dies ist essenziell, um dem steigenden Bedarf an sicheren und schnellen Verbindungen in einer digitalisierten Welt gerecht zu werden. Zusammenfassend lässt sich sagen, dass Proxies eine zentrale Rolle im Internet spielen. Sie stellen Brücken her, schützen Verbindungen und sorgen für Effizienz und Sicherheit. Die moderne Weiterentwicklung von Proxy-Protokollen, insbesondere die Nutzung von HTTP/2, HTTP/3 und QUIC, zeigt, wie fortschrittlich und differenziert dieses Thema geworden ist.

Für Unternehmen und Nutzer sind Proxies unverzichtbare Werkzeuge, um das Internet nicht nur zugänglicher, sondern auch sicherer und privater zu gestalten. Wer sich mit den Grundlagen von Proxying auseinandersetzt, erkennt schnell, wie tiefgreifend ihre Bedeutung für die digitale Kommunikation ist und wie sie die Internetnutzung von Grund auf positiv beeinflussen können.