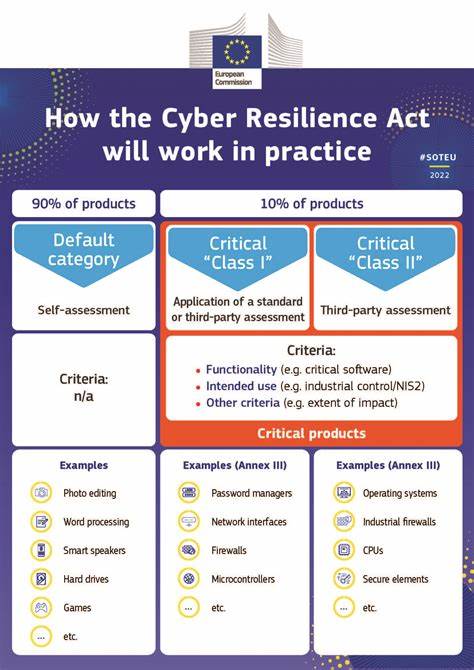

Die Digitalisierung und Vernetzung von Geräten und Systemen schreitet rasant voran. Embedded-Systeme sind als unverzichtbare Bestandteile von Industrieanlagen, Fahrzeugen, Haushaltsgeräten und medizinischen Geräten allgegenwärtig. Mit dieser immer stärkeren Verbreitung steigt jedoch auch das Risiko von Sicherheitslücken und Angriffen, die gravierende Folgen für Anwender und Unternehmen haben können. Aus diesem Grund hat die Europäische Union den Cyber Resilience Act (CRA) eingeführt, der eine neue Regulierungsära einläutet und speziell die Sicherheit eingebetteter Systeme adressiert. Embedded-Entwickler stehen dadurch vor einer Weggabelung: Entweder sie integrieren diese Sicherheitsanforderungen proaktiv in ihre Produkte oder sie laufen Gefahr, den gesetzlichen Anforderungen nicht zu genügen und Marktchancen zu verlieren.

<br><br>Der Cyber Resilience Act verfolgt das Ziel, die Cybersicherheit in der gesamten EU zu stärken. Er legt einen umfassenden Rahmen fest, wie Produkte mit digitalen Elementen abgesichert sein müssen, um Angriffen vorzubeugen und die Stabilität kritischer Infrastrukturen zu gewährleisten. Dabei richtet sich der Akt vor allem an Hersteller, Importeure und Händler, die Embedded-Systeme entwickeln, produzieren und vertreiben. Für Entwickler bedeutet das konkret, bewährte Sicherheitsmechanismen von Grund auf zu implementieren und über den gesamten Produktlebenszyklus hinweg aufrechtzuerhalten.<br><br>Einer der zentralen Aspekte des CRA betrifft das Secure Boot.

Secure Boot ist die Fähigkeit eines Geräts, sicherzustellen, dass nur verifizierte und authentische Firmware beim Start ausgeführt wird. Dies verhindert, dass Malware oder manipulierte Software tief in die Hardware eindringen und sich dort dauerhaft einnisten kann. Die Vorgabe zu Secure Boot zwingt Entwickler dazu, Hardware-gestützte Wurzeln des Vertrauens aufs Engste mit Software-Signaturen zu verknüpfen und dadurch den Startprozess abzusichern. Eine solche Architektur schützt nicht nur vor unbefugtem Zugriff, sondern erhöht auch das Vertrauen der Nutzer und Behörden in die Integrität des Produkts.<br><br>Vertraulichkeit und Schutz von Daten sind ein weiterer Schwerpunkt des CRA.

Eingebettete Systeme speichern häufig sensible Informationen wie kryptographische Schlüssel, Geräteanmeldedaten oder Konfigurationsdaten auf nichtflüchtigen Speichern. Sollte ein Angreifer physischen Zugriff auf ein Gerät erlangen, müssen diese Informationen vor Diebstahl oder Manipulation geschützt sein. Dies erreicht man durch Verschlüsselung von gespeicherten Daten, aber auch durch sichere Schlüsselverwaltung und sogenannte Tamper-Mechanismen, die bei Manipulationsversuchen Alarm schlagen oder das System in einen sicheren Zustand versetzen.<br><br>Firmware-Updates spielen im Cyber Resilience Act ebenfalls eine große Rolle. Das Gesetz schreibt vor, dass Geräte über sichere und überprüfbare Update-Mechanismen verfügen müssen, die nicht nur Authentizität und Integrität garantieren, sondern auch eine sichere Rückkehr zu einem funktionierenden Firmware-Stand ermöglichen, falls ein Update fehlschlägt.

Zudem müssen Hersteller dafür sorgen, dass Sicherheitsupdates mindestens fünf Jahre nach der Markteinführung zur Verfügung gestellt werden. Dies stellt Embedded-Entwickler vor die Herausforderung, langlebige Update-Infrastrukturen zu entwerfen, gerade weil viele IoT-Geräte ressourcenbeschränkt sind und eine zuverlässige Wartbarkeit über Jahre hinweg erfordern.<br><br>Der Cyber Resilience Act fordert zudem eine transparente Dokumentation der eingesetzten Softwarekomponenten. In einer vernetzten Welt bestehen Firmware und Anwendungen längst nicht mehr nur aus eigenem Code. Sie bauen auf einer Vielzahl dritter Software-Bibliotheken, Echtzeitbetriebssystemen oder Treibern auf, die teils Open Source sind.

Es wird daher notwendig, eine sogenannte Software-Bill-of-Materials (SBOM) zu erstellen, die diese Bestandteile lückenlos auflistet und deren Sicherheitsstatus nachverfolgbar macht. Eine solche Transparenz ist essenziell, um im Fall von neu entdeckten Schwachstellen schnell reagieren und gezielte Updates liefern zu können.<br><br>Die Implementierung all dieser Anforderungen stellt Embedded-Entwickler vor erhebliche Herausforderungen. Die Integration von Hardware-Sicherheitsmodulen wie TPM-Chips oder TrustZone kann zusätzliche Komplexität und Kosten bedeuten, bringt aber den entscheidenden Sicherheitsvorteil. Die Verschlüsselung von Daten erfordert eine sorgfältige Planung der Schlüsselverwaltung, um einerseits Sicherheit zu gewährleisten und andererseits Performance-Einbußen zu vermeiden.

Die Entwicklung robuster Update-Prozesse, insbesondere Over-the-Air (OTA) Updates, verlangt nicht nur technisches Know-how, sondern auch zuverlässige Infrastruktur und Software-Architektur, die Ausfallsicherheit und Rückrollbarkeit unterstützen.<br><br>Ein weiterer wichtiger Punkt ist die Einbindung automatisierter Prozesse zur SBOM-Erstellung und kontinuierlichen Sicherheitsüberwachung in den Entwicklungszyklus. In modernen DevOps-Umgebungen ist es entscheidend, dass Sicherheitsprüfungen und Schwachstellenanalysen integraler Bestandteil von Build- und Release-Prozessen sind. Nur so kann frühzeitig geweissagt werden, ob Firmware-Komponenten die Anforderungen des CRA erfüllen oder ob Updates vor Markteinführung notwendig sind.<br><br>Glücklicherweise gibt es bereits spezialisierte Tools und Plattformen, die Embedded-Teams bei der Umsetzung des Cyber Resilience Act unterstützen.

Beispielsweise bieten manche Lösungen vorgefertigte Module für Secure Boot, Datenverschlüsselung und Update-Management an, die sich relativ einfach in bestehende Projekte integrieren lassen. Diese Hilfsmittel helfen nicht nur dabei, Zeit und Aufwand zu reduzieren, sondern sorgen auch für eine höhere Schutzqualität und Compliance-Sicherheit.<br><br>Auf lange Sicht bietet der Cyber Resilience Act Embedded-Entwicklern auch Chancen. Produktqualität und Sicherheit werden zu wichtigen Differenzierungsmerkmalen in wettbewerbsintensiven Märkten. Kunden und Partner legen immer größeren Wert auf vertrauenswürdige Produkte, die gegen Cyberbedrohungen robust sind und über Jahre hinweg gepflegt werden.

Die frühzeitige Anpassung an die CRA-Vorgaben kann daher einen entscheidenden Wettbewerbsvorteil bedeuten und das Risiko von Rückrufaktionen, Imageschäden oder Datenschutzvorfällen minimieren.<br><br>Zudem trägt die Einhaltung der CRA-Anforderungen zur Stärkung der gesamten IoT- und Embedded-Branche bei, indem Sicherheitsstandards gehoben und ein gemeinsames Sicherheitsbewusstsein geschaffen werden. Hersteller und Entwickler können so zu einer resilienteren digitalen Infrastruktur beitragen und das Vertrauen in vernetzte Technologien langfristig fördern.<br><br>Zusammenfassend lässt sich sagen, dass der Cyber Resilience Act für Embedded-Entwickler mehr als nur eine regulatorische Last ist. Er fordert sie heraus, ihre Sicherheitsstrategien grundlegend zu überdenken und moderne Sicherheitsgrundlagen in die DNA ihrer Produkte einzubetten.

Mit Secure Boot, Datenverschlüsselung, sicheren Firmware-Updates, transparenter Softwaredokumentation und kontinuierlicher Schwachstellenbewertung setzen Embedded-Entwickler nicht nur gesetzliche Vorgaben um, sondern schaffen wertvolle Schutzmechanismen gegen die zunehmenden Cybergefahren der vernetzten Welt.<br><br>Wer sich als Entwickler heute darauf vorbereitet, kann morgen nicht nur den Compliance-Anforderungen begegnen, sondern auch nachhaltigere, vertrauenswürdige und sichere Embedded-Systeme liefern. Damit wird nicht nur die digitale Resilienz gesteigert, sondern auch ein wesentlicher Beitrag zu einer sicheren, vernetzten Zukunft geleistet.