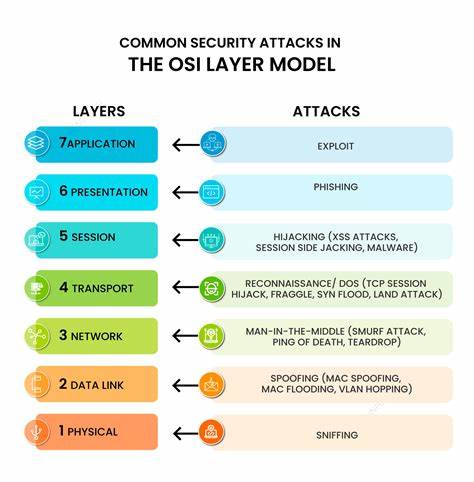

Im Mai 2025 entdeckten Cybersicherheitsexperten eine bemerkenswerte Aktivität, bei der 251 IP-Adressen, gehostet von Amazon und geolokalisiert in Japan, für einen groß angelegten Exploit-Scan eingesetzt wurden. Diese Aktion richtete sich gegen eine Vielzahl bekannter Schwachstellen in weit verbreiteten Web-Technologien und wurde von der Sicherheitsfirma GreyNoise beobachtet. Auffallend war, dass die IP-Adressen nur für einen einzigen Tag aktiv waren, was auf eine gezielte, temporäre Mietaktion der Infrastruktur schließen lässt. Die Bedrohungsakteure zeigten sich äußerst opportunistisch und versuchten dabei, eine breite Palette von Anwendungen und Plattformen zu kompromittieren, darunter Adobe ColdFusion, Apache Struts, Atiassian Confluence, Elasticsearch sowie Oracle WebLogic. Dabei konzentrierten sie sich auf bekannte Exploits, Fehlkonfigurationen und weitere Schwachstellen in Webinfrastrukturen.

Besonderes Augenmerk lag auf bekannten Schwachstellen wie CVE-2018-15961 in ColdFusion, die es Angreifern ermöglicht, Remote-Code-Ausführung durchzuführen, sowie CVE-2017-5638 in Apache Struts, das eine beliebte Angriffsfläche durch OGNL-Injektionen bietet. Auch die kritische Lücke CVE-2022-26134 in Atlassian Confluence, eine weitere Form der OGNL-Injektion, war Teil der Scan-Ziele. Neben diesen Angriffsvektoren wurden auch ältere, aber nach wie vor relevante Schwachstellen wie Shellshock (CVE-2014-6271) in Bash ins Visier genommen. Die Schwachstelle in Elasticsearch (CVE-2015-1427), welche eine Groovy Sandbox-Umgehung und Remotecodeausführung ermöglichen kann, wurde ebenfalls umfangreich getestet. Zusätzlich erfolgten Scans auf CGI-Skripte, die Offenlegung von Umgebungsvariablen, die Überprüfung von Git-Konfigurationen und Angriffe auf WordPress-Authoren-Informationen.

Die Analyse von GreyNoise zeigt, dass die IP-Adressen größtenteils identisch in mehreren Versuchsrunden vorkamen. Insgesamt wurden 295 IPs für ColdFusion-exploitbezogene Aktivität genutzt, 265 für Angriffe auf Apache Struts und über 260 für Elasticsearch-bezogene Scans. Überlappungen von IP-Adressen in allen drei Kategorien sprechen für eine einzelne, koordinierte Operation oder ein einheitliches Werkzeug, das mit großer Bandbreite und orchestriert eingesetzt wurde. Ein solches Vorgehen ist ein Beispiel für das zunehmende Phänomen der temporären und skalierbaren Exploit-Scans, die von Angreifern als kosteneffiziente Methode genutzt werden, um Risiken breit zu streuen und zu prüfen. Die Tatsache, dass die Betreiber der Scans vor und nach dem 8.

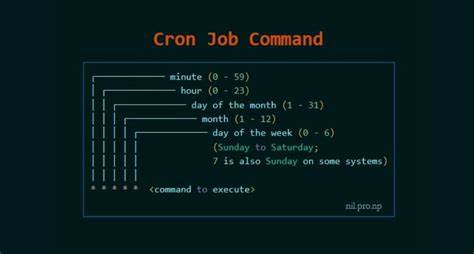

Mai keine nennenswerte Aktivität zeigten, unterstreicht die temporäre Nutzung der gemieteten Ressourcen für eine spezifische, koordinierte Aktion. Unter Sicherheitsexperten besteht die Annahme, dass solche Angriffe mit automatisierten Tools ausgeführt werden, die gezielt aus der Cloud heraus gesteuert werden. Cloud-Plattformen wie Amazon Web Services bieten ausreichend Möglichkeiten für eine kurzfristige Skalierung der Infrastruktur, was von Angreifern zunehmend genutzt wird, um Angriffe zu verschleiern oder deren Herkunft zu verschleiern. Für Unternehmen stellt diese Entwicklung eine Herausforderung dar, da solche temporären Angriffswellen oft nicht nachhaltig beobachtet werden können und sich daher schwer proaktiv verhindern lassen. Das Blockieren der festgestellten bösartigen IP-Adressen ist eine kurzfristige Maßnahme, die jedoch nicht ausreicht, um zukünftige Angriffe zu verhindern, da sich die Angreifer schnell auf neue Infrastruktur verlagern können.

Die breite Auswahl der Attackenpunkte zeigt, wie wichtig es ist, Webanwendungen, Middleware und Infrastrukturen regelmäßig auf Sicherheitslücken zu überprüfen und bekannte Schwachstellen umgehend zu patchen. Die Zieltechnologien wie ColdFusion, Apache Struts oder Elasticsearch sind nach wie vor beliebte Angriffsflächen, da sie vielfach in Unternehmensumgebungen im Einsatz sind und komplexe, verteile Infrastrukturen bilden. Sicherheitsverantwortliche sollten daher umfangreiche Monitoring- und Erkennungsmechanismen implementieren, um ungewöhnliche Netzwerkanfragen frühzeitig zu erkennen und darauf reagieren zu können. Darüber hinaus ist der Umgang mit Cloud-Ressourcen selbst ein wichtiger Faktor, um die Bedrohungslage zu reduzieren. Die Kontrolle über erlaubte Netzwerke, konsequente Absicherung der Cloud-Konfigurationen und durchdachte Zugriffsrichtlinien können den Missbrauch von Cloud-basierten Ressourcen für Angriffe erschweren.

Gerade die Tatsache, dass 251 IP-Adressen von Amazon genutzt wurden, zeigt, dass Angreifer die Bedrohung in der Cloud als Chance sehen und diese zunehmend für zeitlich begrenzte, groß angelegte Scans verwenden. Insgesamt verdeutlicht diese gezielte Scan-Aktion, dass die Cyberkriminalität immer professioneller und organisierter auftritt. Temporär genutzte, cloudbasierte Infrastruktur ermöglicht es Angreifern, eine Vielzahl von Schwachstellen gleichzeitig anzupassen, auszunutzen oder Fehlkonfigurationen aufzuspüren. Deshalb sollten Unternehmen verstärkt in automatisierte Sicherheitslösungen investieren, die auch in dynamischen Umgebungen mit variabler Infrastruktur eine lückenlose Absicherung ermöglichen. Der Fokus muss dabei auf einer ganzheitlichen Sicherheitsarchitektur liegen, die sowohl Webanwendungen als auch zugrundeliegende Cloud-Services und Kommunikationskanäle umfasst.

Ein proaktiver Umgang mit Sicherheitslücken bedeutet auch, dass Unternehmen kontinuierlich ihre Systeme hinsichtlich bekannter CVEs untersuchen und einen schnellen Schutz vor Exploits sicherstellen. Die enge Zusammenarbeit mit Threat-Intelligence-Diensten und das Teilen von Erkenntnissen über solche Angriffsereignisse unter Experten fördert eine verbesserte Gesamtsicherheit und kann helfen, zukünftige Angriffe frühzeitig zu erkennen und abzuwehren. Abschließend bleibt festzuhalten, dass die Entdeckung des groß angelegten Exploit-Scans mit 251 Amazon-gehosteten IP-Adressen ein Weckruf für IT-Sicherheitsverantwortliche ist. Die Verwendung temporärer, cloudbasierter Infrastruktur für koordinierte Angriffe wird voraussichtlich weiter zunehmen und die Komplexität moderner Cyberangriffe weiter steigern. Ein umfassender Schutz setzt daher auf regelmäßige Updates, Monitoring, schnelle Reaktionsfähigkeit und eine enge Vernetzung der Sicherheitsakteure weltweit.

Nur so lässt sich die angespannte Situation in der Cybersicherheitslandschaft nachhaltig bewältigen und das Risiko von erfolgreichen Angriffen minimieren.