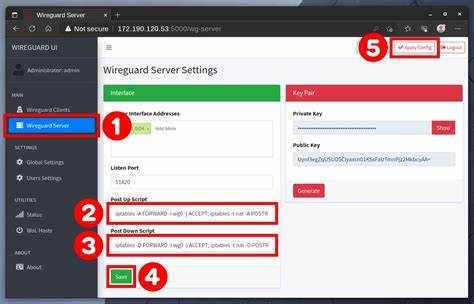

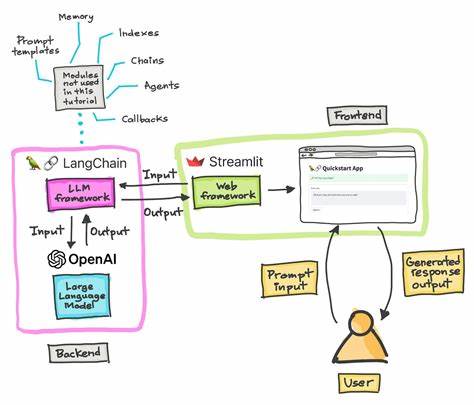

In der digitalen Welt nehmen virtuelle private Netzwerke (VPNs) eine immer bedeutendere Rolle ein, besonders wenn es um sichere und private Netzwerkverbindungen geht. WireGuard hat sich in den letzten Jahren als eine der beliebtesten VPN-Lösungen etabliert, dank seiner Einfachheit, starken Verschlüsselung und hohen Leistung. Doch die Verwaltung von WireGuard-Netzwerkgeräten und Peers kann gerade bei größeren Setups komplex und zeitaufwendig werden. Hier setzt wghttp an – ein leichtgewichtiger HTTP-Server geschrieben in Rust, der speziell dafür konzipiert wurde, WireGuard-Geräte und Peers effizient und sicher zu verwalten. wghttp optimiert die Interaktion mit WireGuard, indem es eine RESTful HTTP API bereitstellt, welche die herkömmliche manuelle Konfiguration mit Befehlszeilen-Werkzeugen ersetzt.

Dieses Tool erlaubt es, die Kontrolle über WireGuard-Schnittstellen und Peers bequem über HTTP-Anfragen vorzunehmen. Damit eignet sich wghttp hervorragend für Administratoren, die ihre VPN-Infrastruktur remote und automatisiert verwalten wollen, ohne sich direkt auf die Kommandozeile einloggen zu müssen. Ein herausragendes Merkmal ist die Standardnutzung von Unix-Domain-Sockets, was nicht nur die Sicherheit erhöht, sondern auch einen einfachen Zugriffsschutz durch das Betriebssystem ermöglicht. Bemerkenswert ist, dass wghttp auch die Option bietet, über TCP/IP zu kommunizieren, falls der Zugriff über lokale Netzwerke notwendig ist. Dennoch bevorzugen Experten die Unix-Socket-Methode, da sie eine zusätzliche Sicherheitsebene durch Systemrechte hinzufügt und das Risiko unautorisierter Anfragen senkt.

Die Entwicklung von wghttp in Rust bringt dabei nicht nur Performance-Vorteile mit sich, sondern gewährleistet auch Stabilität und Sicherheit des Servers. Rust ist bekannt für seinen Fokus auf Speicher- und Thread-Sicherheit, wodurch Fehlerquellen frühzeitig im Entwicklungsprozess minimiert werden. Dies ist gerade im Bereich der Netzwerksicherheit von enormer Bedeutung, da Schwachstellen und Abstürze schwerwiegende Folgen haben können. Ein weiteres Plus von wghttp ist die integrierte Unterstützung für Swagger UI, welche Administratoren erlaubt, die verfügbaren API-Endpunkte einfach zu erkunden und direkt aus dem Browser heraus zu testen. Diese Dokumentations- und Testplattform basiert auf dem OpenAPI-Standard und erleichtert somit die Einbindung von wghttp in bestehende Automatisierungs- und Monitoring-Tools.

Sicherheit spielt bei wghttp eine zentrale Rolle. Da das Tool zur Konfiguration von Netzwerkschnittstellen fungiert und tiefgehende Zugriffsrechte benötigt, sollte es entweder als root oder mit entsprechend gesetzten Linux-Fähigkeiten (Capability CAP_NET_ADMIN) betrieben werden. Letzteres ist aus Sicherheitsgründen jedoch weniger empfehlenswert. Die sichere Einbindung von wghttp in produktive Umgebungen erfolgt daher oft mit einem Reverse-Proxy-Server wie Caddy, der TLS-Verschlüsselung und HTTP Basic Authentication bereitstellt. Mit dieser Kombination kann wghttp hinter einer verschlüsselten Verbindung betrieben werden, während die Benutzerverwaltung getrennt und geschützt bleibt.

Die Konfiguration eines solchen Setups ist gut dokumentiert und komfortabel umsetzbar. Beispielsweise unterstützt Caddy die einfache Erstellung selbstsignierter Zertifikate und die Integration von passwortgeschütztem Zugriff unter Verwendung von bcrypt-Hashes. Dadurch eignet sich wghttp vor allem für Unternehmen und Entwickler, die auf Sicherheit und Zugänglichkeit gleichermaßen Wert legen. Auch das Deployment und die Integration von wghttp in bestehende Linux-Umgebungen sind dank der gängigen Paketabhängigkeiten wie iproute2 und wireguard-tools unkompliziert. Viele Linux-Distributionen bieten die nötigen Pakete in ihren Repositories an.

Durch den Rust-Build-Prozess können Anwender spezifische Anpassungen vornehmen oder die neueste Version direkt aus dem Quellcode kompilieren. Die Open-Source-Community profitiert zudem von ausführlichen Tests, die einen stabilen Betrieb sicherstellen. Einige dieser Tests setzen root-Rechte voraus, da sie tief ins System eingreifen, wie etwa zur Kontrolle der Netzwerkschnittstellen. Trotzdem ist die Testabdeckung breit und ermöglicht es Entwicklern, neue Funktionen zügig und sicher zu integrieren. Ein entscheidender Vorteil von wghttp ist seine Zero-Log-Philosophie.

Das bedeutet, dass es per Design keine Log-Daten speichert, was insbesondere für datenschutzbewusste Anwender und Organisationen von großem Interesse sein kann. Gleichzeitig trägt die schlanke Bauweise dazu bei, Ressourcen effizient zu nutzen und den Datenverkehr auf ein Minimum zu reduzieren. Zusammenfassend stellt wghttp eine moderne, sichere und benutzerfreundliche Lösung zur Verwaltung von WireGuard-Geräten dar, die sich sowohl für kleine Teams als auch für größere Umgebungen eignet. Durch das RESTful API-Design, die native Unix-Domain-Socket-Unterstützung und das optionale TLS-Gateway über Caddy wird die Zugänglichkeit und Sicherheit auf hohem Niveau gewährleistet. Im Bereich der Netzwerksicherheit und VPN-Verwaltung ist Flexibilität ebenso wichtig wie Kontrolle.

Mit wghttp erhalten Administratoren ein zuverlässiges Werkzeug, das diese Anforderungen optimal erfüllt, indem es die Möglichkeiten von WireGuard mit den Vorteilen moderner Webtechnologien kombiniert. Die Entscheidung für wghttp kann dabei nicht nur die Effizienz in der Netzwerkverwaltung steigern, sondern auch die Sicherheit und Verfügbarkeit der VPN-Dienste langfristig verbessern. Die stetige Entwicklung in der Open-Source-Community verspricht zudem, dass wghttp in Zukunft weitere Funktionen und Optimierungen erfahren wird. Für alle, die WireGuard im professionellen Umfeld einsetzen und zugleich eine einfache, aber leistungsfähige Verwaltungsoberfläche suchen, ist wghttp daher eine wertvolle Option, die sich lohnt, näher betrachtet zu werden.