In der Welt der Cyberkriminalität hat sich die Malware-Landschaft in den letzten Jahren kontinuierlich weiterentwickelt. Besonders im Bereich der Post-Exploitation, also der Phase nach dem ersten erfolgreichen Eindringen in ein Netzwerk, gewinnen spezialisierte bösartige Programme zunehmend an Bedeutung. Die Malware Skitnet, auch unter dem Namen Bossnet bekannt, stellt hierbei ein exemplarisches Beispiel für fortschrittliche Schadsoftware dar, die von Erpresser-Gruppierungen gezielt eingesetzt wird, um kompromittierte Systeme weiter auszunutzen und zu kontrollieren. Skitnet ist spätestens seit Anfang 2025 ein Thema für Sicherheitsexperten und stellt eine neue Stufe im Spiel um die Kontrolle über IT-Systeme dar. Ihre Vielseitigkeit, Effizienz und Hackerfreundlichkeit ermöglichen nicht nur schnelle Einsätze, sondern erschweren auch die Rückverfolgung der Übeltäter erheblich.

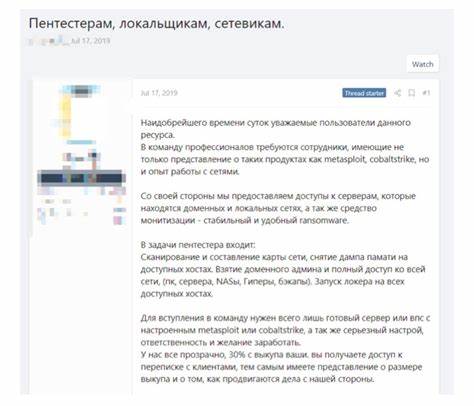

Das macht sie zu einer gefürchteten Waffe in den Händen von Cyberkriminellen. Die ersten Hinweise auf Skitnet als Bedrohung tauchten bereits im April 2024 auf Hackerforen auf, von wo aus sich die Malware zügig unter verschiedenen Erpressergruppen wie BlackBasta und Cactus verbreitete. Experten des Sicherheitsunternehmens Prodaft analysieren die Schadsoftware intensiv und geben wertvolle Einblicke in deren Funktionsweise und Einsatzmethoden. Ein technisches Herzstück von Skitnet ist der initiale Loader, welcher in der Programmiersprache Rust geschrieben ist. Nach erfolgreichem Start auf dem Zielgerät entschlüsselt dieser einen in Nim verfassten Payload, der mit dem modernen ChaCha20-Algorithmus verschlüsselt ist.

Das Ziel ist, den schädlichen Code möglichst unbemerkt im Arbeitsspeicher abzulegen, um die Erkennung durch Antiviren-Software zu erschweren. Die Payload erzeugt einen sogenannten Reverse-Shell über Domain Name System (DNS) Anfragen, was eine besonders unauffällige und schwer zu blockierende Verbindung mit dem Command-and-Control-Server (C2) erlaubt. Die Kommunikation erfolgt dabei über zufällig generierte DNS-Abfragen und -Antworten, die den Datenverkehr zwischen Opfermaschine und Angreifer verschleiern. Im Hintergrund der Malware laufen mehrere Threads zeitgleich – ein Thread sendet Signale via DNS, ein anderer kontrolliert und extrahiert Kommandoausgaben, während ein dritter auf Befehle aus DNS-Antworten lauscht und diese entschlüsselt ausführt. Neben DNS werden auch HTTP-Verbindungen genutzt, um die C2-Kommunikation weiter zu diversifizieren und Resilienz gegen Netzwerkschranken zu erreichen.

Die Schädlinge verfügen über eine Verwaltungspanel, mit der Angreifer den Status des infizierten Geräts überwachen können. Dort sind Informationen wie IP-Adresse, geografischer Standort und Systemzustand ersichtlich. Von dort aus werden auch Sekundärbefehle eingespielt, um das Verhalten der Malware anzupassen und verschiedene Angriffsaktionen auszuführen. Ein wesentliches Merkmal von Skitnet ist die Unterstützung diverser Funktionsbefehle. Zum Beispiel kann sich die Malware über den Befehl "startup" fest im System verankern.

Dabei werden drei Dateien, darunter eine schädliche DLL, auf dem Computer installiert. Zusätzlich erzeugt sie einen Shortcut im Startup-Ordner, der auf ein scheinbar legitimes Programm namens ISP.exe verweist, das eigentlich zur Asus-Software gehört. Über die DLL wird ein PowerShell-Skript namens pas.ps1 ausgeführt, das dauerhaft die Verbindung zum Angreifer aufrechterhält und so die Kontrolle sichert.

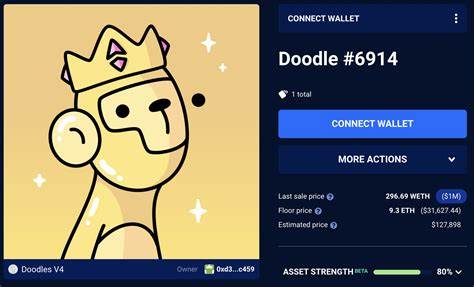

Mit dem Befehl "Screen" kann Skitnet Screenshots vom Desktop des Opfers anfertigen. Die Bilder werden dann automatisch über den Bildhosting-Dienst Imgur hochgeladen, wobei die Links zurück an den C2-Server gesendet werden. Dies eröffnet den Cyberkriminellen Einblick in die Aktivitäten des Anwenders und kann zur Informationsgewinnung, beispielsweise zum Überwachen von Passworteingaben, dienen. Gerade im Kontext von Erpressungen kann ein Beweisvideo oder -bild weitere Druckmittel schaffen. Die Funktionen "Anydesk" und "Rutserv" ermöglichen das heimliche Herunterladen und Installieren von Remote-Access-Tools.

Diese Programme erlauben den direkten Fernzugriff auf die kompromittierte Maschine, wobei Anwender trotz der Bedienung keinen sichtbaren Hinweis wie ein geöffnetes Fenster oder Tray-Icon bekommen. Die Backdoors sorgen für eine dauerhafte Präsenz, die schwer zu erkennen und zu entfernen ist. Über den Befehl "Shell" wird ein interaktiver PowerShell-Zugang bereitgestellt. Sobald die Shell gestartet ist, werden alle paar Sekunden neue Befehle abgefragt, die vom Angreifer eingegeben werden können. Die Ausgaben der ausgeführten Befehle werden wiederum an den Kontrollserver geschickt, was dynamische Steuerung und Nachladen von schadhaften Modulen ermöglicht.

Interessanterweise verfügt Skitnet auch über eine Funktion, die die auf dem infizierten System installierten Schutzprogramme abfragt. Dies geschieht über Windows Management Instrumentation (WMI) mit einer Abfrage in der SecurityCenter2-Registrierung, die alle Antivirusprodukte auflistet. Informationen über vorhandene Sicherheitssoftware helfen Angreifern, Schwachstellen besser zu identifizieren und das Vorgehen entsprechend anzupassen. Ein weiteres Feature sind die leistungsfähigen Möglichkeiten des .NET-Loaders, der es erlaubt, PowerShell-Skripte im Speicher auszuführen.

Das eröffnet flexible Anpassungen, so dass Angreifer ihre Malware akribisch an die jeweilige Zielumgebung anpassen können, ohne neue Binärdateien hochladen zu müssen. Diese Fähigkeit sorgt zusätzlich dafür, dass herkömmliche Sicherheitsmechanismen schwerer anschlagen. Skitnet steht exemplarisch für den Trend, dass Erpressergruppen zunehmend auf vorgefertigte, modulare Malware-Lösungen zurückgreifen. Die Entwicklung eigener maßgeschneiderter Schadsoftware erfordert hochqualifizierte Entwickler und ist oft mit hohen Kosten verbunden. Durch den Einsatz von verbreiteten Malware-Tools wie Skitnet können Cyberkriminelle kostengünstig und schnell aktiv werden.

Zudem erschwert der breite Einsatz der gleichen Malware die genaue Attribution von Angriffen und schützt die Hintermänner vor Entdeckung. Die Sicherheitsforscher von Prodaft veröffentlichen regelmäßig Indikatoren für Kompromittierungen (Indicators of Compromise) für Skitnet auf Plattformen wie GitHub. Diese Hinweise sind für IT-Sicherheitsverantwortliche wertvoll, um eigene Systeme besser absichern und eventuell betroffene Maschinen zeitnah identifizieren zu können. Die Verbreitung von Skitnet ist vor allem in Unternehmensnetzwerken besorgniserregend. Die Malware kann dort im Nachgang von erfolgreichen Einbrüchen weiter Schaden anrichten, sensible Daten ausspähen, weitere Schadsoftware einschleusen oder Remotezugriffe sicherstellen.

Für Administratoren gilt es, neben den klassischen Schutzmaßnahmen wie Firewalls und Antivirenprogrammen auch DNS-Anfragen verstärkt zu überwachen. Die ungewöhnlichen Muster des DNS-Traffics können Hinweise auf die Präsenz solcher DNS-basierten Kommunikationskanäle geben. Netzwerkanalysen, Anomalieerkennung und das Blockieren von verdächtigen Verbindungen sind entscheidend, um Angriffe frühzeitig zu erkennen und ihre Ausweitung zu verhindern. Die Geschichte von Skitnet verdeutlicht, wie sich Cyberangriffe professionalisieren. Angreifer nutzen moderne Verschlüsselungen, Tarntechniken und ein multiprozessbasiertes Design, um ihre Aktivitäten zu verschleiern.

Gleichzeitig bietet die Malware eine intuitive Steuerung durch die Angreifer, was die Effektivität der Attacken erhöht. Für Unternehmen und Privatpersonen ist es daher wichtiger denn je, sich auf mehrschichtige Sicherheitsstrategien zu konzentrieren, regelmäßige Updates durchzuführen und Mitarbeiterschulungen zu verinnerlichen. Das Bewusstsein für aktuelle Bedrohungen sowie die Kooperation mit IT-Sicherheitsdienstleistern kann helfen, den Schaden durch solche ausgereiften Malware-Familien zu minimieren. Im digitalen Zeitalter sind solche aggressiven Erpressungstools wie Skitnet eine ernsthafte Gefahr. Es lohnt sich, kontinuierlich über die Neuerungen auf dem Malware-Markt informiert zu sein, um rechtzeitig reagieren zu können.