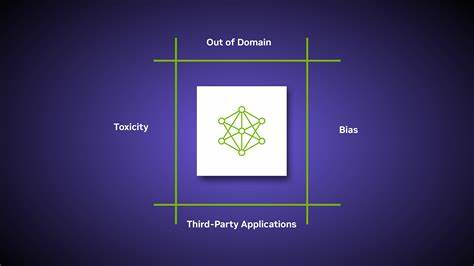

In einer zunehmend vernetzten Welt wachsen die Anforderungen an die Sicherheit eingebetteter Systeme kontinuierlich. Insbesondere bei kritischen Anwendungen wie industrieller Steuerung, Medizintechnik und Verteidigungssystemen ist der Schutz sensibler Daten und Prozesse unabdingbar. Hier setzt das vertrauliche Rechnen (Confidential Computing) an, das darauf ausgelegt ist, auch in potenziell unsicheren Umgebungen den Schutz der Daten während der Verarbeitung zu gewährleisten. Besonders spannend ist die Entwicklung im Kontext der offenen RISC-V-Architektur, deren Offenheit und Modularität eine ideale Grundlage für vertrauenswürdige und hochsichere Systeme bietet.Vertrauliches Rechnen im Allgemeinen bezeichnet eine Technologie, bei der Daten in isolierten, geschützten Umgebungen verarbeitet werden, sogenannten Trusted Execution Environments (TEE).

Diese Umgebungen schützen Daten und Code vor unautorisiertem Zugriff selbst durch privilegierte Software wie das Betriebssystem oder Hypervisoren. Das Konzept gewinnt im Embedded-Bereich zunehmend an Bedeutung, da ohne entsprechende Sicherheitsmechanismen selbst implementierte Firewalls und Software-Sicherheitslösungen häufig angreifbar sind.Die Herausforderung bei eingebetteten Systemen liegt jedoch darin, Ressourcenrestriktionen, wie begrenzte Rechenleistung, Speicher und Energieversorgung, mit hohen Sicherheitsanforderungen zu vereinen. Das offene RISC-V-Ökosystem bietet eine vielversprechende Basis, um maßgeschneiderte Sicherheitslösungen zu entwickeln, die diese Anforderungen optimal erfüllen. Zusätzlich ermöglicht die freie Verfügbarkeit von Spezifikationen und Designs schnelle Innovation und Anpassbarkeit, ohne proprietäre Einschränkungen traditioneller Architekturen.

Einer der Schlüsselfaktoren für langfristig vertrauenswürdige Systeme ist die Formalverifizierung. Dabei wird die korrekte und sichere Funktionsweise sicherheitskritischer Komponenten mathematisch bewiesen. Im Kontext vertraulichen Rechnens für RISC-V eingebettete Systeme wurde beispielhaft der sogenannte Security Monitor entwickelt, der als formell verifizierte Sicherheits-Firmware agiert. Diese Komponente überwacht Zugriffe, isoliert Arbeitslasten und gewährleistet, dass vertrauliche Operationen nur unter strikt definierten Bedingungen stattfinden. Das formale Vorgehen reduziert dadurch die Angriffsfläche beträchtlich und erhöht das Vertrauen auch bei hoher Bedrohungslage.

Neben der Formalverifizierung spielt die Integration postquantenresistenter Kryptografie eine wichtige Rolle. Da etablierte kryptografische Verfahren durch die potenzielle Entwicklung leistungsfähiger Quantencomputer bedroht sind, ist die Einbindung zukunftssicherer Algorithmen essenziell. Die Verwendung von ML-KEM (Meta-Lattice Key Encapsulation Mechanism), SHA-384 sowie AES-GCM-256 als verschlüsselnde Sicherheitsschicht in aktuellen Implementierungen zeigt das Bewusstsein und die Bereitschaft, modernste Kryptotechnologien zum Schutz der Daten im Embedded-Bereich einzusetzen.Ein weiteres Merkmal des ACE-Projekts (Assured Confidential Execution) für RISC-V ist die Unterstützung von lokalem Attestationsmechanismus. Dies ermöglicht das Authentifizieren vertraulicher virtueller Maschinen, ohne dass eine durchgängige Netzwerkverbindung notwendig ist – ein großer Vorteil für sicherheitskritische, isolierte Embedded-Szenarien.

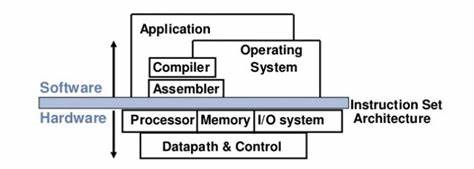

Die lokale Attestation prüft die Integrität der ausführenden Umgebung und baut eine Vertrauensbeziehung auf, die Angriffe durch manipulierte Software verhindert.Technisch basiert das Projekt auf einer 64-Bit RISC-V Architektur mit den wichtigsten Extensions wie Integer (I), Atomic (A), Hypervisor (H), Physical Memory Protection (PMP), Memory Management Unit (MMU) und weiteren Erweiterungen für Prozessor-Erweiterungen und Interrupt-Management. Dies garantiert eine ausreichende Hardwareressource, um den Sicherheitsmonitor und die virtualisierten Instanzen effizient und sicher auszuführen.Die Entwicklung ist eng mit Open-Source-Prinzipien verbunden: Der Quellcode von ACE-RISCV ist öffentlich verfügbar, was es unabhängigen Forschern und Entwicklern ermöglicht, die Sicherheit zu überprüfen, Verbesserungen beizutragen oder das System an unterschiedliche Einsatzszenarien anzupassen. Dieses Vorgehen fördert Transparenz und stärkt die Akzeptanz in der Community sowie bei industriellen Anwendern.

Der Aufbau und die Inbetriebnahme erfordern einen modernen Entwicklungs- und Buildprozess. Baugruppen wie ein Linux-basierter KVM-Hypervisor, ein vertraulicher Linux-Gast sowie Firmware-Komponenten sind vollständig in Rust, C und weiteren Sprachen entwickelt und müssen auf entsprechenden RISC-V Entwicklungsboards oder Emulatoren kompiliert werden. Die relative Komplexität des Buildprozesses ist ein Spiegelbild der technischen Tiefe und ermöglicht ein feingranulares Debugging und eine umfassende Sicherheitsanalyse.Praxisbeispiele illustrieren den Nutzen dieser Technologie eindrucksvoll: Ein vertraulicher Linux-basierter VM-Gast kann mit lokal attestierten Schlüsseln arbeiten, die vom Security Monitor verwaltet werden. Der Zugriff auf geheime Daten erfolgt nur innerhalb dieses geschützten Kontexts, wodurch Manipulationen an der Host-Umgebung ausgeschlossen sind.

Zukünftige Weiterentwicklungen zielen auf die Integration mit Verschlüsselungstechniken wie dm-crypt und LUKS ab, womit auch das Root-Filesystem sicher verschlüsselt und nur nach erfolgreicher Attestation entschlüsselt werden kann.Zusammenfassend lässt sich sagen, dass das presidierende Prinzip von ACE-RISCV und ähnlich gelagerten Projekten eine sichere und vertrauenswürdige computergestützte Umgebung ohne Abhängigkeit von Hardwareherstellern oder proprietären Sicherheitsmodulen darstellt. Insbesondere der Fokus auf Formalverifizierung, moderne kryptografische Verfahren und flexible Architektur macht die Lösung zu einer Schlüsseltechnologie für die Zukunft hochsicherer Embedded-Systeme.Die Kombination von Open-Source-Entwicklung, postquantenresistenter Kryptografie und rigoros geprüfter Sicherheit stellt einen Paradigmenwechsel dar und ebnet den Weg für neue Anwendungen in Bereichen wie IoT, Automotive, Industrieautomation und kritischer Infrastruktur. Die Herausforderungen bleiben jedoch groß und erfordern eine enge Zusammenarbeit von Forschern, Hardware-Designern und Sicherheitsingenieuren, um die Systeme kontinuierlich gegen neue Bedrohungen zu wappnen.

In der schnelllebigen Welt der eingebetteten Systeme sind Projekte wie ACE-RISCV Leuchtfeuer, die den Weg zu einem wirklich vertrauenswürdigen Computing eröffnen. Mit dem klaren Ziel, sichere und überprüfbare Umgebungen für sensible Daten zu schaffen, treiben diese Entwicklungen den Fortschritt hin zu einer Welt voran, in der Sicherheit kein Luxus mehr ist, sondern Grundvoraussetzung für technologische Innovation.

![Nuclear Propulsion in Space [video]](/images/DE51022A-E7D7-4EC5-81C2-100E2C6B6BAA)