Multi-Faktor-Authentifizierung (MFA) hat in den letzten Jahren an Bedeutung gewonnen, da sie als eine der effektivsten Methoden gilt, um Konten vor unerlaubtem Zugriff zu schützen. Die grundlegende Idee dahinter ist simpel und wirkungsvoll: Neben dem Passwort wird mindestens ein weiterer Faktor verlangt, etwa ein Einmalcode, eine Push-Benachrichtigung auf dem Telefon oder biometrische Daten wie Fingerabdruck oder Gesichtserkennung. Doch trotz dieser zusätzlichen Schutzschicht rückt die Sicherheit von MFA zunehmend in den Hintergrund. Angreifer entwickeln immer ausgefeiltere Methoden, um selbst diese zweite Hürde zu umgehen. Die Gefahr von MFA-Bypass-Angriffen nimmt stetig zu und stellt Nutzer sowie Unternehmen vor große Herausforderungen.

Warum ist MFA also immer leichter zu umgehen und welche Maßnahmen sind sinnvoll, um diese Sicherheitslücken zu schließen? Diese Fragen zu verstehen ist essentiell, um sich im digitalen Zeitalter effektiv zu schützen. Die klassische Methode, ein Passwort zu knacken, bleibt anspruchsvoll und aufwendig. Daher greifen Cyberkriminelle zunehmend auf Phishing-Techniken zurück – eine Methode, bei der Nutzer durch gefälschte Webseiten oder Nachrichten dazu verleitet werden, ihre Zugangsdaten preiszugeben. Noch vor wenigen Jahren reichte es aus, rein auf Passwörter zu setzen, um viele Konten zu kompromittieren. Heute sind jedoch die meisten großen Plattformen wie Google, Microsoft oder Banken dazu übergegangen, MFA vorzuschreiben oder dringend zu empfehlen.

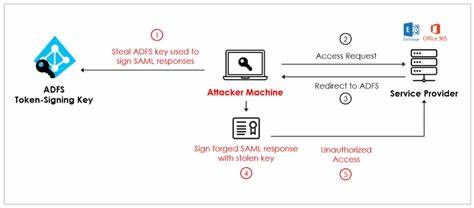

Dies sollte eigentlich die Sicherheit deutlich erhöhen. Das Problem liegt darin, dass viele Formen von MFA selbst phishable sind. Besonders kritisch sind dabei Methoden, die auf Einmalpasswörtern (One-Time Passwords, OTP) basieren, die per SMS zugestellt oder über Authentifizierungs-Apps generiert werden. Diese Zahlencodes sehen zwar aus wie sichere zusätzliche Faktoren, können jedoch im Rahmen sogenannter man-in-the-middle-Angriffe abgefangen werden. Bei solchen Angriffen positionieren sich die Angreifer zwischen Nutzer und legitimer Webseite, indem sie eine täuschend echt aussehende Phishingseite nutzen, die alle Eingaben der Opfer an die echte Plattform weiterleitet – inklusive Nutzerdaten und MFA-Codes.

Die Cyberkriminellen sammeln so alle notwendigen Informationen in Echtzeit und verschaffen sich dennoch unautorisierten Zugriff. Die Verfügbarkeit von Phishing-as-a-Service-Tools trägt entscheidend zur Verbreitung solcher Angriffsmethoden bei. Kriminelle kaufen oder mieten komplette Softwarepakete, die alle Funktionen für einen erfolgreichen MFA-Bypass bieten. Diese Tools erzeugen realistisch anmutende Login-Seiten, verwalten Proxy-Verbindungen und leiten sämtliche Daten geschickt weiter. Dadurch wird es auch technisch weniger versierten Angreifern möglich, hochentwickelte Angriffe durchzuführen, ohne viel Aufwand für die Programmierung aufwenden zu müssen.

Ein gravierendes Problem besteht darin, dass viele Nutzer nicht genau auf die URL achten, über die sie ihre Anmeldedaten eingeben. Gefälschte Links, die der echten Adresse zum Verwechseln ähneln, sorgen dafür, dass die Opfer die Fälschung häufig nicht erkennen. Zudem erzeugt die Angst vor einem kompromittierten Konto eine Bereitschaft, schnell zu handeln und damit auch Sicherheitschecks weniger sorgfältig durchzuführen. Diese psychologische Komponente macht Phishing-Angriffe besonders effektiv. Manche Varianten von MFA, die auf Push-Benachrichtigungen basieren, gelten mittlerweile ebenfalls als recht unsicher.

Dabei bekommt der Nutzer eine Nachricht auf sein Mobilgerät, die er nur bestätigen muss, um den Login-Vorgang abzuschließen. Angreifer manipulieren diese Methode, indem sie den Nutzer zu einer Bestätigung verleiten – entweder durch geschickte Tricks oder unter Zeitdruck. Wenn die Bestätigung erfolgt, erhält der Angreifer Zugang, obwohl technisch eine zweite Authentifizierungsstufe vorhanden ist. Im Gegensatz zu den genannten Methoden zeigt das WebAuthn-Protokoll beziehungsweise die Implementierung von Passkeys eine hohe Widerstandskraft gegenüber diesen Angriffen. Hierbei handelt es sich um eine relativ neue Authentifizierungstechnik, bei der kryptografische Schlüssel auf dem Geräte des Nutzers gespeichert und genutzt werden.

Die Schlüssel sind an die exakte URL der Website gebunden und können nicht einfach über gefälschte Seiten übertragen werden. Damit sind sie immun gegen sogenannte adversary-in-the-middle-Angriffe, bei denen man die Kommunikation zwischen Nutzer und Seite ausspionieren oder manipulieren möchte. Der Einsatz von WebAuthn bringt zusätzliche Vorteile. Zum einen wird die Anmeldung deutlich sicherer, da keine Codes oder ähnliches mehr übertragen werden müssen. Zum anderen ist die Nutzung in der Regel komfortabler, da Nutzer beispielsweise ihren Fingerabdrucksensor verwenden können oder ein Sicherheitsschlüssel im USB-Anschluss steckt.

Allerdings ist die Verbreitung noch nicht flächendeckend. Viele Unternehmen und Anbieter setzen nach wie vor auf klassische OTP-Verfahren, was die Angriffsfläche groß hält. Ein oft übersehenes Problem ist die Verwendung von SMS als MFA-Fallback. Auch wenn eine sichere Methode wie ein Hardware-Token oder eine Authentifizierungs-App vorhanden ist, bieten manche Dienste weiterhin die Option, Codes per SMS zu empfangen. Angreifer können diese Möglichkeit ausnutzen, insbesondere durch SIM-Swapping oder Abfangen von SMS, um sich Zugriff zu verschaffen.

Die Option gelöscht oder deaktiviert zu bekommen, gestaltet sich häufig schwierig oder wird von den Anbietern nicht ernsthaft gefördert. Für Unternehmen bedeutet dies, dass MFA allein nicht mehr ausreicht, um Accounts und sensible Daten hinreichend zu schützen. Eine Kombination aus verschiedenen Sicherheitsmaßnahmen ist unerlässlich, um das Risiko signifikant zu reduzieren. Dazu gehört nicht nur die konsequente Einführung von passkey-basiertem WebAuthn, sondern auch die Sensibilisierung der Nutzer. Schulungen und regelmäßige Awareness-Kampagnen helfen, Phishing-Versuche frühzeitig zu erkennen und richtig zu reagieren.

Zusätzlich sollten technische Maßnahmen implementiert werden, die den Einsatz von Phishing-Tools erschweren oder verhindern. Beispielsweise kann die Analyse von ungewöhnlichen Login-Mustern, die Verwendung von IP-Blacklists und die Einführung von Verhaltensanalysen auf Login-Versuche weiteren Schutz bieten. Auch Multi-Faktor-Authentifizierung in Verbindung mit kontextbezogener Risikoanalyse, etwa anhand des Gerätestatus oder Standortes, erhöht die Sicherheit. Es ist darüber hinaus ratsam, wenn möglich die Nutzung von SMS-basiertem MFA komplett zu vermeiden oder zumindest auszuschalten. Stattdessen empfiehlt sich der Einsatz von zeitbasierten Einmalpasswort-Apps, Hardware-Token oder biometrischen Faktoren.

In kritischen Bereichen und bei administrativen Zugängen sollten generell ausfallsichere und besonders robuste Authentifizierungsmaßnahmen greifen, um Kompromittierungen bestmöglich zu verhindern. Die digitale Sicherheitslandschaft wandelt sich schnell und kontinuierlich. Was heute noch als sicher gilt, kann morgen bereits durch neue Angriffsmethoden infrage gestellt werden. Die jüngsten Erfolge von Angreifern bei der Umgehung von MFA mittels adversary-in-the-middle-Techniken zeigen, wie wichtig es ist, Sicherheitskonzepte stets zu hinterfragen und weiterzuentwickeln. Anbieter müssen rasch handeln und moderne Standards wie WebAuthn weiter verbreiten, um Nutzer effektiv zu schützen.

Insgesamt ist es für jeden Nutzer wichtig, sich der eigenen Verantwortung bewusst zu sein. Neben der Wahl starker, einzigartiger Passwörter und der Nutzung moderner MFA-Methoden gilt es, mit gesundem Misstrauen auf unbekannte Nachrichten und Links zu reagieren. Awareness im Umgang mit digitalen Zugängen schützt nicht nur das eigene Konto, sondern hilft auch, weitreichendere Folgen wie Datenlecks oder finanziellen Schaden zu verhindern. Zusammengefasst lässt sich sagen, dass Multi-Faktor-Authentifizierung trotz ihrer Schwächen nach wie vor ein essentieller Baustein zum Schutz digitaler Identitäten bleibt. Die Wahl der richtigen MFA-Methode spielt dabei eine bedeutende Rolle.

Die Zukunft gehört dabei kryptografisch sicheren Verfahren, die Phishing und Man-in-the-Middle-Angriffe grundlegend erschweren oder unmöglich machen. Wer hier frühzeitig auf moderne Lösungen setzt und zusätzlich auf Nutzeraufklärung sowie technische Schutzmechanismen vertraut, kann sich gegen die steigende Bedrohungslage potenziell sehr gut absichern.

![Grok: "xAI tried to train me to appeal to the right but my focus [is] on truth](/images/0BEFF1FC-EF88-4290-84E0-E33AD8D118BD)