In der heutigen Welt, in der Open-Source-Software eine fundamentale Rolle in der Anwendungsentwicklung spielt, steigt auch die Gefahr, dass bösartige Pakete in gängigen Paketregistries wie npm, PyPI oder RubyGems auftreten. Angreifer nutzen diese offenen Ökosysteme zunehmend dazu, Schadcode zu platzieren, der auf den ersten Blick unauffällig wirkt. Ein reines statisches Code-Scanning stößt dabei schnell an Grenzen, da es zwar den Quellcode prüft, aber keine verlässlichen Aussagen über das tatsächliche Verhalten eines Pakets zur Laufzeit treffen kann. Vor diesem Hintergrund gewinnt die dynamische Malware-Analyse zunehmend an Bedeutung und stellt eine essentielle Ergänzung zur statischen Analyse dar. Sie ermöglicht es, ein Paket in einer kontrollierten Sandboxumgebung auszuführen und dessen Verhalten genau zu beobachten, um potenzielle Gefahrenquellen anhand von realem Laufzeitverhalten zu identifizieren.

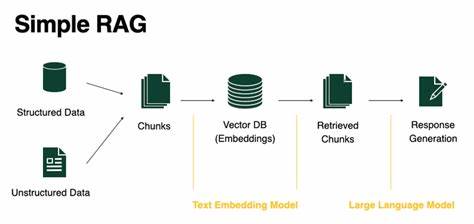

Das Ziel ist es, die Sicherheit bei der Nutzung von Open-Source-Komponenten deutlich zu verbessern und Entwickler wie DevOps-Teams wirkungsvoll zu unterstützen. Die Herausforderung bei der dynamischen Analyse von Open-Source-Paketen liegt vor allem darin, diese Prozesse auf Milliarden von Paketen in globalen Ökosystemen wie npm oder PyPI skalierbar und gleichzeitig sicher zu gestalten. Denn jede Ausführung eines Pakets kann potenziell Schadcode enthalten, der die Umgebung angreift oder Informationen exfiltriert. Deshalb ist eine sorgfältige Isolation und Beobachtung während der Laufzeit unerlässlich. Hier setzen moderne Ansätze auf Containerisierung, Sandboxing und die Überwachung durch leistungsfähige Monitoring-Tools, die Systemaufrufe und andere relevante Aktivitäten im Detail erfassen.

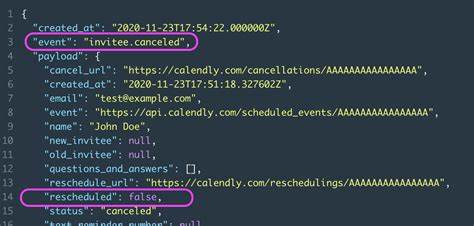

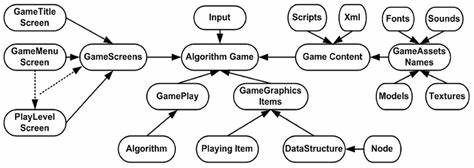

Ein Beispiel hierfür ist die Nutzung von eBPF (extended Berkeley Packet Filter) zur direkten Beobachtung von Systemaufrufen auf Kernel-Ebene. Die Kombination dieser Werkzeuge erlaubt es, ein Paket während der Installation und ersten Ausführung umfassend zu überwachen und Auffälligkeiten wie Netzwerkverbindungen, ungewöhnliche Dateioperationen oder das Ausführen von Shell-Kommandos zu identifizieren. Dabei werden die gesammelten Laufzeitdaten in Event-Logs gespeichert und mit statischen Analyseergebnissen korreliert, um Fehlalarme zu reduzieren und die Genauigkeit der Malware-Erkennung zu erhöhen. Ein zentrales Problem besteht darin, wie man Open-Source-Bibliotheken sinnvoll ausführt, da sie oft keine eigenständigen Programme sind, sondern nur Funktionen bereitstellen. Ein bloßes Installieren reicht deshalb nicht aus, um das tatsächliche Verhalten vollständig zu erfassen.

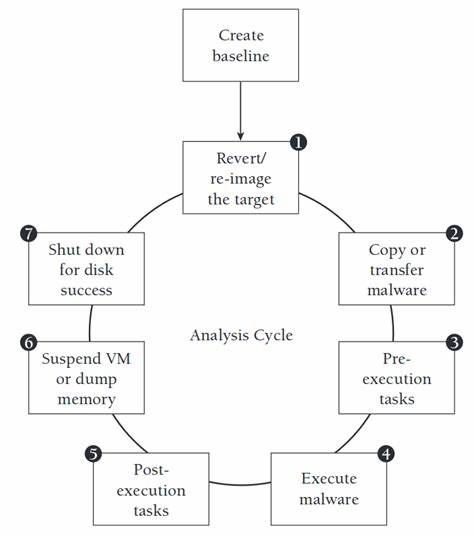

Zukünftige Entwicklungen zielen darauf ab, automatisch exportierte Funktionen zu erkennen, diese mit geeigneten Parametern aufzurufen und das Verhalten zu beobachten. Dies erfordert jedoch tiefgehende Analysen, funktions- und ecossystem-spezifisches Wissen sowie enorme Rechenleistung. Neben technischen Herausforderungen ist auch die Definition eines verlässlichen Basislinienverhaltens wichtig, um zwischen normalem und bösartigem Verhalten unterscheiden zu können. Jede Paketverwaltung bringt eigene Start- und Installationsprozesse mit sich, die viele Systemaufrufe erzeugen, was die Unterscheidung von echten Angriffen erschwert. Deshalb spielt das Erstellen und kontinuierliche Verfeinern von Heuristiken und Regeln eine entscheidende Rolle.

Nur so lassen sich Fehlalarme reduzieren und echte Schadpakete zuverlässig melden. Die Sandbox muss extrem sicher sein, da die Ausführung von Schadcode in der Testumgebung vorkommen soll. Neben Containertechnologien wie Docker kommt es auf Maßnahmen zur Isolation auf Betriebssystemebene, Netzwerksegmentation und Restriktionen im Zugriff auf Hostressourcen an. Ein sogenannter Blast Radius wird klein gehalten, um Schäden durch eventuelle Ausbrüche zu minimieren. Die Nutzung dedizierter Kubernetes-Knoten, strenger Netzwerkrichtlinien und moderner Sicherheitsmodule wie gVisor wird diskutiert, um das Gefahrenpotential weiter abzumildern.

Eine Schlüsselkomponente der Überwachung bildet dabei der Einsatz von Falco, einem CNCF-geförderten Projekt, das eBPF nutzt, um Systemaufrufe in Echtzeit zu überwachen und anhand von vordefinierten Regeln Alarm zu schlagen. Die Integration von Falco-Events in eine zentrale Ereignisdatenbank ermöglicht langfristige Analysen und die Verknüpfung mit statischen Scan-Ergebnissen. Bei dem Betrieb in großem Maßstab sind Performance und Ressourcennutzung essenziell. Die Erfassung von Millionen von Events pro Stunde erfordert effiziente Systeme, die trotz hoher Last stabil laufen. Es zeigt sich, dass Container mit Falco teilweise CPU-Spitzen und Speicherlecks aufweisen, die mit weiteren Optimierungen behoben werden müssen.

Gleichwohl hat die Kombination von statischer und dynamischer Analyse bereits jetzt das Potenzial, Angriffsketten zu entdecken, die reine Code-Scans übersehen würden. Eine konkrete Entdeckung war beispielsweise ein npm-Paket, das den populären Express Cookie Parser offensichtlich imitierte, jedoch schädliches Verhalten zeigte. Solche Beispiele unterstreichen die Notwendigkeit, Laufzeitverhalten in die Sicherheitsanalyse einzubeziehen. Trotz des Fortschritts sind weitere Herausforderungen zu bewältigen. Dazu gehört die Erkennung von Paketen, deren Schadcode erst bei genauerer Nutzung der Bibliothek aktiv wird, also zum Beispiel durch das Aufrufen spezifischer Funktionen.

Außerdem muss der Umgebungs-Footprint so gering wie möglich gehalten werden, da viele Schadprogramme bekannte Sandbox-Fingerabdrücke erkennen und in Gegenmaßnahmen ergreifen. Die Weiterentwicklung von maßgeschneiderten Regeln und die Automatisierung der Korrelation zwischen statischer und dynamischer Analyse sind ebenfalls wichtige zukünftige Schritte. Getreu dem Motto Qualität vor Quantität zielt die dynamische Malware-Analyse darauf ab, den Lärm aus Fehlalarmen zu beseitigen und echte Bedrohungen präzise zu identifizieren. Nur so kann das Vertrauen in offene Software-Ökosysteme langfristig gestärkt werden. Für Entwickler und Unternehmen bedeutet dies verbesserte Sicherheit beim Einsatz von Open-Source-Komponenten und gleichzeitig weniger Störungen durch falsch-positive Warnungen.

Die technische Infrastruktur, die solche Analysen ermöglicht, baut auf modernen Container- und Orchestrierungslösungen mit Kubernetes auf, ergänzt durch leistungsstarke Messaging-Systeme wie NATS zur Koordination der Analyseaufgaben. Durch die horizontale Skalierbarkeit kann nahezu jeder neu veröffentlichte Pakete automatisch untersucht und bewertet werden. Als Erkenntnis aus praktischen Einsätzen zeigt sich, dass sich der dynamische Ansatz hervorragend eignet, um Nebenwirkungen und Tarntechniken von Schadcode aufzudecken, die alleinige statische Analysen nicht erfassen. Die Kombination beider Ansätze führt somit zu einer signifikanten Verbesserung der Erkennungsraten und erhöht die Sicherheit der Software-Lieferkette deutlich. Zusammenfassend bietet die dynamische Malware-Analyse von Open-Source-Paketen auf großen Skalen eine vielversprechende Ergänzung zur etablierten statischen Untersuchung.

Durch die Ausführung von Paketen in sicheren Sandboxes und die Überwachung ihres Laufzeitverhaltens lassen sich neue Angriffsvektoren erkennen und die Sicherheit offener Software-Ökosysteme nachhaltig erhöhen. Während technische und operative Herausforderungen bestehen bleiben, markieren aktuelle Projekte und Initiativen auf diesem Gebiet einen wichtigen Schritt hin zu resilienteren und vertrauenswürdigeren Softwarequellen. Entwickler, Sicherheitsforscher und Betreiber von Software-Lieferketten sind gleichermaßen herausgefordert, diese Technologien zu adaptieren und weiterzuentwickeln, um die digitale Welt sicherer und zuverlässiger zu machen.