In der heutigen digitalen Handelswelt sind Online-Shops das Herzstück vieler Unternehmen. Sie bieten Kunden eine einfache Möglichkeit, Produkte zu finden und zu kaufen – rund um die Uhr, überall auf der Welt. Genau deshalb ist Sicherheit im E-Commerce ein entscheidender Faktor. Eine kürzlich von der Sansec Forensics Team entdeckte Hintertür in beliebten E-Commerce-Komponenten hat die gesamte Branche alarmiert und zeigt, wie verletzlich Händler trotz ausgefeilter Schutzmechanismen sein können. Diese Hintertür wurde als Folge eines koordinierten Supply-Chain-Angriffs in mehreren bekannten Erweiterungen gefunden, die von tausenden Shops weltweit verwendet werden.

Die Brisanz liegt nicht nur in der Komplexität des Angriffs, sondern auch in der langen Zeit, in der das Schadprogramm unentdeckt blieb. Die Malware wurde bereits vor etwa sechs Jahren eingeschleust, wurde jedoch erst Mitte April 2025 aktiv und ermöglichte es den Angreifern, die volle Kontrolle über zahlreiche E-Commerce-Server zu erlangen. Der Ursprung und die Verbreitung der Hintertür Die betroffenen Erweiterungen stammen von drei Hauptanbietern: Tigren, Meetanshi und Magesolution (MGS). Diese Anbieter waren offenbar Opfer eines gezielten Angriffs, bei dem ihre Download-Server kompromittiert wurden. Dadurch konnten die Angreifer manipulierte Versionen ihrer beliebten Module einschleusen, die den Schadcode enthielten.

Insgesamt sind 21 verschiedene Pakete betroffen, darunter unter anderem Ajaxsuite, Ajaxcart, CookieNotice und Lookbook. Da diese Erweiterungen von Hunderten bis zu Tausenden von Shops genutzt werden, ist das Risiko für betroffene Unternehmen enorm. Sansec schätzt, dass zwischen 500 und 1000 Shops weltweit von diesem Backdoor kompromittiert sein könnten, darunter auch ein multinationaler Konzern mit einem Marktwert von 40 Milliarden US-Dollar. Die Natur des Schadcodes und seine Funktionsweise Der Kern der Malware ist eine gefälschte Lizenzprüfung, die im Quellcode über eine Datei namens License.php oder LicenseApi.

php umgesetzt wurde. In dieser versteckten Funktion wird über adminLoadLicense ein Lizenzfile als PHP-Code ausgeführt. Das bedeutet, dass die hinterlegte Backdoor beliebigen Code ausführen kann, ohne dass Shop-Betreiber oder Administratoren dies bemerken. Besonders gefährlich ist, dass in älteren Versionen der Software die Funktion adminUploadLicense genutzt werden konnte, um diese Lizenzdatei hochzuladen, ohne dass eine Authentifizierung erforderlich war. In neueren Versionen wurde zwar eine Abfrage mit einem geheimen Schlüssel eingefügt, die aber auf einem fest codierten Prüfsummenmechanismus basiert und von den Angreifern geknackt werden konnte.

Diese Sicherheitslücke ermöglichte den Angreifern einen ungestörten Zugang zur Ausführung von schädlichem Code auf den Servern der betroffenen Shops. Dadurch hatten sie die Möglichkeit, nicht nur Kundendaten zu stehlen, sondern auch Zahlungssysteme zu manipulieren oder Schadcode an Besucher auszuliefern. Auswirkungen auf Händler und Kunden Die Kompromittierung von Online-Shops über einen solchen Supply-Chain-Angriff hat schwerwiegende Folgen auf mehreren Ebenen. Für Shop-Betreiber bedeutet dies erheblichen Vertrauensverlust, da Kundendaten, Zahlungsinformationen und andere sensible Geschäftsdaten gefährdet sind. Kunden erfahren möglicherweise phishingspezifische Angriffe oder werden Opfer von Betrug, wenn ihre Daten unbemerkt abgegriffen werden.

Zusätzlich können durch Manipulationen Zahlungen umgeleitet oder Produkte gefälscht beworben werden, was zu finanziellen Verlusten führt. Die lange Dauer der unentdeckten Infektion wirft zudem die Frage auf, wie viele Daten und Zugriffe bereits über Jahre hinweg illegal genutzt wurden. Herausforderungen bei der Erkennung und Behebung Die Tatsache, dass die Hintertür bereits seit sechs Jahren in den Erweiterungen vorhanden war, macht diese Attacke besonders ungewöhnlich. Es ist selten, dass solche Backdoors über eine so lange Zeit unentdeckt bleiben, zumal die Sicherheitsbranche mittlerweile sehr wachsam ist. Die Aktivierung der Hintertür begann erst in den letzten Wochen, was darauf hindeutet, dass die Angreifer entweder auf den idealen Zeitpunkt warteten oder die notwendige Infrastruktur für die aktive Ausnutzung erst kürzlich einrichteten.

Für betroffene Shops gestaltet sich die Entfernung der Hintertür als komplexe Aufgabe. Da der Schädling tief in den Erweiterungspaketen versteckt ist, hilft es meist nicht, nur einzelne Dateien zu löschen. Vielmehr müssen Shops prüfen, ob ihre verwendeten Erweiterungen von den betroffenen Anbietern stammen und ob sie eine saubere, unveränderte Version vorliegen haben. Sansec empfiehlt, verdächtige Lizenzdateien zu löschen und gegebenenfalls vollständige Pakete von sicheren Quellen neu zu installieren. Die Rolle der betroffenen Anbieter Tigren, Meetanshi und Magesolution sind bei diesem Vorfall ebenfalls in den Fokus der Aufmerksamkeit gerückt.

Während Meetanshi zugab, dass ihr Server kompromittiert wurde, vermieden Tigren und Magesolution bislang öffentliche Eingeständnisse, obwohl die infizierten Pakete weiterhin über ihre offiziellen Seiten verfügbar sind. Diese Zurückhaltung hinterlässt viele offene Fragen, etwa wie schnell die Anbieter auf den Vorfall reagieren, betroffene Kunden informieren und weiteren Missbrauch verhindern wollen. Für Händler ist es deshalb besonders wichtig, eigene Sicherheitsmaßnahmen zu verstärken und nicht allein auf die Sicherheitsvorkehrungen der Anbieter zu vertrauen. Prävention und Schutz gegen Supply-Chain-Angriffe Die Gefahr von Supply-Chain-Attacken lässt sich nur schwer vollständig eliminieren, denn die Angreifer nutzen die Vertrauensbeziehung zwischen Software-Lieferanten und deren Kunden aus. Dennoch gibt es einige wichtige Maßnahmen, die Shop-Betreiber ergreifen können, um ihr Risiko zu minimieren.

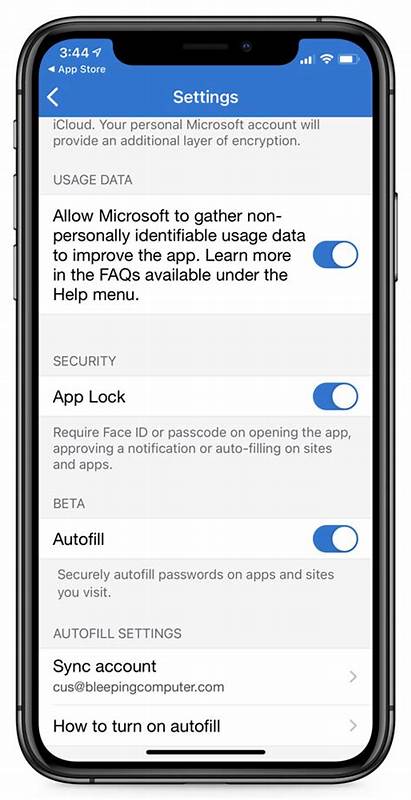

Regelmäßige Sicherheitsprüfungen sämtlicher eingesetzter Erweiterungen sind zwingend notwendig. Werkzeuge wie Sansecs eComscan bieten eine effiziente Möglichkeit, versteckten Schadcode schnell zu erkennen. Es ist ebenso ratsam, nur Erweiterungen von seriösen und gut überwachten Quellen zu nutzen sowie die Integrität der heruntergeladenen Software-Pakete zu überprüfen. Händler sollten zudem sicherstellen, dass Backup-Strategien vorhanden sind und im Ernstfall eine schnelle Wiederherstellung möglich ist. Die Nutzung von Web Application Firewalls (WAF) wie Sansec Shield kann zusätzlichen Schutz bieten, indem verdächtige Aktivitäten frühzeitig erkannt und verhindert werden.

Zukunftsperspektiven und Sicherheitsbewusstsein Die Enthüllung dieser Backdoor zeigt einmal mehr, wie wichtig ständiges Sicherheitsmonitoring und schnelle Reaktionen im E-Commerce sind. Die digitale Infrastruktur wächst kontinuierlich, ebenso wie die Raffinesse von Angreifern. Supply-Chain-Angriffe werden voraussichtlich an Bedeutung gewinnen, da sie eine effektive Möglichkeit bieten, in großem Umfang kritische Systeme zu kompromittieren. Für alle Beteiligten in der E-Commerce-Branche gilt es, Sicherheit nicht als notwendiges Übel, sondern als integralen Teil des Geschäfts zu verstehen. Nur wer den Schutz seiner Systeme ernst nimmt, kann langfristig das Vertrauen seiner Kunden erhalten und böse Überraschungen vermeiden.