In der immer stärker vernetzten und digitalisierten IT-Landschaft sind containerbasierte Anwendungen zum Rückgrat moderner Infrastruktur geworden. Docker-Container bieten Unternehmen und Entwicklern enorme Flexibilität und Effizienz bei der Bereitstellung von Software. Doch mit zunehmender Abhängigkeit von Containertechnologien entstehen auch neue Angriffsmöglichkeiten für Cyberkriminelle. Aktuell beobachtet die IT-Sicherheitscommunity eine bedrohliche Kampagne, bei der der Krypto-Miner Dero massenhaft Docker-Container über offen zugängliche Docker-API-Schnittstellen kompromittiert. Dieser Angriff stellt eine ernsthafte Gefahr für Unternehmen dar, die Containerinfrastrukturen betreiben, insbesondere wenn diese keine angemessenen Sicherheitsrichtlinien für ihre APIs implementiert haben.

Die Sicherheitsforscher von „Лаборатория Касперского“ (Kaspersky Lab) haben diese komplexe Kampagne im Mai 2025 erstmals öffentlich beschrieben. Demnach nutzen Angreifer offene Docker-APIs als Einstiegspunkt, um eine automatisierte Infektion durchzuführen. Die Angreifer scannen systematisch das Internet, um ungeschützte Docker-API-Endpunkte auszumachen. Laut der von ihnen ausgewerteten Shodan-Datenbank werden monatlich durchschnittlich rund 485 dieser Schnittstellen weltweit ohne ausreichenden Schutz auf Standardports betrieben, darunter auch in Russland und der gesamten GUS-Region.Nach erfolgreichem Zugriff infizieren die Angreifer bereits laufende Container und legen gleichzeitig neue Container an, die auf einem legitimen und üblichen Ubuntu-Image basieren.

Diese neuen und kompromittierten Container werden mithilfe von zwei schädlichen Komponenten infiziert, die in der Programmiersprache Go geschrieben und mit UPX (Ultimate Packer for Executables) komprimiert wurden. Eine dieser Komponenten trägt die Tarnbezeichnung nginx, welche bewusst gewählt wurde, um mit dem gut bekannten Webserver verwechselt zu werden und so einer schnellen Entdeckung entgegenzuwirken. Die zweite Komponente namens cloud enthält den eigentlichen Dero-Krypto-Miner.Die Komponente nginx übernimmt eine entscheidende Rolle. Neben der Sicherstellung, dass der Miner beständig auf dem System bleibt, übernimmt sie aktiv das Scannen der Netzwerkumgebung, um weitere anfällige Docker-API-Schnittstellen zu identifizieren und ebenfalls zu kompromittieren.

Auf diese Weise breitet sich die Malware autonom und dezentralisiert aus, ohne dass ein herkömmlicher Command-and-Control-Server (C2) benötigt wird. Das macht die Bekämpfung deutlich erschwert, da jeder infizierte Container selbstständig weitere Ziele aufsucht und infiziert.Der Dero-Miner selbst basiert auf einem Open-Source-Projekt namens DeroHE CLI, das auf GitHub öffentlich verfügbar ist. Die Angreifer haben das Projekt modifiziert, um spezifische Konfigurationen wie Krypto-Wallet-Adresse und Dero-Knoten (derod) einzubinden. Diese selbe Wallet-Adresse wurde bereits in früheren Cyberangriffen entdeckt, bei denen Kubernetes-Cluster mit unsicherer, anonymer API-Authentifizierung angegriffen wurden.

Auch dort wurde statt einer späteren Replikation durch das System selbst ein bösartiges Image mit eingebettetem Miner von Docker Hub heruntergeladen und deployt.Die neue Angriffsstrategie hebt sich von den Vorgängern ab. Während in vorherigen Kampagnen die Angreifer sich nicht bemühten, das Netzwerk systematisch zu durchsuchen und sich weiter zu verbreiten, setzt die aktuelle Welle auf eine vollautomatisierte und selbstständig eskalierende Infektionskette. Jeder kompromittierte Container wird dadurch zu einem potenziellen Ausgangspunkt für weitere Angriffe. Sicherheitsfachleute warnen eindringlich davor, dass ohne Gegenmaßnahmen die Zahl der infizierten Container explosionsartig ansteigen könnte.

Gefährdet sind vor allem Unternehmen, die auf Container-Technologien wie Docker setzen, ohne ihre API-Endpunkte durch Authentifizierung und Zugriffsbeschränkungen abzusichern. Besonders stark gefährdete Sektoren sind technologische Firmen, Softwareentwickler, Hosting-Dienstleister sowie Cloud-Anbieter, da sie oft große verteilte Containerlandschaften betreiben und hohe Anforderungen an Skalierbarkeit haben. Nicht selten wird bei der Einrichtung der Docker-APIs auf Komfort gesetzt, indem Authentifizierungsmechanismen deaktiviert oder falsch konfiguriert werden, was Angreifern offenen Zugang ermöglicht.Die Prävention gegen solche Angriffe erfordert das konsequente Schließen offener APIs, die Implementierung von Token-basierten Zugriffskontrollen und die Verwendung von sicheren Netzwerkrichtlinien, die nur autorisierte Clients zum API-Zugriff zulassen. Darüber hinaus sollten Monitoring- und Alerting-Systeme kontinuierlich die Containerlandschaft überwachen, um ungewöhnliche Netzwerkaktivitäten wie das eigenständige Scannen von Subnetzen frühzeitig zu erkennen.

Der Einsatz von Container-Sicherheitslösungen, die auch das Verhalten von Containern in Echtzeit analysieren, hilft dabei, schädliche Aktionen noch vor der größeren Infektionsausbreitung zu stoppen.Organisatorisch empfiehlt es sich, Sicherheitsrichtlinien für Entwickler und Administratoren festzulegen, die sichere API-Nutzung und regelmäßige Audits der Infrastruktur beinhalten. Containerimages selbst sollten aus vertrauenswürdigen Quellen bezogen und mit Signaturen versehen werden. Die Nutzung von standardisierten Tools zur Containerhärtung und das regelmäßige Patchen der Docker-Engine sind weitere wichtige Maßnahmen, um die Angriffsflächen für Miner und andere Malware zu minimieren.Darüber hinaus steigt die Bedeutung von automatisierten Incident-Response-Prozessen, die bei Erkennung einer Infektion schnell reagieren und betroffene Container aus dem Netz isolieren.

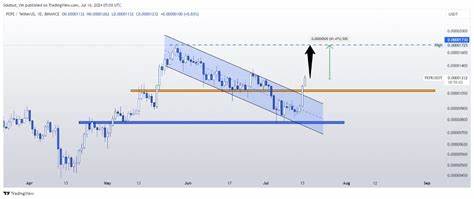

Da die Malware in der Lage ist, ohne zentrale Kommandoinstanz zu operieren, ist eine umfassende Segmentierung und Netzwerkisolation unerlässlich, um die Ausbreitung im internen Netzwerk zu verhindern.Die finanzielle Motivation hinter der Kampagne ist klar: Mit dem Krypto-Miner Dero produzieren die Cyberkriminellen auf Kosten der Ressourcen anderer Nutzer digitale Währung, ohne dafür selbst zu investieren. Die steigenden Energiekosten und Hardwareverschleiß belasten die Opferunternehmen zusätzlich. Im schlimmsten Fall kann die Überlastung der Containerinfrastruktur die Produktivität beeinträchtigen, Ausfälle verursachen und Sicherheitslücken auch für weitere Angriffe öffnen.Insgesamt verdeutlicht die aktuelle Infektionswelle mit dem Dero-Miner die Dringlichkeit, Containerplattformen nicht nur funktional, sondern auch aus Sicht der Sicherheit ganzheitlich abzusichern.