Das Model Context Protocol (MCP) entwickelt sich zunehmend zu einer tragenden Säule moderner KI-Anwendungen und Large Language Models (LLMs). Gleichzeitig treten gravierende Sicherheitsprobleme zutage, die insbesondere durch unsichere Speicherung von Zugangsdaten in MCP-Umgebungen entstehen. In der Praxis zeigt sich ein alarmierender Trend: API-Schlüssel und andere Langzeit-Credentials werden häufig ungeschützt als Klartextdateien im lokalen Dateisystem abgelegt – oft mit Berechtigungen, die es beliebigen Nutzern oder Prozessen erlauben, vertrauliche Informationen ohne große Hürden auszulesen. Die Folgen sind dramatisch und betreffen sowohl die IT-Sicherheit einzelner Anlagen als auch den Vertrauensschutz ganzer Unternehmensnetzwerke. Die Problematik ist dabei alles andere als ein Randphänomen.

Beobachtungen aus zahlreichen MCP-Implementierungen belegen, dass diese Praxis weit verbreitet ist. Offizielle MCP-Server, die beispielsweise den Zugang zu Diensten wie GitLab, Postgres oder Google Maps regeln, speichern ihre Zugangsschlüssel häufig in Konfigurationsdateien, die nicht ausreichend geschützt sind. Third-Party-Tools wie der Figma-Connector oder der Superargs-Wrapper zeigen ähnliche Muster. Gerade in diesen Implementationen manifestiert sich ein systemisches Sicherheitsproblem: Bereits eine einzige Schwachstelle, etwa eine Möglichkeit zum unautorisierten Dateizugriff, reicht aus, um Angreifern den Diebstahl aller dort hinterlegten API-Schlüssel zu ermöglichen. Die Angriffsszenarien, die sich daraus ergeben, sind vielfältig und stellen eine erhebliche Bedrohung dar.

Lokale Schadsoftware, die gezielt Nutzerdaten ausspäht, kann vordefinierte Pfade im Dateisystem nach Konfigurations- und Logdateien durchsuchen und sensible Informationen exfiltrieren. Daneben bieten sich durch Sicherheitslücken in anderer Software auf demselben Rechner weitere Einfallstore: Arbiträre Datei-Lese-Vulnerabilitäten in nicht verwandten Anwendungen können als Brücke dienen, um an Klartext-Anmeldedaten zu gelangen. Auf gemeinsam genutzten Systemen, etwa in Unternehmen oder Serverumgebungen, fällt das Risiko durch fehlende Zugriffsbegrenzungen und unzureichend restriktive Dateiberechtigungen zusätzlich ins Gewicht. Selbst Cloud-Backups können ungewollt zur Quelle für credential leaks werden, wenn sensible Daten in unsicheren Cloud-Speichern landen oder durch Fehlkonfigurationen für Dritte zugänglich werden. Die Gründe für diese Sicherheitslücken liegen sowohl in der Architektur von MCP-Systemen als auch in der Art und Weise, wie Zugangsdaten behandelt werden.

Viele MCP-Server benötigen Zugriff auf Drittanbieterdienste, etwa um Wissensdatenbanken anzuzapfen oder Cloud-Dienste zu steuern. Die Speicherung dieser wichtigen Zugangsinformationen erfolgt häufig über zwei zentrale Pfade, die beide ihre eigenen Gefahren mit sich bringen. Der erste Weg führt über sogenannte Konfigurationsdateien, die vom Host-AI-System angelegt und verwaltet werden. Zum Beispiel legt die Desktop-Anwendung Claude eine Konfigurationsdatei namens claude_desktop_config.json im Benutzerverzeichnis ab.

Untersuchungen zeigen, dass diese Dateien oft mit Berechtigungen ausgestattet sind, die jedem Nutzer oder Prozess am Rechner Lesezugriff gewähren. Auf macOS-Systemen beispielsweise entsprechen diese Berechtigungen dem Modus -rw-r--r--. Dadurch können selbst Benutzer ohne administrative Rechte die gespeicherten API-Schlüssel problemlos einsehen. Diese laxen Einstellungen schaffen eine Angriffsfläche, die Angreifer mit Standardmethoden ohne viel Aufwand ausnutzen können. Der zweite Pfad, der für credential leaks sorgt, verläuft über Chat-Logs und Interaktionen im AI-Interface.

Es ist keine Seltenheit, dass Nutzer ihre Zugangsdaten direkt in die Chat-Schnittstelle eingeben, in der Hoffnung, das Modell oder hinterlegte MCP-Server übernehmen die Authentifizierung automatisch. Manche Tools wie Supercorp’s Superargs-Wrapper unterstützen sogar ausdrücklich die Eingabe von API-Schlüsseln oder anderen sensitiven Infos direkt im Chat. Je nach Implementierung landen diese Informationen in Klartext in den lokalen Log-Dateien der Anwendung. Wie im ersten Fall sind die Dateiberechtigungen hier oft unzureichend abgesichert, was potentiellen Angreifern erneut leichten Zugriff auf sensible Daten ermöglicht. Praktische Beispiele finden sich bei Anwendungen wie Cursor oder Windsurf, deren Gesprächsprotokolle offenbar mit Welt-lesbaren Berechtigungen abgelegt werden.

Ein besonders drastisches Beispiel liefert der Figma-Connector im MCP-Ökosystem. Hier werden Zugangstoken, die Nutzer über entsprechende Funktionsaufrufe vergeben, in Konfigurationsdateien im Home-Verzeichnis gespeichert. Standardmäßig erzeugt Node.js die Dateien mit Rechten, die jeglichem Nutzer auf dem System sowohl Lese- als auch Schreibzugriff ermöglichen. In Kombination mit der Benutzerumask ergibt sich ein Szenario, in dem nicht nur das Ausspähen, sondern gegebenenfalls auch das Verändern der Zugangsdaten durch Dritte ermöglicht wird.

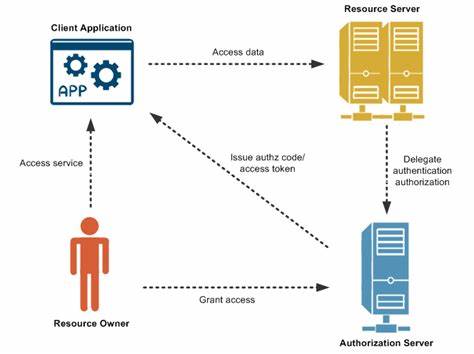

Dieses Vorgehen kann zu einer Art Session-Fixation führen: Ein Angreifer präpariert eine eigene Konfigurationsdatei, die das Opfer unwissentlich akzeptiert und so an einen Angreifer-Account anbindet. Die Konsequenzen reichen von der Offenlegung höchst sensibler Entwurfsdaten bis hin zu finanziellen Schäden, wenn etwa Bank- oder Crypto-Konten betroffen sind. Was kann also getan werden, um diese angreifbare Situation zu entschärfen? Neue und sichere Konzepte für die Speicherung von Zugangsdaten sind unverzichtbar. Ein wichtiger Schritt ist die flächendeckende Integration moderner Authentifizierungsmechanismen wie OAuth 2.1.

Mit dieser Technologie können MCP-Server kurzfristige und fein granulare Zugriffstoken erhalten, die eine begrenzte Berechtigung für einen definierten Zeitraum aufweisen. Damit sinkt das Risiko, dass dauerhaft gültige API-Schlüssel kompromittiert werden und ein Angreifer unbeschränkten Zugang zu kritischen Systemen erhält. Zudem verbessert OAuth die Nutzererfahrung, da Intents oft über Browser-Anmeldungen abgewickelt werden – komfortabel und sicher. Allerdings unterstützen manche Drittanbieterdienste weiterhin keine OAuth-Standards, weshalb Entwickler alternative Speicherlösungen umsetzen sollten. Moderne Betriebssysteme bieten hierfür spezialisierte Schnittstellen an.

Auf macOS ist dies beispielweise die Keychain, auf Windows das Credential Manager API. Diese Plattform-APIs verschlüsseln Zugangsdaten automatisch und ermöglichen einen geschützten Zugriff, der durch Betriebssystemrechte abgesichert wird. Durch den Umstieg von simplen Textdateien auf solche sichere Speicherorte reduzieren sich Angriffsflächen drastisch. Auf Anwenderseite gilt es, bei der Wahl von MCP-Servern und zugehörigen Anwendungen kritisch darauf zu achten, wie mit Zugangsdaten umgegangen wird. Bevorzugt sollten Lösungen eingesetzt werden, die OAuth unterstützen oder betriebssystemgestützte Sicherungsmechanismen nutzen.

Wo das nicht möglich ist, hilft das manuelle Eingreifen zur Härtung von Dateiberechtigungen: Sensible Dateien sollten auf Einzelnutzerzugriff limitiert und Schreibrechte restriktiv vergeben werden. Solche Maßnahmen sind zwar eher provisorisch, schaffen jedoch weitere Schutzschichten. Die bisherige Entwicklung zeigt, wie schnell Funktionalitäten im rasant wachsenden MCP-Umfeld bereitgestellt werden, während die Sicherheit mitunter zu kurz kommt. Um die sich abzeichnenden Risiken für Daten, Unternehmensinfrastrukturen und Anwenderprivatsphäre zu minimieren, müssen Entwickler von Anfang an sichere Praktiken verankern. Nur so kann der MCP als Fundament leistungsstarker, KI-gestützter Anwendungen nachhaltig geschützt werden.

Insgesamt lässt sich festhalten, dass die unsichere Speicherung von Zugangsdaten innerhalb des MCP-Ökosystems eine ernst zu nehmende Gefahr darstellt. Die Kombination aus weitverbreiteten Klartextdateien, falschen Zugriffsrechten und der Nutzung von Drittanbieterdiensten führt zu zunehmend attraktiven Angriffspunkten für Cyberkriminelle. Doch mit der Einführung moderner Authentifizierungsstandards, der Nutzung betriebssystemeigener Sicherheitsmechanismen und einem bewussteren Umgang der Nutzer kann dieses Problem wirksam adressiert werden. Die Zukunft von MCP liegt in einer Kombination aus Innovation und Sicherheitsbewusstsein – nur so lassen sich die Vorteile dieser Technologie langfristig genießen, ohne dabei die Vertraulichkeit und Integrität sensibler Daten zu gefährden.