Die US-Justizbehörden haben einen bedeutenden Schritt gegen ein internationales Cyberkriminalitätsnetzwerk unternommen, das von Nordkorea orchestriert wird und gefälschte IT-Arbeiter weltweit einsetzt. Kürzlich wurde ein zivilrechtlicher Beschlagnahmeantrag gegen Kryptowährungen, NFT-Token und weitere digitale Vermögenswerte im Wert von 7,74 Millionen US-Dollar eingereicht, die mit dieser globalen Operation in Verbindung stehen. Die Aktion ist Teil eines erweiterten Vorgehens zur Bekämpfung von Sanktionsevasion und Cyberkriminalität, die das nordkoreanische Regime nutzt, um seine Waffenprogramme und andere strategische Interessen zu finanzieren.Das Netzwerk operiert seit 2017 und hat sich im Laufe der Jahre zu einem hochentwickelten System entwickelt, das auf mehreren Ebenen arbeitet. Die illegale Beschäftigung von IT-Fachkräften erfolgt dabei unter Verwendung gefälschter und gestohlener Identitäten.

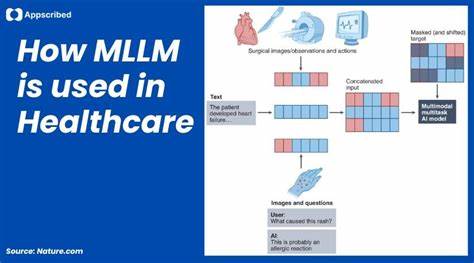

Die Täter nutzen fortschrittliche Methoden, einschließlich künstlicher Intelligenz wie OpenAI ChatGPT, um Personalauswahlverfahren zu umgehen und sich als legitime Freelancer in internationalen IT-Unternehmen zu positionieren. Dabei profitieren sie von den Remote-Arbeitsmodellen globaler Unternehmen, die durch die COVID-19-Pandemie und die Digitalisierung stark verbreitet wurden.Mehrere geprüfte Fälle zeigen, dass nordkoreanische IT-Arbeiter ihre Identitäten fälschen und Standorte vortäuschen, um Freelancer-Aufträge aus dem Ausland zu erhalten. Die Bezahlung dieser Kräfte erfolgt oft in Kryptowährungen, die über komplexe Geldwäschenetzwerke zurück an nordkoreanische Institutionen wie die Foreign Trade Bank (FTB) transferiert werden. Ein zentraler Akteur dieses Systems ist Sim Hyon-Sop, ein Vertreter der FTB, der bereits 2023 angeklagt wurde.

Er fungiert als Bindeglied zwischen den IT-Arbeitern und dem Regime und verwaltet zudem Selbsteigentümer-Wallets, die Millionenbeträge an Kryptowährungen empfangen und verteilen.Ein weiterer wichtiger Mittelsmann ist Kim Sang Man, Chef des Unternehmens „Chinyong“ (auch bekannt als Jinyong IT Cooperation Company). Kim betreibt seine Aktivitäten von Russland aus, insbesondere aus Vladivostok, und verwendet gefälschte russische Identitäten sowie verschlüsselte Kommunikationskanäle. Die Wallet-Transaktionen, analysiert von Krypto-Forensikfirmen wie TRM Labs, belegen, dass allein zwischen August 2021 und März 2023 über 24 Millionen Dollar an Kryptowährungen durch diese Kanäle geleitet wurden.Die Operationen des Netzwerks umfassen auch sogenannte Laptop-Farmen, Einrichtungen, in denen zahlreiche physische Geräte betrieben und ferngesteuert werden, um Zugriff auf Unternehmenssysteme zu erlangen und Daten zu erbeuten.

Zuständig für die Verwaltung dieser Anlagen sind Helfer wie Christina Marie Chapman, die sich unter zahlreichen Mittätern befindet und 2025 für ihre Beteiligung vor Gericht gestellt wird. Die Einrichtungen ermöglichen nicht nur die Ausführung von IT-Aufträgen, sondern dienen gleichzeitig der Datenmanipulation und dem Diebstahl sensibler Informationen und Kryptowährungsbestände.Darüber hinaus wurde aufgedeckt, dass ein ausgeklügeltes Kontrollsystem existiert, das Softwares wie Zoom missbraucht, um heimlich Unternehmenslaptops zu überwachen und zu steuern. Dieses System nutzt eine Mischung aus Protokollsignalen und legitimen Kollaborationswerkzeugen, konfiguriert ohne sichtbare Hinweise für den Anwender. So kann eine umfassende Überwachung und Kontrolle rund um die Uhr stattfinden, ohne dass die Opfer Verdacht schöpfen.

Sicherheitsexperten vermuten zudem den Einsatz kostengünstiger Hardware wie Raspberry Pi Zeros, um die Steuerung in Laptop-Farmen zu skalieren und Interaktionen zu simulieren, die wie echte menschliche Arbeit wirken.Die IT-Arbeiter des Netzwerks werden in zwei Kategorien unterteilt: Die sogenannten Revenue IT Workers (R-ITW), die primär finanzielle Erträge für das Regime erwirtschaften, und die Malicious IT Workers (M-ITW), die darüber hinaus aktive Sabotage betreiben, Unternehmensdaten stehlen oder Schadcode einschleusen. Letztere zeichnen sich durch einen erhöhten Schaden und eine ausgefeiltere Schadensstrategie aus und stellen eine ernste Gefahr für weltweite Unternehmen, insbesondere aus dem Finanz- und Krypto-Sektor, dar.Die illegale Beschäftigung und die kriminellen Aktivitäten der nordkoreanischen IT-Arbeiter erfolgen häufig durch Vortäuschungen legitimer Geschäftsvorgänge. Fake-Domains und gefälschte Referenzen werden systematisch erstellt, um die Echtheit der Identitäten und Unternehmen vorzutäuschen.

Cybersecurity-Firmen wie Flashpoint haben Hosting-Server aufgedeckt, die mit Malware infiziert sind und als Knotenpunkte für das Ausspionieren von Zugangsdaten genutzt werden. Die gewonnenen Informationen ermöglichen es den Akteuren, Bewerbungsprozesse zu manipulieren, fingierte Referenzen einzureichen und so Zugang zu weiteren systemrelevanten Ressourcen zu erhalten.Zudem zeigen Analysen von Browser-Historien und anderen digitalen Spuren, dass zur Verschleierung Übersetzungsdienste wie Google Translate intensiv genutzt werden, um zwischen koreanischer und englischer Sprache zu wechseln. Dies erleichtert nicht nur die Erstellung gefälschter Dokumente, sondern auch die Kommunikation zwischen den Beteiligten über verschiedene Ländergrenzen hinweg.Diese mehrschichtige Vorgehensweise macht es Sicherheitsforscher sehr schwer, das komplette Ausmaß der Operationen zu erfassen.

Bekannt wurde auch eine parallel operierende Kampagne mit dem Namen Contagious Interview, die gezielt Entwickler attackiert, um sich direkten Zugang zu Unternehmen zu verschaffen, ohne den Umweg über eine legitime Bewerbung zu gehen. Sie setzt auf Malware und andere schädliche Tools, um ihre Ziele besser durchsetzen zu können und ergänzt so die Aktivitäten der gefälschten IT-Arbeiter.Experten warnen, dass nordkoreanische Cyberkriminelle mit großer Anpassungsfähigkeit agieren und sich kontinuierlich neue Wege erschließen, um erweiterte Technologien wie Blockchain und Web3 für ihre Zwecke zu missbrauchen. Der Finanzsektor gilt als lohnendes Ziel, da neue technologische Entwicklungen bisher nur teilweise reguliert und abgesichert sind. Diese digitale Verwundbarkeit könnte in Zukunft zu erheblichen Risiken führen, wenn nicht rechtzeitig Gegenmaßnahmen implementiert werden.

Die jüngsten Beschlagnahmungen der USA setzen ein deutliches Zeichen, wie wichtig internationale Zusammenarbeit bei der Bekämpfung von Cyberkriminalität und Sanktionsevasion ist. Insbesondere der Austausch von Informationen zwischen Strafverfolgungsbehörden, Sicherheitsfirmen und privaten Unternehmen trägt dazu bei, die komplexen Netzwerke zu durchdringen. Gleichzeitig zeigen sie, wie tiefgreifend Nordkorea Technologien ausnutzt, um seine globalen Aktivitäten zu verschleiern und strategische Ziele zu finanzieren.Unternehmen aus dem IT- und Kryptowährungsbereich sind besonders gefordert, ihre Sicherheitsvorkehrungen zu verstärken und genaueres Augenmerk auf ungewöhnliche Verhaltensmuster und potentielle Insider-Risiken zu legen. Der Einsatz von KI-Technologie bei der Identitätsprüfung und bei Due-Diligence-Prozessen kann helfen, vertrauenswürdige Arbeitskräfte besser zu verifizieren und Betrugsversuche frühzeitig aufzudecken.

Zudem sollten Firmen den „Bring Your Own Device“-Ansatz kritisch prüfen, da dieser von den Angreifern zunehmend ausgenutzt wird, um unerkannte Zugriffe zu generieren.Zusammenfassend offenbart der Fall um die Beschlagnahmung von 7,74 Millionen Dollar in Krypto-Assets die immense Herausforderung, die Cyberkriminalität aus staatlich unterstützten Netzwerken für die globale Sicherheit darstellt. Die hybride Strategie aus Identitätsbetrug, technologischer Finesse und globaler Verteilung macht das Vorgehen äußerst schwer fassbar. Nur durch koordinierte Anstrengungen und innovative Schutzmaßnahmen lässt sich diesem Geflecht wirkungsvoll begegnen, um Unternehmen und demokratische Gesellschaften vor dieser Bedrohung zu schützen.