Ein unsichtbarer Eindringling hat sich in die digitale Welt geschlichen und dabei mehr als 400.000 Linux-Server für die Zwecke des Crypto-Diebstahls und finanziellen Gewinns kompromittiert. Diese beunruhigende Enthüllung stammt von ESET, einem prominenten Vertreter der Cybersicherheitsgemeinschaft, die kürzlich die neuesten Entwicklungen in Bezug auf die Ebury-Malware enthüllt hat. Die Ebury-Kampagne, die erstmals vor einem Jahrzehnt untersucht und als "Operation Windigo" veröffentlicht wurde, hat sich seitdem weiterentwickelt und diversifiziert. Trotz der Verhaftung und Verurteilung eines der Ebury-Verantwortlichen, blieb das Botnetz aktiv und wurde sogar aktualisiert, wie in den Jahren 2014 und 2017 berichtet wurde.

Der unsichtbare Charakter der Ebury-Malware macht sie äußerst schwer nachweisbar und bekämpfbar. Die Forscher von ESET haben entdeckt, dass die Ebury-Betreiber sich der Überwachung bewusst sind und sogar in der Lage waren, die Einrichtungen von ESET zu durchschauen, als versucht wurde, das botnetz zu analysieren. Dies führte zu einem unheimlichen Austausch zwischen den Ebury-Verantwortlichen und den ESET-Experten, der die raffinierte Natur dieser Bedrohung verdeutlichte. Eine besorgniserregende Entdeckung erfolgte im Jahr 2021, als die niederländische Nationale High Tech Crime Unit (NHTCU) ESET kontaktierte, nachdem sie Ebury auf dem Server eines Opfers von Crypto-Diebstahl gefunden hatte. Die Zusammenarbeit ermöglichte es beiden Parteien, einen detaillierten Einblick in die Aktivitäten der Ebury-Gruppe und die von ihr verwendete Malware zu gewinnen.

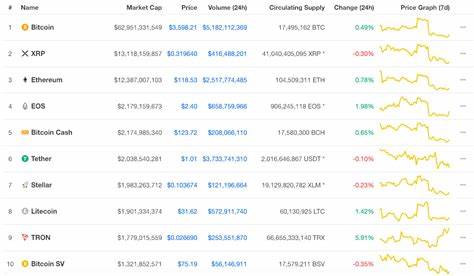

Die Ebury-Gruppe nutzt verschiedene Methoden, um neue Server zu kompromittieren, wobei Hosting-Anbieter häufig Opfer werden. Sie missbrauchen den Zugriff auf die Infrastruktur der Hosting-Anbieter, um Ebury auf allen gemieteten Servern zu installieren. Darüber hinaus setzen sie auch auf ausgefeilte Taktiken wie "Adversary in the Middle"-Angriffe, um SSH-Verkehr abzufangen, Kryptowährungs-Geldbörsen zu stehlen und Daten abzufangen. Diese Methoden haben zu einer alarmierenden Anzahl von Kompromittierungen geführt, wobei schätzungsweise über 400.000 Server seit 2009 von Ebury beeinträchtigt wurden, wobei über 100.

000 davon im Laufe des Jahres 2023 noch immer kompromittiert waren. Neben den direkten finanziellen Gewinnen hat die Ebury-Gruppe auch neue Malware-Familien eingesetzt, um ihr Botnetz zu nutzen. Darüber hinaus hat sie die Ebury-Malware selbst aktualisiert, was zu neuen Verstecktechniken und Tarnmethoden geführt hat, um sich vor Entdeckung zu schützen. Die Veröffentlichung dieses Berichts enthüllt ein beunruhigendes Szenario, in dem eine unsichtbare Bedrohung in der digitalen Welt gezielt agiert und finanzielle Schäden verursacht. Es wird dringend empfohlen, die Sicherheitsmaßnahmen zu überprüfen und auf dem neuesten Stand zu halten, um sich vor solchen Angriffen zu schützen.

Die Sicherheitsexperten von ESET stehen zur Verfügung, um weitere Informationen und Empfehlungen zur Bekämpfung dieser Bedrohung zur Verfügung zu stellen.