In der heutigen vernetzten Welt gewinnt die effiziente und sichere Datenübertragung eine immer größere Bedeutung. Unternehmen und Entwickler suchen nach Lösungen, die eine schnelle, sichere und zugleich kostengünstige Infrastruktur für den Datenverkehr bieten. Eine vielversprechende Innovation in diesem Bereich ist das Projekt lambda-nat-proxy, das eine serverlose Proxy-Implementierung darstellt und dabei auf AWS Lambda-Funktionen und das UDP NAT Hole Punching setzt. Dieses Konzept eröffnet neue Möglichkeiten in der Art und Weise, wie Daten über das Internet geleitet werden können, ohne dass dafür traditionelle dedizierte Server benötigt werden. Lambda-nat-proxy ist ein revolutionäres Netzwerktool, das die Idee verfolgt, AWS Lambda Funktionen als Netzwerkproxies einzusetzen.

Dadurch wird eine Infrastruktur geschaffen, die komplett auf Serverless-Architektur basiert. Das bedeutet, es gibt keine laufenden EC2-Instanzen, keine SSH-Tunnel noch andere traditionelle Server, die permanent betrieben werden müssen. Stattdessen entstehen Proxy-Verbindungen on-demand, also genau dann, wenn sie benötigt werden – was sowohl Kosten spart als auch die Skalierbarkeit enorm verbessert. Das Kernprinzip hinter lambda-nat-proxy ist die Kombination von NAT Hole Punching mit dem QUIC-Protokoll. NAT (Network Address Translation) ist eine gängige Technik, die vielen Computern innerhalb eines privaten Netzwerks ermöglicht, eine einzelne öffentliche IP-Adresse zu teilen.

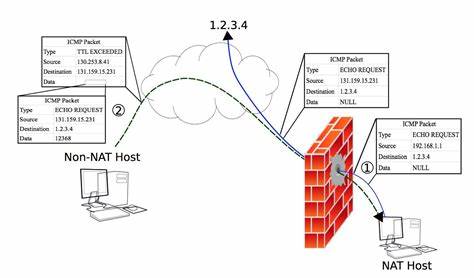

NAT Hole Punching ist dabei ein Verfahren, um sogenannte „Löcher“ in die NAT-Geräte zu schlagen, sodass direkte UDP-Kommunikation zwischen zwei Endpunkten möglich wird, die normalerweise durch Firewalls oder Router blockiert wäre. Der Prozess bei lambda-nat-proxy erfolgt in mehreren Phasen, die nahtlos ineinandergreifen. Zunächst muss der Client seine öffentliche IP-Adresse über ein STUN-Protokoll erkennen. STUN (Session Traversal Utilities for NAT) erlaubt es Geräten hinter NATs, ihre öffentliche IP zu ermitteln und auf diese Weise eine Verbindung nach außen aufzubauen. Danach schreibt der Client relevante Sitzungsinformationen, wie die eigene IP-Adresse, Port und eine eindeutige Sitzungs-ID, in einem S3 Bucket von AWS.

Dieses Speichern der Meta-Daten in der Cloud dient als Koordinationspunkt zwischen Client und Lambda Funktion. Nachdem die Sitzung in S3 angelegt wurde, wird durch eine S3-Event-Benachrichtigung die Lambda Funktion ausgelöst. Diese Lambda Funktion führt den zweiten Schritt im Hole Punching Prozess aus. Sie bindet sich ebenfalls an einen UDP Socket und erhält ihre eigene öffentliche IP-Adresse via STUN. Anschließend senden sowohl Client als auch Lambda UDP-Pakete an die jeweils bekannte öffentliche Adresse des Gegenübers.

Dies ist der entscheidende Teil des NAT Hole Punching, bei dem bidirektionale NAT-Port-Abbildungen entstehen, die später erlauben, dass der Datenverkehr direkt durch das NAT geleitet wird. Ein Novum in dieser Architektur ist die Verwendung des QUIC-Protokolls für den Aufbau der sicheren Tunnelverbindung. QUIC, das von Google entwickelt wurde, basiert auf UDP und ist für seine schnelle Verbindungsherstellung und integrierte Sicherheit durch TLS 1.3 bekannt. Sobald das Loch im NAT etabliert ist, startet der Client einen QUIC-Server auf dem bereits geöffneten Port, während die Lambda Funktion als QUIC-Client agiert und sich verbindet.

Das Ergebnis ist ein verschlüsselter, multiplexed Tunnel, der die Daten verschickt und empfängt, wodurch der gesamte Proxy-Traffic effizient und sicher über die Lambda Funktion weitergeleitet wird. Diese Verbindung wird letztlich als SOCKS5 Proxy am Client umgesetzt. Der Client kann somit einen Browser oder andere Anwendungen so konfigurieren, dass sie über localhost auf den Port 1080 eine Proxyverbindung herstellen. Von dort aus laufen die Anfragen durch den QUIC-Tunnel, passieren die Lambda Proxy Funktion in AWS, die dann die Zielserver im Internet anspricht und die Antworten zurückschickt. Auf diese Weise fungiert die Lambda Funktion als Exit Node, die den gesamten Datenverkehr innerhalb eines serverlosen Frameworks abwickelt.

Das Besondere an dieser Lösung ist die vollständige Entkopplung von festen Servern und die Nutzung von serverlosen Diensten, wodurch die Infrastruktur extrem flexibel skaliert werden kann. Kein aufwändiges Setup von EC2 oder eigenen VPN-Geräten ist erforderlich. Die Nutzung von AWS Lambda sorgt für eine bedarfsorientierte Abrechnung und eliminiert die Kosten für Standby-Hardware. Besonders bemerkenswert ist die Automatisierung des gesamten Ablaufs, angefangen bei der Sitzungserstellung über die Koordination in S3 bis hin zur eigentlichen Datenweiterleitung durch die Lambda Funktionen. Die Implementierung berücksichtigt auch eine ausgeklügelte Sitzungsverwaltung.

Jede Sitzung erhält eine eindeutige ID, sodass parallele Verbindungen konsistent und ohne Kollision funktionieren können. Die gespeicherten Koordinationsdaten in S3 werden nach einem gewissen Zeitraum automatisch durch Lifecycle-Regeln entfernt, um Speicherressourcen zu schonen und veraltete Daten zu bereinigen. Gleichzeitig wird bei jedem Neustart der Lambda Funktionen eine neue Sitzung begonnen, die ebenfalls automatisch im System verwaltet wird. Aus Performance-Sicht bietet das Projekt verschiedene Konfigurationsmodi. Während die minimale Einstellung für Entwicklungszwecke eine Lambda Funktion mit 128 MB Speicher und 2 Minuten Timeout vorsieht, stehen für produktive Nutzung und hohe Datenlast auch Modi mit bis zu 512 MB Speicher und 15 Minuten Laufzeit bereit.

Dies ist besonders nützlich, um den Proxy an unterschiedliche Anforderungen hinsichtlich Geschwindigkeit und Durchsatz anzupassen. Programmiert ist lambda-nat-proxy hauptsächlich in Go, was durch die kompakte und performante Ausführung besonders gut zu serverlosen Workloads passt. Ergänzt wird die Software um Teile in TypeScript und anderen Technologien für das Webinterface und Testing. Ein ganzes Toolset an Befehlen erlaubt Nutzern, Konfigurationen zu erzeugen, die Infrastruktur aufzubauen, den Proxy zu starten oder zu überwachen. Durch die Verwendung moderner Netzwerkprotokolle und nativer Cloud-Technologien setzt lambda-nat-proxy neue Maßstäbe in punkto Flexibilität und Ressourcen-Effizienz.

Die Architektur zeigt, wie serverlose Konzepte auch für anspruchsvolle Netzwerkdienste, wie das Proxied Routing von Datenverkehr, zukunftsfähig realisiert werden können. Im Vergleich zu traditionellen VPN- und Proxy-Lösungen erübrigt sich der Betrieb eigener dedizierter Server oder spezieller Hardware, was den Wartungsaufwand erheblich reduziert. Das Projekt ist daher besonders interessant für Entwickler und Unternehmen, die eine sichere Möglichkeit suchen, Anfragen aus verwalteten Client-Umgebungen anonymisiert und geschützt über die Cloud zu senden. Auch lassen sich damit offene Netzwerkrestriktionen umgehen, die häufig in privaten oder öffentlichen Netzwerken mit Firewalls oder NAT-Konfigurationen auftreten. Der Einsatz von QUIC sorgt zudem für hohe Verbindungsqualität und minimale Latenz, was bei Video-Streaming, Remote-Arbeit oder anderen Echtzeitanwendungen entscheidend ist.

Insgesamt vermittelt lambda-nat-proxy einen Eindruck davon, wie weitreichend serverlose Technologien heute sind und wie sie traditionelle Infrastrukturkonzepte neu denken. Der intelligente Mix aus NAT Hole Punching, QUIC und Event-getriebener Cloud-Architektur zeigt auf, dass leistungsfähige und sichere Proxy-Lösungen längst nicht mehr an physische Server gebunden sein müssen. Wer sich mit moderner Netzwerktechnik auseinandersetzt, sollte sich dieses Projekt unbedingt anschauen. Lambda-nat-proxy ist ein Beispiel dafür, wie Kreativität in der Softwareentwicklung mithilfe von Cloud Computing neue Wege beschreiten kann, um altbekannte Probleme des Netzwerkverkehrs elegant und effizient zu lösen.