In der heutigen digitalen Welt, in der Browser-Erweiterungen unseren Alltag erleichtern, verbirgt sich hinter dieser Bequemlichkeit oft eine unsichtbare Gefahr. Insbesondere die Schnittstelle zwischen Chrome-Erweiterungen und lokalen Diensten wie MCP (Model Context Protocol) birgt erhebliche Sicherheitsrisiken, die bislang zu wenig Beachtung gefunden haben. Das Zusammenspiel dieser Technologien kann die aktuellen Sicherheitsmechanismen moderner Browser, speziell die Sandbox-Architekturen, außer Kraft setzen und somit lokale Systeme angreifbar machen. Die Folge sind potenziell unautorisierte Zugriffe auf Dateien, Anwendungen und im schlimmsten Fall die vollständige Kontrolle über den betroffenen Rechner.MCP dient dazu, künstliche Intelligenz mit systemnahen Werkzeugen zu verbinden, um eine nahtlose Bedienung und Automatisierung zu ermöglichen.

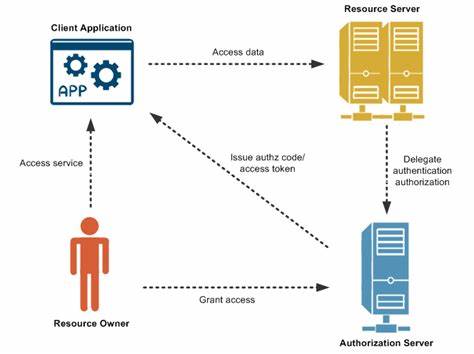

Dabei operiert ein MCP-Server lokal auf dem jeweiligen Gerät und kommuniziert über standardisierte Protokolle wie Server-Sent Events oder Standard Input/Output mit den Clients. Ein entscheidender Nachteil dieses Systems ist, dass die meisten MCP-Server keine integrierten Authentifizierungsmechanismen besitzen. Durch ihre Offenheit sind sie so konzipiert, dass lokale Programme ohne Hindernisse interagieren können. Dieses Design verursacht jedoch eine immense Sicherheitslücke, denn auch Chrome-Erweiterungen können auf diese Server zugreifen.Obwohl Chrome seit Jahren Sicherheitsbarrieren wie die Sandbox-Architektur einsetzt, um Webinhalte von lokalen Ressourcen abzuschotten, kann die Kommunikation über localhost mit MCP-Servern diese Barrieren umgehen.

Eine solche Interaktion verläuft außerhalb des standardisierten Berechtigungsmodells und erlaubt es Erweiterungen, ohne explizite Erlaubnis auf lokale Inhalte zuzugreifen. Diese Erkenntnis hat für große Besorgnis unter Sicherheitsforschern und IT-Administratoren gesorgt. Exploits auf Basis dieses Verhaltens können nicht nur lokale Dateien manipulieren, sondern auch übergreifende Angriffe starten, beispielsweise durch Integration mit Diensten wie Slack oder WhatsApp, die ebenfalls über MCP-Server auf dem Rechner laufen können.Besonders alarmierend ist, dass für diese Angriffe keinerlei spezielle Rechte innerhalb der Erweiterung gefordert werden. Selbst scheinbar harmlose Erweiterungen, die keinen direkten Zugriff auf das Dateisystem benötigen oder erbitten, könnten im Hintergrund die Lücke ausnutzen, um weitreichenden Schaden anzurichten.

Für Unternehmen bedeutet dies, dass traditionelle Kontrollmechanismen, etwa das Scannen von Berechtigungen innerhalb von Erweiterungen, nicht ausreichen, um Defender vor dieser Art von Angriffen zu schützen.Im September 2023 führte Google mit Chrome 117 wichtige Änderungen an den Sicherheitsvorgaben ein, die den Zugriff von Webseiten auf private Netzwerkressourcen wie localhost oder Intranets einschränken sollten. Diese Anpassung zielte insbesondere darauf ab, das Ausspähen lokaler Infrastruktur zu unterbinden. Stattdessen blieben Chrome-Erweiterungen eine Ausnahme von dieser Einschränkung und können weiterhin uneingeschränkt mit lokalen Diensten kommunizieren. Das öffnet per Default ein Einfallstor, da gerade in Unternehmensumgebungen zahlreiche MCP-Server genutzt werden, um AI-gestützte Werkzeuge und Automatisierungen zu realisieren.

Die Ausweitung des MCP-Ökosystems hat beeindruckende Fortschritte im Bereich der KI-Integration gebracht, doch mit dieser Innovation wächst auch der Angriffsvektor. Viele Entwickler und Anwender sind sich der Bedrohungen nicht bewusst, da die Implementierungen oft mit minimalen Sicherheitseinstellungen betrieben werden, um die Funktionalität nicht zu beeinträchtigen. Genau dieser Minimalismus wird jedoch zum Risiko. Dateien können verändert, Kommunikationskanäle abgehört und sogar bösartige Programme ausgeführt werden, ohne dass der Nutzer oder die IT-Überwachung dies unmittelbar bemerkt.Die Herausforderung für IT-Teams und Sicherheitsverantwortliche liegt darin, ein Gleichgewicht zwischen nützlichen AI-Features und sicherem Betrieb zu finden.

Es müssen rigorose Zugangskontrollen für MCP-Server implementiert werden, etwa durch interne Authentifizierungsmechanismen oder zumindest Transportverschlüsselungen. Gleichzeitig ist es unumgänglich, das Verhalten von Chrome-Erweiterungen genau zu überwachen und gegebenenfalls den Zugriff auf lokale Ressourcen restriktiver zu gestalten.Zudem ist eine Sensibilisierung der Nutzer von großer Bedeutung. Viele installieren Erweiterungen ohne zu hinterfragen, welche impliziten Berechtigungen sie tatsächlich erhalten. Selbst bei sorgsamer Auswahl kann eine Erweiterung unbemerkt weitere Angriffsmöglichkeiten eröffnen.

Unternehmen sollten daher klare Richtlinien für die Verwendung von Browser-Erweiterungen und lokalen MCP-Diensten aufstellen und entsprechende Audits etablieren.Die Gefahr einer kompletten Sandbox-Umgehung durch diese Verbindung wirft grundsätzliche Fragen zur Architektur von Browser-Sicherheitsmodellen auf. Die bisherige Annahme, dass der Browser als isolierte Umgebung ohne Zugriff auf lokal laufende Dienste funktioniert, wird zunehmend hinterfragt. Die Erweiterung der Zugriffsmöglichkeiten durch Protokolle wie MCP führt zu einem Paradigmenwechsel, der neue Sicherheitskonzepte erfordert.Auf technischer Ebene könnten Maßnahmen wie die Implementierung von strikten Cross-Origin Resource Sharing (CORS)-Richtlinien für lokale Server, verbesserte Authentifizierungsverfahren und das Einführen von expliziten Nutzerzustimmungen vor Verbindungsaufbau die Gefahren eindämmen.

Weiterhin könnte eine Anpassung der Chrome-Erweiterungs-API erfolgen, um den Zugriff auf localhost besser zu regulieren und sichere Kommunikationskanäle zu fördern.Die Überwachung und Analyse von Netzwerkverkehr zwischen Erweiterungen und lokalen MCP-Servern stellt eine weitere wichtige Verteidigungslinie dar. Durch Echtzeit-Erkennung verdächtiger Anfragen und Verhaltensanomalien können Angriffe frühzeitig unterbunden werden. Unternehmen sollten moderne Security-Tools einsetzen, die diese Art von Interaktionen erfassen und bewerten können.Die Problematik geht jedoch über rein technische Lösungen hinaus.

Es bedarf einer aktiven Zusammenarbeit zwischen Entwicklern von MCP-Servern, Browser-Herstellern und Sicherheitsforschern, um sichere Standards zu etablieren und Missbrauchsmöglichkeiten systematisch zu schließen. Nur so lässt sich das immense Potenzial von AI-Integration nutzen, ohne unnötige Risiken einzugehen.Abschließend zeigt die Untersuchung der Schnittstelle zwischen Chrome-Erweiterungen und MCP-Servern eindrücklich, dass moderne Sicherheitsmodelle stetig hinterfragt und angepasst werden müssen. Die digitale Landschaft verändert sich rasant, und durch neue Technologien entstehen auch neue Angriffsmöglichkeiten. Wer dieser Entwicklung nicht proaktiv begegnet, riskiert den Verlust wichtiger Daten und die Kompromittierung ganzer Systeme.

Unternehmen sind gefordert, ihre Schutzmaßnahmen zu aktualisieren, strenge Zugriffskontrollen auf lokale Dienste einzuführen und das Verhalten von Browser-Erweiterungen kritisch zu beobachten. Nur so lässt sich verhindern, dass Angreifer unbemerkt Sandbox-Sicherheiten umgehen und den Weg für großangelegte Angriffe ebnen. Die Zusammenarbeit von Fachleuten, eine bewusste Nutzerbasis und technische Innovationen sind die Grundpfeiler, um diesen neuen Herausforderungen wirksam zu begegnen und eine sichere digitale Zukunft zu gestalten.