In der heutigen IT-Landschaft stehen Unternehmen und Rechenzentren vor immer komplexeren Herausforderungen, wenn es um das sichere Booten und Verwalten von Servern geht, die sowohl Linux als auch Windows nutzen. Die zunehmende Nutzung von Linux als universaler UEFI-Bootloader, kombiniert mit der Technik des kexec, bringt dabei eine beeindruckende Flexibilität und Sicherheit mit sich. Insbesondere die Möglichkeit, Windows von einer Linux-Umgebung aus zu starten, ohne die native Firmware zu verlassen, eröffnet neue Perspektiven für den Betrieb und die Absicherung von Serversystemen. Dabei spielt das Thema sichere Verwaltung von Verschlüsselungsschlüsseln, TPMtechnologien und Remote Attestation eine zentrale Rolle. Die Problematik moderner Rechenzentren besteht nicht in erster Linie darin, dass unterschiedliche Betriebssysteme benötigt werden, sondern wie der sichere Zugriff auf Daten gewährleistet und Manipulationen ausgeschlossen werden können.

Insbesondere wenn Hardware stillgelegt, ausgetauscht oder zur Wartung versandt wird, entstehen Risiken durch unzureichend geschützte Datenträger. Die Verschlüsselung von Laufwerken mittels LUKS für Linux und BitLocker für Windows ist zwar ein wesentlicher Schritt, verlagert das Problem jedoch oft nur auf die Verwaltung und sichere Übermittlung der Schlüssel. Hier kommt Linux als UEFI-Bootloader zusammen mit kexec ins Spiel, um die Kette des Vertrauens und die Schlüsselübergabe zu optimieren. Traditionell erfolgt das Booten von Windows direkt über die UEFI-Firmware, die in der Lage ist, den Windows-Bootmanager (bootmgfw.efi) zu starten.

Allerdings sind die Zwischenschritte, darunter die Initialisierung des NT-Kernels und der Zugriff auf Geräte sowie gesicherte Elemente wie TPM und BitLocker-Schlüssel, durch Microsoft proprietär und oftmals undurchsichtig. Dies erschwert es Administratoren und Sicherheitsexperten, Interaktionen mit diesen Bootphasen zu kontrollieren oder zu verbessern. Linux als Zwischenschicht, die den Startprozess übernimmt, eröffnet hier neue Möglichkeiten, insbesondere durch die Verwendung von Remote Attestation und TPM-gestützten Mechanismen. Kexec, eine Linux-Technologie zum direkten Laden und Starten eines neuen Kernels aus dem laufenden Linux-System, bildet hierbei die technische Grundlage. Während kexec traditionell dazu dient, verschiedene Linux-Kernel zu starten, erweitert das Projekt von Trammell Hudson und anderen die Möglichkeiten davon, indem es Windows-UEFI-Bootloader und sogar Windows-Kernel über kexec ressourcenschonend startet.

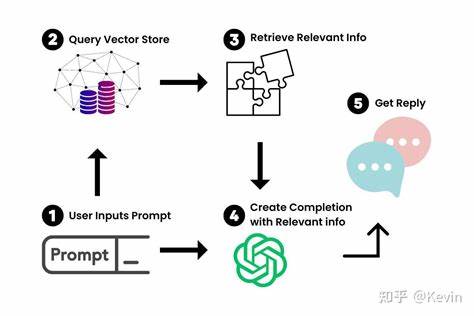

So kann ein minimaler Linux-Kernel als Bootloader agieren, welcher vor dem eigentlichen Betriebssystemstart wichtige Sicherheitsprüfungen durchführt und die Schlüsselverwaltung übernimmt. Ein entscheidender Baustein in diesem Konzept ist die TPM-gestützte Fernattestation. Mit TPM (Trusted Platform Module) können Systeme ihren Zustand kryptographisch beweisen und so dem Netzwerk oder einem Vertrauensserver zeigen, dass sie sich in einem sicheren und erwarteten Zustand befinden. Dies ist für Unternehmen essenziell, die verhindern wollen, dass sensible Informationen wie Festplattenverschlüsselungs-Keys auf unsichere oder manipulierte Systeme gelangen. Die Implementierung sieht vor, dass der Rechner nach dem PXE-Boot über eine minimalistische Linux-Umgebung zunächst ein TPM-basiertes Attestation-Statement erzeugt.

Dieses wird an einen Attestationsserver gesendet, der die Messwerte und den Zustand des Systems überprüft. Nur bei erfolgreicher Validierung wird die eigentliche Entschlüsselungsinformation - etwa ein BitLocker-Schlüssel - über eine verschlüsselte Verbindung zurückgeliefert. Durch diese Methode wird sichergestellt, dass Schlüssel nur an vertrauenswürdige Systeme ausgehändigt werden. Der Linux-Bootloader installiert die Schlüssel in einem UEFI-konformen Ramdisk-Image, was dann für den Boot des nativen Windows-Bootmanagers bereitsteht. Die pragmatische Entscheidung, den Windows-Bootmanager anschließend per Kexec als UEFI-Payload auszuführen und dabei den realen UEFI-Firmwarezustand wiederherzustellen, ermöglicht eine echte Kette des Vertrauens, ohne dass Linux die komplexen Hardware- und Gerätezustände selbst verwalten oder emulieren muss.

So können OEM-Gerätetreiber, sichere Speicherbereiche und System Management Mode (SMM) unverändert genutzt werden. Die Vorteile dieses Ansatzes liegen auf der Hand: Linux kann seine Flexibilität und Sicherheit nutzen, um moderne TPM-basierte Sicherheitsmechanismen auszuschöpfen, während Windows nahtlos in das Setup integriert wird. Der administrative Aufwand wird deutlich reduziert, da Routine-Hardware und Windows-Systeme über eine einheitliche Infrastruktur angesprochen werden können. Gleichzeitig wird das Risiko einer Schlüsselkompromittierung erheblich minimiert, da Schlüssel nicht fest gespeichert oder manuell eingegeben werden müssen. Die Umsetzung basiert auf dem Einsatz von standardisiertem UEFI-Protokollen, wie dem EFI_TCG2-Protokoll für TPM-Kommunikation, dem Simple Network Protocol für die Netzwerkkommunikation sowie dem Block IO Protocol zur sicheren Bereitstellung von Speichergeräten.

Die Kombination dieser Protokolle erlaubt eine sehr schlanke Linux-Initialisierung, die lediglich die notwendigen Ressourcen zum Aufbau von Remote-Attestation und Schlüsselbereitstellung enthält, ohne zusätzlichen Overhead durch Treiber oder Dienste. Zudem wird durch eine ausgeklügelte Speicherverwaltung und die Verwendung einer auf die Hardware optimal abgestimmten genauen Memory-Map sichergestellt, dass der Linux-Bootloader die UEFI Systemzustände nach Abschluss seiner Aufgaben unbeeinträchtigt lässt. Dies ist entscheidend, damit der Windows-Bootmanager im Anschluss auf die vom Hersteller bereitgestellten Firmwaredienste zurückgreifen kann, um einen stabilen und sicheren Systemstart zu gewährleisten. Die Integration von Filtern und Wrappern für das ExitBootServices-Call-Verhalten sowie eine gezielte Handhabung von Page Tables sind technische Herausforderungen, die mit speziellen Hacks und Anpassungen in dem Linux UEFI-Bootloader gemeistert wurden. Diese Vorgehensweise garantiert, dass während des Linux-Laufs weiterhin Zugriff auf UEFI-Dienste und das TPM besteht, was ein Alleinstellungsmerkmal gegenüber herkömmlichen Bootprozessen darstellt.

Weiterhin ermöglichen flexible Ramdisk-Protokolle, im Speziellen die Nutzung von EFI_RAMDISK_PROTOCOL, Daten und Schlüssel sicher zwischen Linux und Windows zu übertragen. Die Verwendung von GPT-partitionierten und FAT-formatierten Images macht die Integration auf Windows-Seite extrem kompatibel und einfach handhabbar. Nicht ohne Herausforderungen sind die breiten Hardwarekompatibilitäten. Während die Methode auf Plattformen mit offener Treiberbasis oder angepassten OEM-Lösungen hervorragend funktioniert, ergeben sich Schwierigkeiten bei Commodity-Hardware, die nicht alle notwendigen UEFI-Komponenten offenlegt oder bestimmte proprietäre Treiber benötigt. Dennoch steigt die Unterstützung durch moderne Firmware und Open-Source-Projekte zunehmend, sodass sich der Einsatz in produktiven Umgebungen kontinuierlich verbessert.

Zukunftsperspektivisch bietet diese hybride Bootmethode großes Potenzial. Die Möglichkeit, sichere Mitarbeiterauthentisierung, zentrale Schlüsselverwaltung und kontextabhängige Freigaben zu kombinieren, macht diese Technik attraktiv für Unternehmen mit hohen Sicherheitsanforderungen, etwa in Cloud- oder Hyperscale-Rechenzentren. Darüber hinaus können Betriebssysteminstallationen und Notfallwiederherstellungen durch den universellen Linux-Bootloader deutlich vereinfacht und abgesichert werden. Neben der Weiterentwicklung hinsichtlich Hardwareunterstützung stehen auch verstärkt Bemühungen an, die in den Linux-Kernel eingepflegten Patches für das kexec von EFI-Payloads mainlinefähig zu machen. Standardisierung und verbesserte Dokumentation werden neue Einsatzszenarien und Akzeptanz ermöglichen.

![Dyson Founder on Products He Regrets Scrapping [video]](/images/45E5EC48-EC3D-41AB-8CBF-C36BF6E02F87)